Microsoft Defender Advanced Threat Protection

cloud security, microsoft 365, tenant security

Microsoft Defender ATP – это система безопасности, которая защищает конечные точки от киберугроз, выявляет сложные атаки и автоматизирует инциденты безопасности. Служба встроена, а не прикручена к Windows 10, поэтому процедура развертывания не нужна.

Все, что нужно сделать для подключения к службе – запустить небольшой сценарий подключения на каждом из конечных компьютеров. Сценарий настраивает реестр на машинах для отправки отчетов о действиях службе MDATP. Для установки / запуска на машинах нет агента.

Помимо Windows, MDATP может подключать и контролировать другие конечные точки, включая Linux, Mac OS, iOS и Android. Команда SecOps также может выбрать метод развертывания, удобный для организации, например, System Center Config Manager, MDM / Intune или Group Policy.

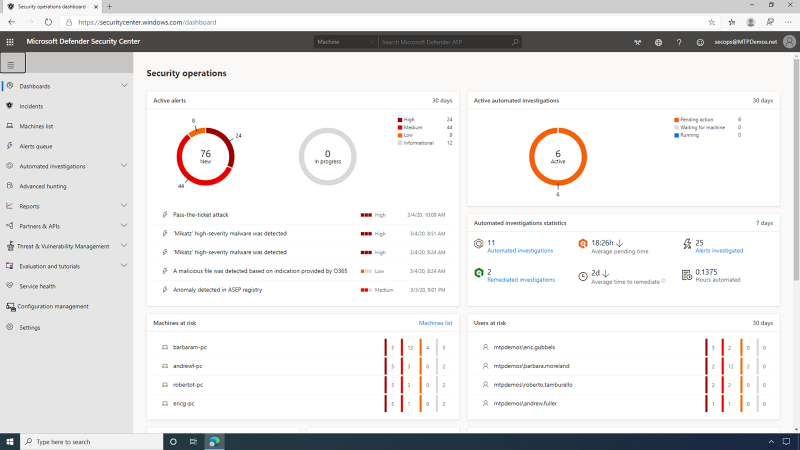

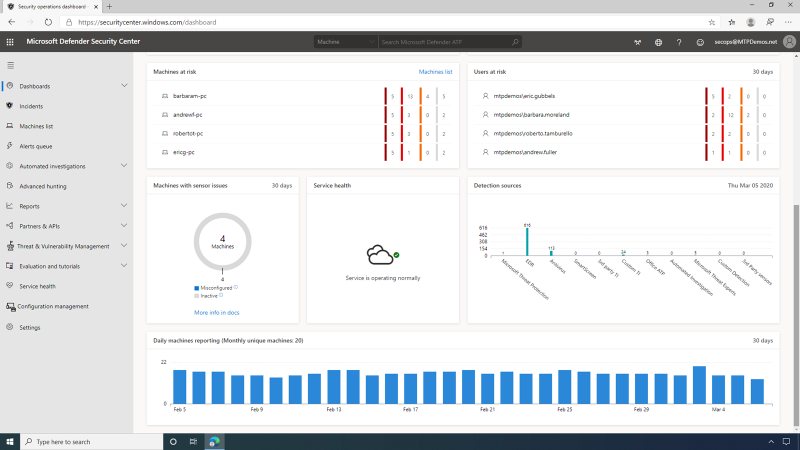

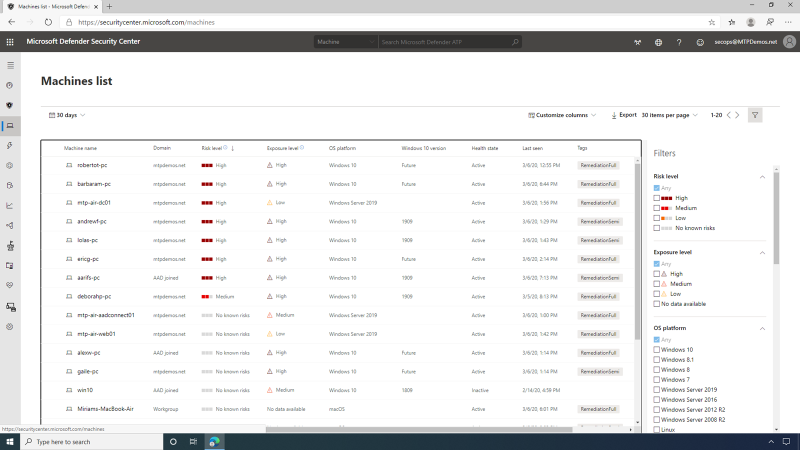

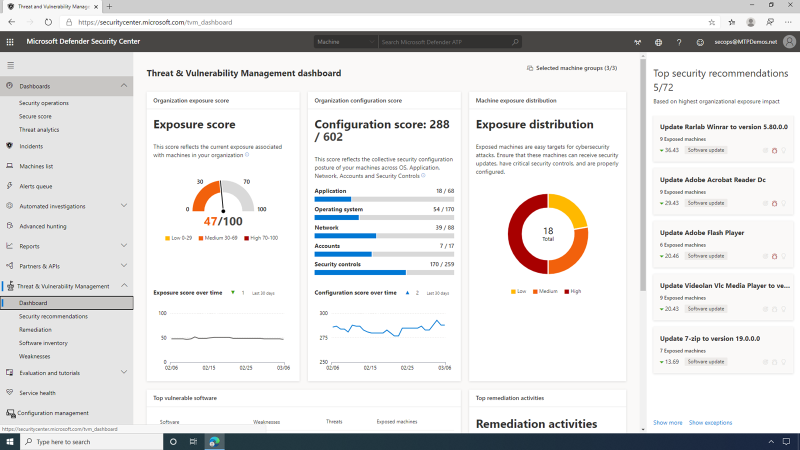

Панель MDATP – это оперативное визуальное представление конечных точек и пользователей организации, которое дает пользователю SecOps агрегированное представление о последних предупреждениях, их серьезности и времени, когда они наблюдались. На панели также предоставлен список машин, которые находятся в зоне наибольшего риска, с несколькими предупреждениями, относящимися к каждой машине, указываются пользователи, которые подвержены риску. Все это дает понимание активности, действий и того, каким именно машинам относятся угрозы. Панель управления безопасностью в MDATP предоставляет единую панель для прозрачного и централизованного управления.

Предупреждения приходят по любым инцидентам, связанным с безопасностью. Эти инциденты выявляются в конечных точках организации и отмечаются службой MDATP. Пользователь SecOps может просматривать последние оповещения со всех машин внутри компании, а также видеть степень серьезности каждого предупреждения. Серьезность в этом контексте – это возможное влияние, которое вредоносное ПО может оказать на организацию в целом, а не только на одну конечную точку или отдельного пользователя.

Microsoft Defender Security Center позволяет пользователю SecOps устанавливать состояние предупреждения, настраивать типы классификации или создавать правило для устранения предупреждения в следующий раз, когда оно появится на определенном компьютере или в любом месте в организации. История предупреждений показывает оповещения и связанные свидетельства вместе с другими событиями, произошедшими в том же контексте и в то же время.

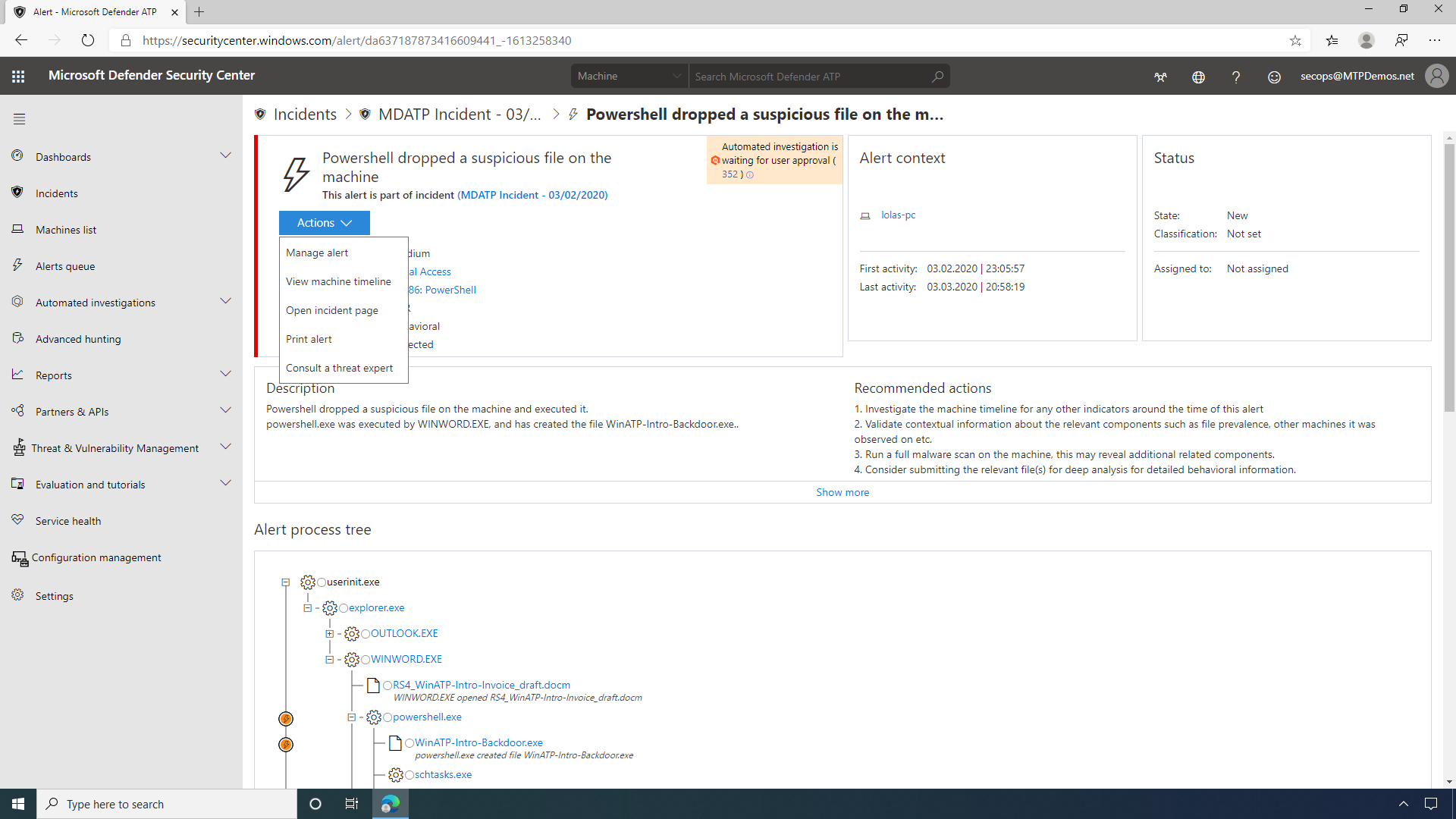

Злоумышленникам для получения контроля над устройством жертвы не нужно перемещать физический файл – атаки могут происходить с помощью сценариев. Обнаруживать их сложно, поскольку администраторы также часто удаленно запускают сценарии для выполнения различных административных действий. По умолчанию Microsoft Defender ATP будет ждать утверждения от SecOps, прежде чем продолжить, однако хакеры могут настроить его под настройки группы компьютеров, чтобы пропустить этот шаг и применить исправление автоматически.

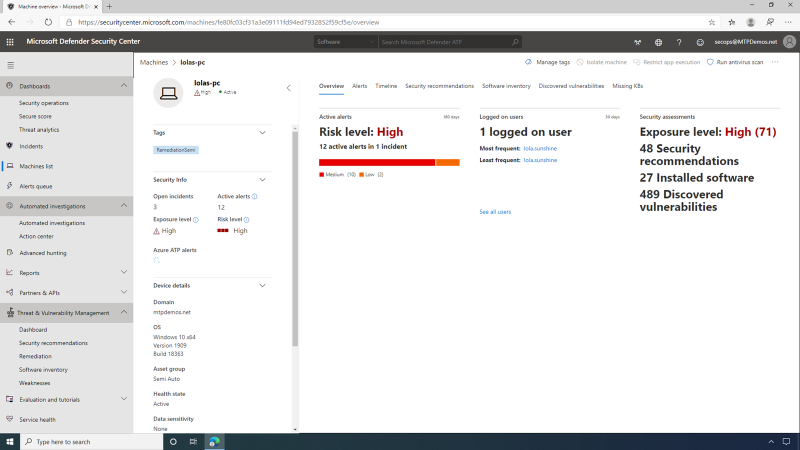

Страница просмотра машины предоставляет SecOps обзор деталей, важных для безопасности – к примеру, информацию о вошедших в систему пользователях, высокоуровневом статусе машины и профиле риска.

Здесь они также могут видеть, что Microsoft Defender Security Center поддерживает несколько типов конечных точек, включая Windows Server 2019, машины Linux, а также клиентов Apple, работающих на macOS.

Кроме того, они могут просматривать подробный и детализированный график, на котором показаны все события, наблюдаемые с этой машины за последние 6 месяцев. Кроме того, они могут в интерактивном режиме выслеживать, искать и изучать данные из истории по всем конечным точкам. SecOps может уменьшить многословие, используя функции поиска или фильтрации.

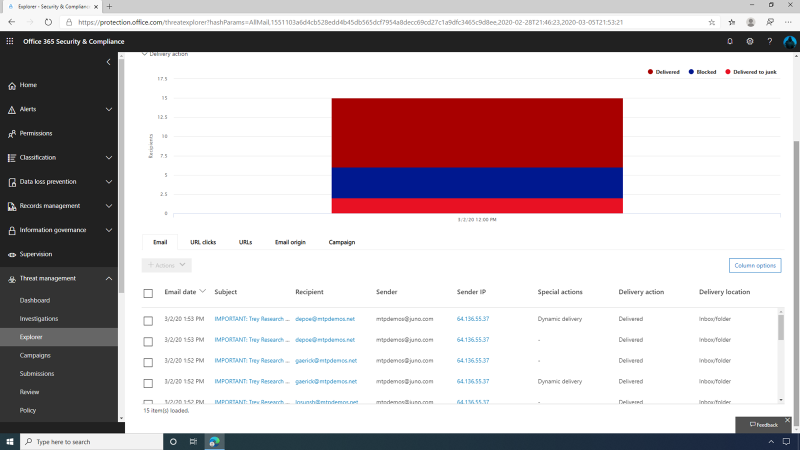

Здесь SecOps может увидеть, что рассматриваемое вредоносное ПО было получено по электронной почте, а благодаря глубокой интеграции с Office ATP мы также можем получить более подробную информацию о том, кто еще получил это письмо в организации, том числе узнать действие при доставке (Доставлено, Доставлено как спам или Заблокировано), а также место хранения (Входящие, Спам или Карантин).

Предприятиям часто приходится сталкиваться с киберугрозами. Панель аналитики угроз предлагает несколько обзоров угроз, описанных в отчетах. Там также есть информация о распространении по всему миру и обнаружении, рекомендации по смягчению последствий.

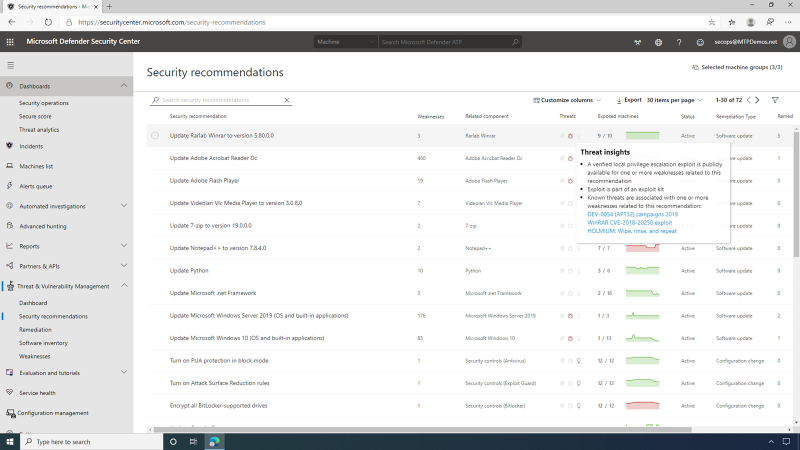

Изучая рекомендации по безопасности более подробно, пользователь SecOps может заметить, что MDATP предоставляет целый список действенных рекомендаций для снижения уязвимости организации, как в отношении уязвимостей программного обеспечения, так и в отношении неправильных конфигураций конечных точек.

На этой странице представлен динамический список рекомендаций по безопасности для всей организации с указанием приоритетов для всех операционных систем и программного обеспечения.

Есть два типа смягчающих действий:

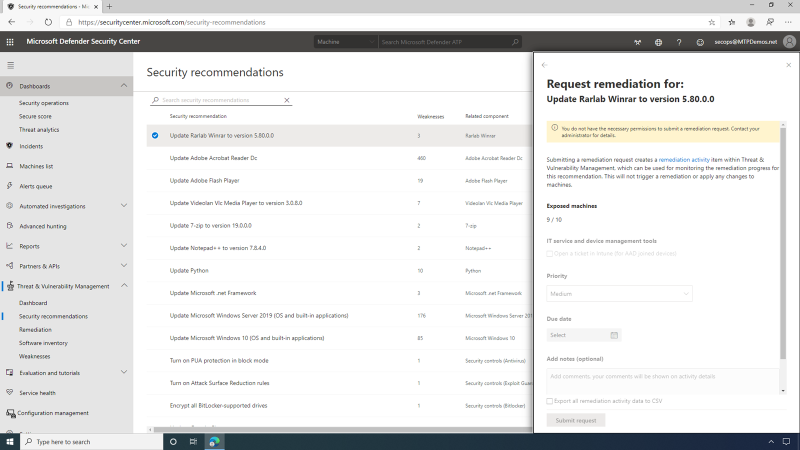

- Создание запроса на исправление – это основной вариант смягчения рекомендаций по безопасности.

- Создание исключения – в некоторых случаях невозможно применить основное исправление, и администраторы безопасности могут вместо этого создать исключение.

Область управления угрозами и уязвимостями (Threat & Vulnerability Management, TVM) позволяет просматривать, отслеживать и контролировать прогресс / статус запросов на исправление и исключений, созданных в компании.

Ход исправления – это отражение в реальном времени состояния исправления конечной точки, которое постоянно оценивается датчиком MDATP. Пользователь SecOps может просматривать действия, которые в настоящее время активны / выполняются, а также просроченные и завершенные действия. Область инвентаризации программного обеспечения Управления угрозами и уязвимостями (TVM) обеспечивает видимость всего программного обеспечения собственных и сторонних производителей, установленного на всех устройствах в компании.

Кроме того, пользователь SecOps может углубиться в любой из программных продуктов, перечисленных в инвентаризации программного обеспечения, для подробного полного обзора этого программного обеспечения и связанных с ним данных TVM – рекомендаций по безопасности, связанных уязвимостей, распределения версий, отсутствующих обновлений безопасности (КБ) и много другого.

На этой странице представлены все доступные данные, касающиеся уязвимостей, которые программное обеспечение представляет для компании, указано их воздействие и соответствующие рекомендации по безопасности.

Страница машины в MDATP была дополнена данными TVM, что обеспечивает полный контекст уязвимости для сущности машины – рекомендации по безопасности, уязвимости программного обеспечения, инвентаризации программного обеспечения и общему уровню уязвимости.

Эта полная информация также полезна для SecOps, которая теперь может легко замечать любые пробелы в защите машины, исследуя предупреждение и получая представление о возможных слабых местах, которые были использованы злоумышленником.

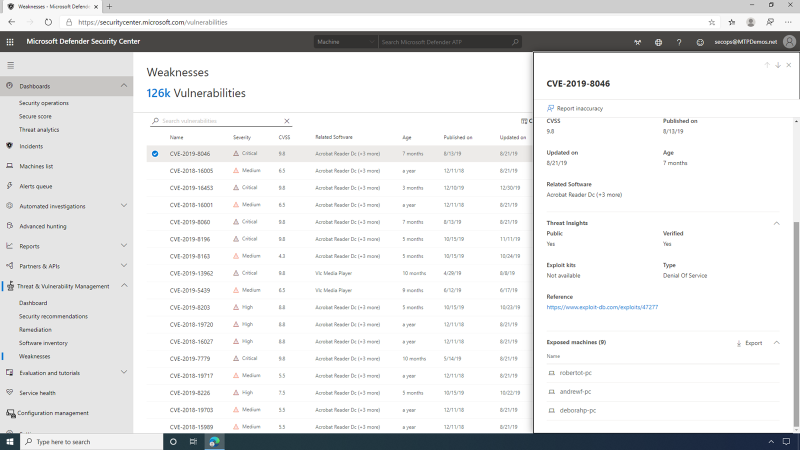

Страница Слабые места – это, по сути, база знаний, в которой перечислены все уязвимости (CVE), известные TVM – это CVE, применимые к вашей организации в настоящее время, а также и те, которые не используются. Команда SecOps заинтересована в том, чтобы разобраться, насколько организация уязвима для конкретной CVE, поэтому это место подходит для ее проверки.

Для каждой уязвимости пользователь SecOps может просмотреть степень серьезности, полагаясь на оценку Common Vulnerability Scoring System (CVSS). Сюда входит Описание уязвимости CVE, а также ее распространенность в организации, любое связанное программное обеспечение или соответствующее нарушение. Пользователь SecOps также может просмотреть подробную информацию об уязвимости, данные о степени серьезности, возрасте и любом известном связанном программном обеспечении. Команда SecOps имеет доступ к подробным Сведениям об угрозах, которые включают информацию, относящуюся к ландшафту угроз для этой уязвимости. Например, общедоступные эксплойты, комплекты эксплойтов.

Кроме того, с управлением конечными точками у вас есть подробные данные в виде экспортируемого списка любых Машин с выявленной уязвимостью в компании.

Команда SecOps может воспользоваться расширенными возможностями отслеживания в MDATP с TVM. Здесь у них есть сохраненный запрос для идентификации машин с активным статусом уязвимости программ к угрозам High Alert. Они могут выполнить этот запрос и посмотреть, какие машины среды нуждаются в корректировках.

Окно Alert позволяет SecOps увидеть, как эта уязвимость в программном обеспечении допустила выполнение некоторых вредоносных действий. В разделе «Действия» можно проконсультироваться с экспертом по угрозам Microsoft. Если они решат отправить запрос, эксперт Microsoft рассмотрит предупреждение и предоставит подробные рекомендации по дальнейшим действиям.

Все страницы Threat & Vulnerability Management (TVM) можно просматривать в контексте определенных групп компьютеров – это помогает понять ваши уязвимости и подверженность угрозам различных подразделений компании. Фильтр группы машин остается постоянным при перемещении и более глубоком погружении в различные страницы TVM.

Функция живого ответа создана для улучшения анализа. Она позволяет пользователю SecOps быстро собирать данные о нарушениях, отправлять подозрительные объекты на тщательную проверку и искать новые угрозы. Сервис обеспечивает мгновенный доступ к машине и позволяет проводить глубокое расследование и немедленно принимать меры в ответ для своевременного сдерживания выявленных угроз. Все это делается в режиме реального времени.

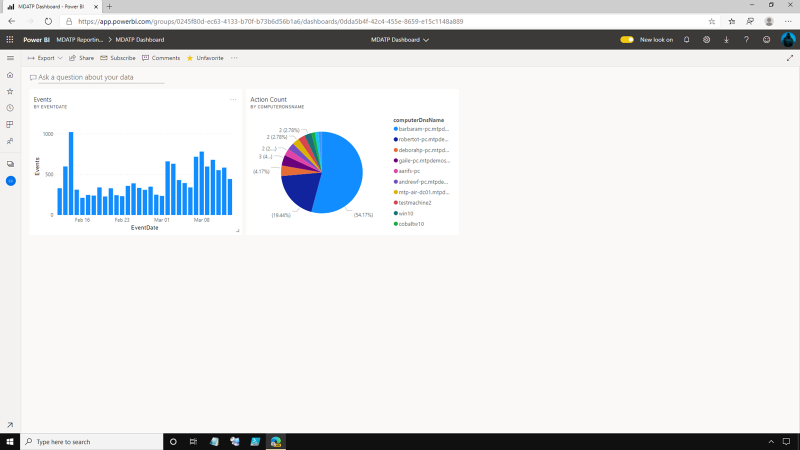

Для принятия важных решений в области безопасности корпоративные команды SecOp часто полагаются на надежную визуализацию отчетов.

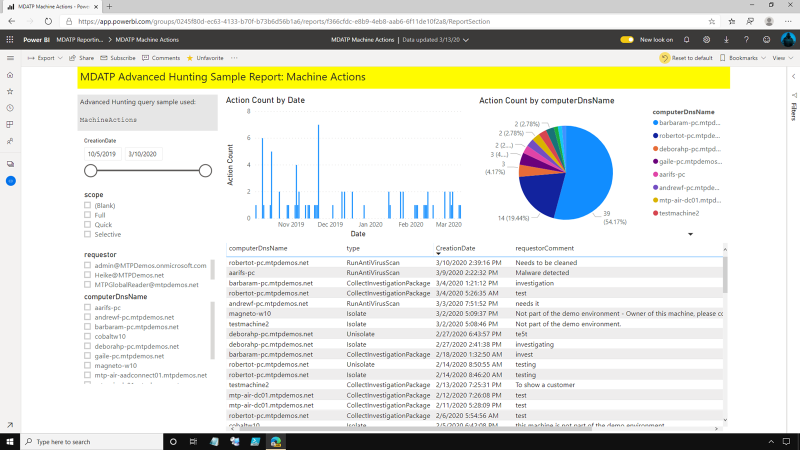

Power BI – это служба бизнес-аналитики, которая предоставляет аналитические данные для принятия быстрых и обоснованных решений. Здесь, на домашней странице PowerBI, закреплена панель мониторинга, в которой есть несколько из наших отчетов MDATP. Внутри этой рабочей области пользователь SecOps может видеть закрепленную панель инструментов, из которой легко доступны данные.

Панель MDATP помогает SecOps проверять показываемые отчеты. Отчет PowerBI использует MDATP Advanced Hunting API. Они могут более подробно ознакомиться с отчетом, щелкнув на Отчет о событиях. Отчет может быть опубликован, экспортирован и даже подан как подписка в виде канала, поэтому команда SecOps может получать такой отчет прямо по почте как повседневный рабочий процесс.

Действия машины позволяют пользователю SecOps увидеть, какие в среде выполнялись действия, инициированные как вручную, так и автоматически. В отчете представлена сортировка этих действий по машинам, чтобы видеть, какие машины наиболее ‘активны‘.

Microsoft Defender Advanced Threat Protection – это платформа, которая помогает корпоративным сетям предотвращать, выявлять, исследовать и реагировать на расширенные угрозы.