Советы Microsoft Security по снижению рисков при слияниях и поглощениях

информационная безопасность, поглощение, слияние, снижение риска

Эксперты по безопасности Майкрософт

Группа обнаружения и реагирования Майкрософт (DART)

Шестьдесят два процента организаций, которые осуществляют слияния и поглощения, сталкиваются со значительными рисками кибербезопасности или считают киберриски своей самой большой проблемой после поглощения.1 Злоумышленники, занимающиеся корпоративным шпионажем, часто нацелены на приобретающую компанию, которую мы будем называть Материнской компанией, на ранних этапах процесса торгов, чтобы получить конкурентное преимущество. Другие субъекты угроз сосредотачиваются на внедрении лазеек в приобретаемую организацию, которую мы будем называть Приобретением, с намерением впоследствии скомпрометировать Материнскую компанию.

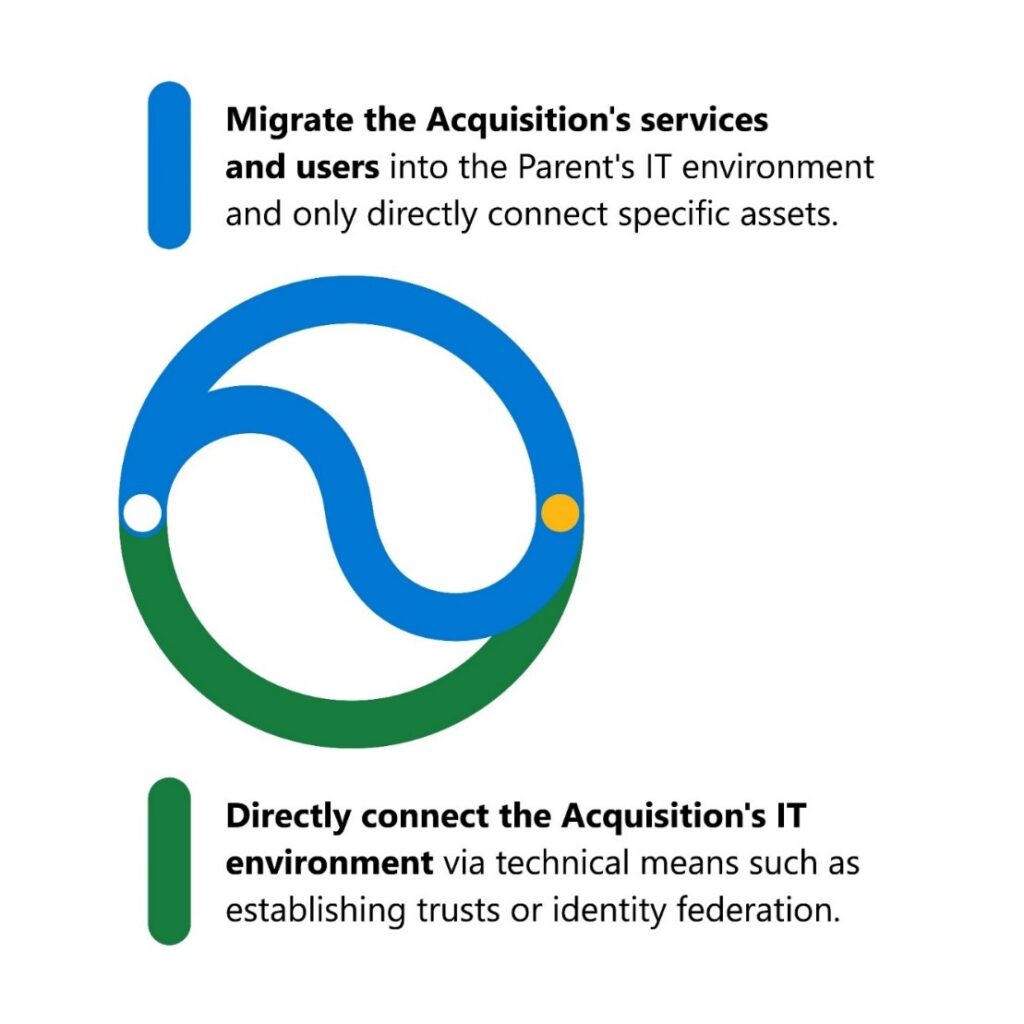

Материнская компания может использовать несколько подходов к интеграции Приобретения в ИТ-среду организации. К ним относятся миграция услуг и пользователей Приобретения в ИТ-среду Материнской компании или прямое подключение к ИТ-среде Приобретения с помощью технических средств. (См. рис. 1.)

Первый вариант имеет долгосрочные преимущества с точки зрения безопасности, учитывая, что только избранные элементы Приобретения включаются в Родительскую среду. С другой стороны, в зависимости от сложности обеих сторон, этот процесс может быть трудоемким и дорогостоящим.

Второй вариант может быть более быстрым в исполнении и уменьшить сбои в работе обеих сторон; однако могут существовать скрытые долги по безопасности и техническим вопросам, устранение которых в долгосрочной перспективе может оказаться дорогостоящим.

Итак, что следует учитывать организации при определении наилучшего плана действий по обеспечению безопасности при слиянии или поглощении?

Рис. 1. Два направления слияний и поглощений, которые может использовать ИТ-руководство.

Риски безопасности при слияниях и поглощениях

Обычно Родитель принимает решение, основываясь исключительно на экономических соображениях, обусловленных затратами времени и усилий; однако существуют важные соображения кибербезопасности, которые следует учитывать в процессе принятия решений, чтобы обеспечить долгосрочную безопасность как Материнской компании, так и Приобретаемой.

К ним относятся:

- Технический долг : поймите, сколько технического долга вы унаследуете. У каждой организации есть технический долг, и ключом к слияниям и поглощениям является прозрачность. Для Материнской компании крайне важно понимать технический долг, который она унаследует, чтобы понять, как он усугубит собственный технический долг Материнской компании, и помочь в количественном определении любых затрат на восстановление.

- Существующая безопасность (не только кибербезопасность): подумайте, как обе стороны будут консолидировать ключевые возможности безопасности, такие как средства обнаружения и реагирования конечных точек (EDR) или антивирус. Также подумайте, как они оба координируют группы безопасности, такие как операции по обеспечению безопасности и проектирование безопасности, чтобы избежать использования многочисленных возможностей, инструментов и источников данных.

- Соблюдение нормативных требований и нормативные последствия. Изучите, как Приобретение обрабатывает личную информацию (PII), например номера банковских счетов, и узнайте правила, которые оно должно соблюдать, его процедуры соответствия и историю соответствия, включая любые нарушения нормативных требований. Например, если Приобретение находится в другой стране или регионе с более строгими правилами конфиденциальности данных, то и Родитель, и Приобретение должны соблюдать их в отношении общих данных.

- Неправильная конфигурация и неправильное использование существующих систем : проверьте конфигурацию систем при Приобретении, поскольку они могли быть настроены неправильно, возможно, из-за сложности или отсутствия подотчетности, или они могли использоваться недостаточно из-за неполного развертывания, или никто не имел навыки его использования. Вы можете обнаружить, что неправильная конфигурация упущена из-за отсутствия тестирования новых систем перед их внедрением. Это серьезная проблема, потому что неправильные настройки безопасности становятся обязанностями Родителя.

- Идентификация . Включите поток многофакторной аутентификации (MFA) и другие элементы управления идентификацией. Команды безопасности должны проверить конфигурацию удостоверений, которую можно обойти, поскольку она не была разработана таким образом, чтобы она работала для обеих компаний.

- Сеть : оцените, как подключить устаревшие устройства. При слиянии или поглощении может оказаться невозможным соединить устаревшие устройства друг с другом (например, если у клиента есть устройства, которые не считаются межсетевыми экранами следующего поколения). С более старыми брандмауэрами вы теряете возможность применять элементы управления безопасностью, а ведение журнала не так улучшено.

- Облако : проверьте, включены ли в подписках Microsoft Azure MFA, открыты ли порты в инфраструктуре Azure как услуга, а также элементы управления для федеративных удостоверений с другими поставщиками. Политики условного доступа могут отменять друг друга.

- Управление паролями . Подумайте, у кого больше доступа — у злоумышленника или у вас? Чтобы убедиться, что это именно вы, защитите доступ к своим данным с помощью инструментов Privileged Identity Management и Privileged Access Management

. - Новые угрозы : предвидите новые угрозы и новые для вас угрозы. Например, небольшой производитель может не знать о крупномасштабной угрозе безопасности, но после приобретения глобальной корпорацией он может стать мишенью. Злоумышленники могут рассматривать приобретение как возможность получить доступ к Родительскому объекту посредством Приобретения.

Два наиболее распространенных направления риска:

- Текущее постоянство актера в полученной среде : актер уже там, и вы даете ему возможность войти в родительскую среду при подключении. Это самый очевидный и идеальный путь.

- Архитектура безопасности приобретенной среды : слишком сложно идти против родительской среды напрямую, потому что ее уровень безопасности слишком дорого обходится злоумышленнику, учитывая то, что он потенциально может получить в результате. Вместо этого субъект угрозы нацелен на приобретение.

Если субъект угрозы знает о готовящемся приобретении, он может провести разведку приобретенной компании, чтобы убедиться, что ее уровень безопасности слабее, чем у материнской компании. Более привлекательной целью может быть получение доступа к Родителю через более слабую среду приобретения.

Приобретение, вероятно, получает поддержку от нескольких поставщиков услуг. Если какой-либо из этих поставщиков услуг будет скомпрометирован, субъект угрозы может перейти в среду Приобретения, а затем получить доступ к Родителю. Тщательно продумайте связи, которые у вас есть с поставщиками, поскольку они могут привести к потенциально неизвестной компрометации и создать уязвимости в системе безопасности и архитектурные недостатки.

Ключевым фактором является более глубокая комплексная проверка

Процессы должной осмотрительности, которым подвергается каждая компания при осуществлении инвестиций, будут различаться в зависимости от компании, отрасли и региона. Хотя универсального стандарта не существует, очень важно, чтобы компании понимали его правильно и понимали потенциальные проблемные области, которые они могут унаследовать.

В конечном счете, ваша организация получает все неизвестное, что присутствует в этой среде. Именно поэтому важно задавать вопросы до, во время и после слияния и поглощения. Все, что сохраняется, и любые открытые бэкдоры, влияющие на вашу среду, открывают прямой путь в родительскую организацию.

Контрольные вопросы, которые следует задать перед слиянием или поглощением

Обе стороны должны способствовать открытому и честному общению и обмену техническими данными. Стремитесь к прозрачности. От этапа исследования до официального процесса переговоров о слиянии и поглощении обе стороны должны понимать ожидания, чтобы не упустить детали во время слияния или поглощения.

Слияния и поглощения динамичны и сложны. Чтобы достичь экономических целей слияний и поглощений, бизнес-лидеры должны понимать поверхность атаки, которую они используют. Обнаружение и каталогизация ресурсов и цифровых активов компании-партнера, от корпоративного периметра до всего Интернета, является важным этапом любого процесса комплексной проверки. К ним относятся известные и неизвестные активы, в том числе ресурсы, разработанные за пределами компетенции специалистов по безопасности и ИТ, например теневые ИТ. Эти аудиты не могут быть переданы на аутсорсинг или проводиться только для соблюдения. Они являются главными приоритетами, которые должен учитывать каждый руководитель, чтобы защитить свои инвестиции в будущем.

Первым шагом является установление базового набора известных фактов. Задайте эти вопросы на начальном этапе исследования и в рамках проактивной оценки:- Какова ваша базовая структура безопасности?

- Какой у вас антивирус и обновлен ли он?

- Каково ваше решение EDR?

- Как вы управляете защитой личных данных?

- Как вы управляете защитой доступа к данным?

- Соответствует ли приобретаемая компания текущим стандартам безопасности Материнской компании?

- Как решаются вопросы безопасности?

- Есть ли у вас форма решения для централизованного ведения журналов ( информация о безопасности и управление событиями ; оркестровка безопасности, автоматизация и реагирование)?

- Как вы отслеживаете и устраняете онлайн-уязвимости и риски соответствия (неуправляемые активы или те, о которых забыли)?

По мере того, как вы углубляетесь в этапы комплексной проверки, задайте эти вопросы, чтобы понять их историю компрометации:

- Какова ваша история компрометации безопасности?

- Когда произошли эти компромиссы?

- Какие подробности?

- Каковы основные причины этих нарушений безопасности?

- Как были смягчены угрозы?

- Есть ли у вас процесс проверки после инцидента? Каковы результаты?

После этого раскрытия самый важный вопрос, который нужно задать: «Вы исправили это?» Если у Приобретения была атака программы-вымогателя или другая кибератака, что произошло? Если у Acquisition была неисправленная уязвимость, и он смог повысить привилегии до администратора домена и развернуть программу-вымогатель, мы спрашиваем, какое у вас исправление?

Прежде чем создавать правовые рамки, раскройте прошлые события и поймите, как исправить то, что их вызвало. Игнорируйте эту рекомендацию, чтобы избежать фейерверков непраздничного характера.

Контрольные вопросы, которые следует задать после слияния или поглощения

Возможно, наибольший риск для безопасности слияний и поглощений связан с установлением доверительных отношений или слиянием сотен или тысяч систем в корпоративную инфраструктуру материнской компании. Состояние и конфигурация этих систем должны быть оценены на предмет рисков безопасности. Наличие каких-либо вредоносных программ или бэкдоров с расширенными постоянными угрозами (APT) в дочерней компании может угрожать материнской компании после слияния. Неправильные настройки безопасности и рискованные решения становятся обязанностями Материнской компании. Кроме того, необходимо переоценить профили угроз, чтобы включить любые геополитические изменения, вызванные процессом слияний и поглощений. Например, не ожидается, что производитель мелких деталей будет знать о рисках со стороны более крупных известных участников угроз (таких как Phineas Phisher1), но после приобретения глобальной нефтяной компанией это должно было быть.

Возьмите информацию, собранную во время сеанса вопросов и ответов перед слиянием, в том числе выявление компрометации и анализ существующего уровня безопасности Приобретения в сравнении с эталонным стандартом, и решите, как интегрировать эту среду в вашу, а также подробно опишите необходимые технические шаги. Чтобы интегрировать приобретенную компанию в вашу среду, вам необходимо довести ее уровень безопасности до вашего уровня. Материнская компания должна будет внедрить базовые методы обеспечения безопасности. Вот шаги для оценки и расстановки приоритетов:

- Оцените существующие системы, которые будут частью приобретения, и связанные с ними риски.

- Проведите исправление на основе этих результатов.

- Ознакомьтесь с графиком интеграции сетей и узнайте, где находятся данные — локально или в облаке.

- Изучите процесс обновления активов и вывода систем из эксплуатации.

- Проведите тест на проникновение или оценку рисков и оцените политики безопасности и пробелы в безопасности.

What actions should companies take?

Группа обнаружения и реагирования Microsoft (DART) работала над случаями реагирования на инциденты, когда компании были взломаны в течение часа после завершения интеграции после слияния. В этих случаях дочернему бэкдору злоумышленника был предоставлен двусторонний доверительный доступ к Microsoft Azure Active Directory (Azure AD) родительской компании, сторонним поставщикам удостоверений с любой формой федерации и локальному лесу Active Directory.

DART также пришлось объяснять клиентам возможную связь между бэкдором APT-актора, обнаруженным в его среде, и тем фактом, что предложение его новой материнской компании было самой низкой суммой (в долларах), которую они были готовы принять во время приобретения . По этим и другим причинам многие клиенты DART запрашивают оценку безопасности до, во время или сразу после завершения слияний и поглощений.

Выполните следующие действия:

- Установите ожидания по раскрытию информации и уровень раскрытия информации о проблемах безопасности на ранней стадии переговоров. Сделайте это стандартной частью исследовательского процесса при создании правовой базы того, как будет проходить слияние и поглощение.

- Проведите оценку безопасности перед слияниями и поглощениями, будь то упреждающий поиск угроз, который включает в себя кроссплатформенные системы (Mac и Linux) и сторонних поставщиков удостоверений, или оценку безопасности Azure AD, или оценку зрелости безопасности среды. поза.

- Сосредоточьтесь на оценке и улучшении прозрачности и регистрации безопасности на ранних этапах процесса слияний и поглощений. Это позволяет собственным и сторонним службам безопасности быстро оценивать проблемы безопасности и реагировать на них. В случае угроз, связанных со слияниями и поглощениями, в первую очередь сосредоточьтесь на защите личных данных, управлении доступом и связи.

- Сосредоточьте аудит безопасности и рисков на каталогизации ресурсов и цифровых активов компании, включая внешнюю поверхность атаки компании или каталог активов, доступных в Интернете, которые злоумышленник может использовать, чтобы закрепиться для атаки. Продукты для управления внешней поверхностью атаки (EASM) могут выявить ряд проблем гигиены, соответствующих индикаторов компрометации и уязвимостей, а также проблем соответствия, предоставляя командам по слияниям и поглощениям базовый уровень, необходимый им для проведения оценки киберрисков и запуска программы после слияний и поглощений.

Риск кибербезопасности при слияниях и поглощениях является растущей проблемой как для ИТ-безопасности, так и для лиц, принимающих бизнес-решения. Предоставление командам ИТ-безопасности достаточного времени для тщательной оценки, должной осмотрительности, инвентаризации и внедрения дополнительных средств контроля определит, насколько этот риск можно снизить.

Узнать больше

Воспользуйтесь преимуществами экспертов Microsoft по безопасности уже сегодня.

Чтобы узнать больше о решениях Microsoft Security, посетите наш веб-сайт . Добавьте блог о безопасности в закладки , чтобы быть в курсе наших экспертных материалов по вопросам безопасности. Кроме того, следите за нами на @MSFTSecurity , чтобы быть в курсе последних новостей и обновлений в области кибербезопасности.

1 Роль кибербезопасности в слияниях и поглощениях Diligence, Forescout..

2 Хакер, взломавший систему Hacking Team опубликовала руководство « Сделай сам» , г-жа Смит, CSO. 17 апреля 2016 г.

Рубрика:

Информационная безопасность