Тактика токенов: как предотвратить, обнаружить и отреагировать на кражу облачных токенов

security, безопасность, риск кражи токенов, фишинг

Microsoft Security Experts

Microsoft Detection and Response Team (DART)

По мере того, как организации расширяют охват многофакторной аутентификацией (MFA), злоумышленники начали переходить к более сложным методам, позволяющим им компрометировать корпоративные ресурсы без необходимости соблюдения требований MFA. В последнее время группа обнаружения и реагирования Microsoft (DART) отмечает рост числа злоумышленников, использующих для этой цели кражу токенов. Компрометируя и повторно используя токен, выданный удостоверению, которое уже завершило многофакторную аутентификацию, субъект угрозы проходит проверку MFA, и доступ к ресурсам организации предоставляется соответствующим образом. Это представляет собой серьезную тактику для защитников, потому что опыт, необходимый для компрометации токена, очень низок, его трудно обнаружить, и лишь немногие организации включают меры по предотвращению кражи токенов в свой план реагирования на инциденты.

Почему это важно

В новом мире гибридной работы пользователи могут получать доступ к корпоративным ресурсам с личных или неуправляемых устройств, что увеличивает риск кражи токенов. Эти неуправляемые устройства, вероятно, имеют более слабые меры безопасности, чем те, которыми управляют организации, и, что наиболее важно, не видны корпоративным ИТ-специалистам. Пользователи на этих устройствах могут одновременно входить как на личные веб-сайты, так и в корпоративные приложения, что позволяет злоумышленникам скомпрометировать токены, принадлежащие обоим.

Что касается смягчения последствий, общедоступные инструменты с открытым исходным кодом для использования кражи токенов уже существуют, и стандартные вредоносные программы для кражи учетных данных уже были адаптированы для включения этой техники в свой арсенал. Обнаружение кражи токенов может быть затруднено без надлежащих мер безопасности и наблюдения за конечными точками аутентификации. Microsoft DART стремится предоставить защитникам знания и стратегии, необходимые для смягчения этой тактики, пока не станут доступны постоянные решения.

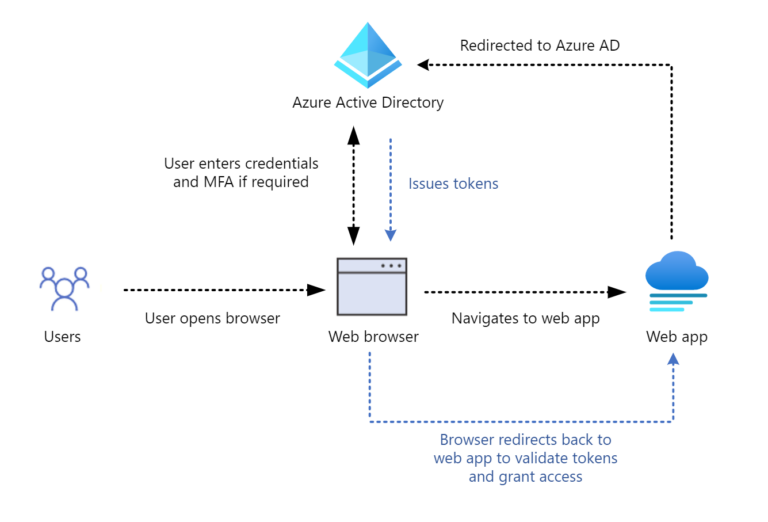

Токены лежат в основе платформ идентификации OAuth 2.0, таких как Azure Active Directory (Azure AD). Чтобы получить доступ к ресурсу (например, к веб-приложению, защищенному Azure AD), пользователь должен предоставить действительный токен. Чтобы получить этот токен, пользователь должен войти в Azure AD, используя свои учетные данные. На этом этапе, в зависимости от политики, от них может потребоваться выполнение MFA. Затем пользователь предоставляет этот токен веб-приложению, которое проверяет токен и разрешает пользователю доступ.

Рисунок 1. Блок-схема токена OAuth

Когда Azure AD выдает токен, он содержит информацию (утверждения), такую как имя пользователя, исходный IP-адрес, MFA и многое другое. Сюда также входят любые привилегии, которые пользователь имеет в Azure AD. Если вы войдете в свой клиент Azure AD как глобальный администратор, это будет отражено в маркере. Два наиболее распространенных метода кражи токенов, которые наблюдал DART, заключались в использовании платформ злоумышленника посередине (AitM) или использовании стандартного вредоносного ПО (что позволяет использовать сценарий «передать файлы cookie»).

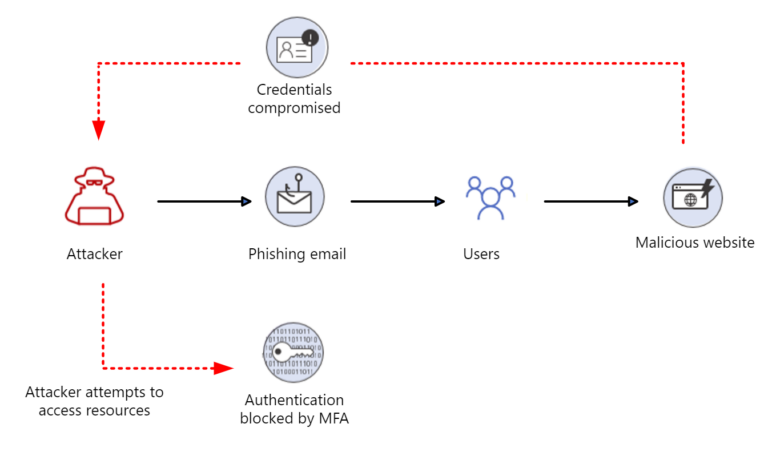

При традиционном фишинге учетных данных злоумышленник может использовать скомпрометированные учетные данные, чтобы попытаться войти в Azure AD. Если политика безопасности требует MFA, злоумышленник не сможет успешно войти в систему. Хотя учетные данные пользователей были скомпрометированы в ходе этой атаки, злоумышленник не может получить доступ к ресурсам организации.

Рис. 2. Распространенная фишинговая атака с учетными данными, предотвращенная с помощью MFA

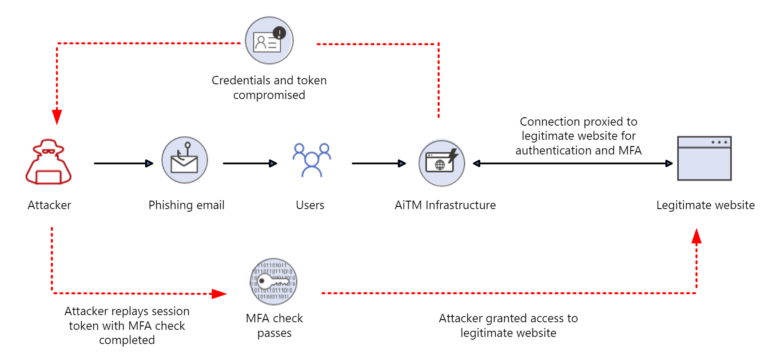

Фишинговая атака «Противник посередине» (AitM)

Методологии злоумышленников постоянно развиваются, и с этой целью DART наблюдает рост числа злоумышленников, использующих методы AitM для кражи токенов вместо паролей. Такие фреймворки, как Evilginx2, выходят далеко за рамки фишинга учетных данных, вставляя вредоносную инфраструктуру между пользователем и законным приложением, к которому пользователь пытается получить доступ. Когда пользователь подвергается фишингу, вредоносная инфраструктура захватывает как учетные данные пользователя, так и токен.

Рис. 3. Блок-схема атаки «Противник посередине» (AitM)

Если обычный пользователь подвергся фишингу и его токен был украден, злоумышленник может попытаться взломать корпоративную электронную почту (BEC) для получения финансовой выгоды. Если токен с привилегиями глобального администратора украден, они могут попытаться полностью захватить арендатора Azure AD, что приведет к потере административного контроля и полной компрометации арендатора.

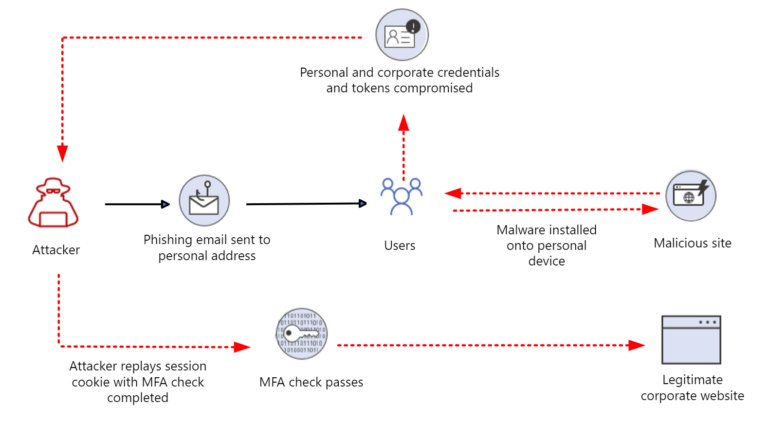

Атака с передачей файлов cookie

Атака «передать файлы cookie» — это тип атаки, при которой злоумышленник может обойти элементы управления аутентификацией, скомпрометировав файлы cookie браузера. На высоком уровне файлы cookie браузера позволяют веб-приложениям хранить информацию об аутентификации пользователя. Это позволяет веб-сайту держать вас в системе и не запрашивать учетные данные каждый раз, когда вы переходите на новую страницу.

«Передача файлов cookie» аналогична атакам передачи хэша или передачи билета в Active Directory. После проверки подлинности в Azure AD через браузер для этого сеанса создается и сохраняется файл cookie. Если злоумышленник может скомпрометировать устройство и извлечь файлы cookie браузера, он может передать этот файл cookie в отдельный веб-браузер в другой системе, минуя при этом контрольные точки безопасности. Особому риску подвергаются пользователи, заходящие на корпоративные ресурсы с личных устройств. Персональные устройства часто имеют более слабый контроль безопасности, чем устройства, управляемые корпорацией, и ИТ-персонал не имеет доступа к этим устройствам, чтобы определить компрометацию. У них также есть дополнительные векторы атаки, такие как личные адреса электронной почты или учетные записи социальных сетей, к которым пользователи могут получить доступ на том же устройстве. Злоумышленники могут скомпрометировать эти системы и украсть файлы cookie для аутентификации, связанные как с личными учетными записями, так и с корпоративными учетными данными пользователей.

Рисунок 4. Блок-схема атаки с использованием файлов cookie

Вредоносные программы для кражи товарных учетных данных, такие как Emotet, Redline, IcedID и другие, имеют встроенные функции для извлечения и фильтрации файлов cookie браузера. Кроме того, злоумышленнику не нужно знать пароль скомпрометированной учетной записи или даже адрес электронной почты, чтобы это сработало — эти данные хранятся в файле cookie.

Рекомендации

Защищать

Организации могут сделать значительный шаг к снижению риска кражи токенов, обеспечив полную видимость того, где и как их пользователи аутентифицируются. Для доступа к важным приложениям, таким как Exchange Online или SharePoint, используемое устройство должно быть известно организации. Использование инструментов соответствия, таких как Intune, в сочетании с политиками условного доступа на основе устройств может помочь поддерживать устройства в актуальном состоянии с помощью исправлений, антивирусных определений и решений EDR. Разрешение только известных устройств», которые соответствуют рекомендуемым базовым уровням безопасности Microsoft, помогает снизить риск того, что вредоносное ПО для кражи учетных данных может скомпрометировать устройства конечных пользователей.

Для тех устройств, которые остаются неуправляемыми, рассмотрите возможность использования политик условного доступа к сеансу и других компенсирующих элементов управления, чтобы уменьшить влияние кражи токенов:

- Сокращение времени жизни сеанса увеличивает количество раз, когда пользователь вынужден повторно аутентифицироваться, но сводит к минимуму продолжительность жизнеспособности токена сеанса.

- Сокращение жизнеспособного времени токена вынуждает злоумышленников увеличивать частоту попыток кражи токенов, что, в свою очередь, дает защитникам дополнительные шансы на обнаружение.

- Внедрите контроль приложений условного доступа в Microsoft Defender для облачных приложений для пользователей, подключающихся с неуправляемых устройств.

Защитите своих пользователей, заблокировав первоначальный доступ:

- Планируйте и внедряйте решения MFA, устойчивые к фишингу, такие как ключи безопасности FIDO2, Windows Hello для бизнеса или аутентификация на основе сертификатов для пользователей.

- Хотя это может быть непрактично для всех пользователей, это следует учитывать для пользователей со значительными привилегиями, таких как глобальные администраторы или пользователи приложений с высоким уровнем риска.

- Пользователи с высоким уровнем привилегий в арендаторе должны иметь отдельные облачные удостоверения для всех административных действий, чтобы уменьшить поверхность атаки из локальной среды в облако в случае компрометации локального домена и злоупотребления привилегиями. Эти удостоверения также не должны иметь прикрепленных к ним почтовых ящиков, чтобы предотвратить вероятность компрометации привилегированной учетной записи с помощью методов фишинга.

Мы понимаем, что, хотя организациям может быть рекомендовано применять контроль местоположения, соответствия устройств и времени жизни сеанса для всех приложений, это не всегда может быть практично. Вместо этого лица, принимающие решения, должны сосредоточиться на развертывании этих средств контроля для приложений и пользователей, которые представляют наибольший риск для организации, включая:

- Пользователи с высоким уровнем привилегий, такие как глобальные администраторы, администраторы служб, администраторы проверки подлинности и администраторы выставления счетов, среди прочих.

- Финансовые и казначейские приложения, которые являются привлекательными целями для злоумышленников, стремящихся получить финансовую выгоду.

- Приложения для управления человеческим капиталом (HCM), содержащие личную информацию, которая может быть предназначена для кражи.

- Плоскость контроля и управления доступом к Microsoft 365 Defender, Azure, Office 365 и другим административным порталам облачных приложений.

- Доступ к службам Office 365 (Exchange, SharePoint и Teams) и облачным приложениям для повышения производительности.

- Порталы VPN или удаленного доступа, обеспечивающие внешний доступ к ресурсам организации.

Обнаружить

При повторном воспроизведении маркера вход злоумышленника может помечать аномальные функции и предупреждения о невозможных поездках. Защита идентификации Azure Active Directory и Microsoft Defender для облачных приложений оповещают об этих событиях. Защита идентификации Azure AD имеет специальное обнаружение аномальных событий токена. Обнаружение аномалии токена в Azure AD Identity Protection настроено так, чтобы вызывать больше шума, чем другие оповещения. Это помогает гарантировать, что настоящие случаи кражи токенов не будут пропущены.

DART рекомендует сосредоточить внимание на предупреждениях с высокой степенью серьезности и сосредоточиться на тех пользователях, которые быстро вызывают несколько предупреждений. Правила обнаружения, сопоставленные с инфраструктурой MITRE ATT&CK могут помочь обнаружить подлинную компрометацию. Например, рискованный вход в систему, сопровождаемый индикаторами методов сохраняемости, таких как создание правил для почтовых ящиков.

Ответ и расследование

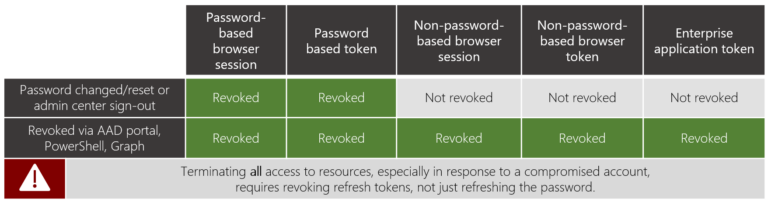

Если подтверждено, что пользователь скомпрометирован, а его токен украден, существует несколько шагов, которые DART рекомендует удалить злоумышленнику. Azure AD предоставляет возможность отозвать маркер обновления . После отзыва токена обновления он становится недействительным. Когда срок действия связанного токена доступа истечет, пользователю будет предложено повторно пройти аутентификацию. На следующем рисунке показаны методы полного прекращения доступа:

Рисунок 5. Отзыв токена обновления по типу

Крайне важно использовать портал Azure AD, Microsoft Graph или Azure AD PowerShell в дополнение к сбросу паролей пользователей для завершения процесса отзыва.

Важно отметить, что отзыв маркеров обновления с помощью вышеуказанных методов не делает маркер доступа недействительным немедленно, который может оставаться действительным в течение часа. Это означает, что злоумышленник может по-прежнему иметь доступ к скомпрометированной учетной записи пользователя, пока не истечет срок действия токена доступа. Azure AD теперь поддерживает непрерывную оценку доступа для Exchange, SharePoint и Teams, позволяя отзывать токены доступа почти в реальном времени после ‘критического события‘. Это помогает значительно сократить задержку до одного часа между отзывом токена обновления и истечением срока действия токена доступа.

Microsoft DART также рекомендует проверить скомпрометированную учетную запись пользователя на наличие других признаков сохраняемости. Сюда могут входить:

- Правила для почтовых ящиков. Злоумышленники часто создают определенные правила для почтовых ящиков, чтобы пересылать или скрывать электронную почту. Они могут включать правила для скрытия электронных писем в папках, которые редко используются. Например, злоумышленник может пересылать все электронные письма, содержащие ключевое слово «счет», в папку «Архив», чтобы скрыть их от пользователя, или пересылать их на внешний адрес электронной почты.

- Пересылка почтового ящика — переадресация электронной почты может быть настроена для отправки копии всей электронной почты на внешний адрес электронной почты. Это позволяет субъекту угрозы автоматически получать копию каждого электронного письма, которое получает пользователь.

- Модификация многофакторной проверки подлинности. DART обнаружил случаи, когда субъекты угроз регистрируют дополнительные методы проверки подлинности для скомпрометированных учетных записей для использования с многофакторной аутентификацией, например номера телефонов или приложения для проверки подлинности.

- Регистрация устройств — в некоторых случаях DART видел, как злоумышленники добавляли устройство в клиент Azure AD, которым они управляют. Это попытка обойти правила условного доступа с исключениями, такими как известные устройства.

- Эксфильтрация данных. Злоумышленники могут использовать встроенную функцию общего доступа в SharePoint и OneDrive для обмена важными или конфиденциальными документами и ресурсами организации извне.

Чтобы повысить уровень безопасности, вам следует настроить оповещения для просмотра изменений клиента с высоким риском. Некоторые примеры этого:

- Модификация или создание конфигураций безопасности

- Изменение или создание правил транспорта Exchange

- Изменение или создание привилегированных пользователей или ролей

Лица, осуществляющие реагирование на инциденты, должны просмотреть все журналы аудита, связанные с действиями пользователей, чтобы найти признаки сохраняемости. Журналы, доступные в едином журнале аудита, Microsoft Defender для облачных приложений или решениях SIEM, таких как Microsoft Sentinel, могут помочь в расследованиях.

Заключение

Хотя тактика злоумышленников постоянно развивается, важно отметить, что многофакторная проверка подлинности в сочетании с другими базовыми средствами безопасности — использованием защиты от вредоносных программ, применением принципа наименьших привилегий, обновлением программного обеспечения и защитой данных — по-прежнему защищает от 98% всех угроз атаки.

По сути, важно учитывать цепочку доверия удостоверений для организации, охватывающую как внутренние, так и внешние стороны. Цепочка доверия включает в себя все системы (такие как поставщики удостоверений, федеративные поставщики удостоверений, службы MFA, решения VPN, поставщики облачных служб и корпоративные приложения), которые выдают токены доступа и предоставляют привилегии для удостоверений как в облаке, так и в локальной среде, что приводит к неявным доверие между ними.

В случаях кражи токенов злоумышленники встраиваются в середину цепочки доверия и часто впоследствии обходят средства контроля безопасности. Наличие видимости, предупреждений, аналитических данных и полного понимания того, где применяются меры безопасности, является ключевым фактором. Настоятельно рекомендуется относиться как к поставщикам удостоверений, которые генерируют токены доступа, так и к связанным с ними привилегированным удостоверениям как к критически важным активам.

Злоумышленники находили и будут продолжать находить способы обойти контроль безопасности. Тактика, используемая злоумышленниками для обхода средств контроля и компрометации токенов, создает дополнительные проблемы для защитников. Однако DART полагает, что внедрение элементов управления, представленных в этом блоге, позволит организациям лучше подготовиться к обнаружению, устранению и реагированию на угрозы такого рода в будущем.