Автоматизация отслеживания исполнителей кибератак: понимание поведения злоумышленника для ведения аналитики и контекстного оповещения

modern security, security, защита ит-инфраструктуры, информационная безопасность

На примере недавних изощренных кибератаках, особенно кампаний, проводимых под ручным человеческим управлением, стало ясно: сегодня крайне важна не только скорость обнаружения атаки, но и скорость оценки масштаба взлома и прогноза развития дальнейших событий. Особенности самого процесса атаки зависят от целей злоумышленника и используемого набора тактик, приемов и процедур (TTPs) для достижения целей. Следовательно, быстрое сопоставление наблюдаемого поведения и характеристик потенциальных исполнителей кибератак дает организациям важную информацию, которая поможет лучше реагировать на атаки.

В Microsoft мы используем статистические методы для лучшего отслеживания конкретных инициаторов угроз и связанных с ними TTP. Отслеживание исполнителей кибератак – это постоянная гонка вооружений: по мере того, как защитники внедряют новые методы обнаружения и смягчения последствий атак, злоумышленники быстро реагируют и в ответ меняют методы и поведение во избежание обнаружения или атрибуции. Самостоятельное сопоставление в ручном режиме определенных индикаторов (например, файлов, IP-адресов или известных методов) и злоумышленников с отслеживанием изменений с течением времени – это неэффективный и не масштабируемый подход.

Чтобы решить эту проблему, мы выстроили определенные вероятностные модели, которые позволяют нам быстро определить вероятную группу злоумышленников, ответственных за атаку, а также предсказать наиболее вероятные следующие этапы атаки. С помощью этих моделей аналитики безопасности могут перейти от ручного метода исследования небольших наборов разнородных сигналов к вероятностному определению потенциальных групп угроз на основе всей наблюдаемой активности. В формате закодированной модели происходит сопоставление активности со всем известными типами поведения, как в прошлом, так и в настоящем. Эти модели помогают командам кибер-разведки отслеживать все действия исполнителя угрозы, а аналитикам – быстро определять поведение, которое нужно проанализировать при расследовании инцидента атаки.

В этом блоге мы опишем структуру вероятностного графического моделирования, которой пользуются исследовательские и аналитические группы Microsoft 365 Defender для отслеживания исполнителя кибератаки. Наша служба управляемого поиска угроз Microsoft Threat Experts использует эту модель для расширения наших возможностей по быстрому уведомлению клиентов об атаках в их средах с помощью целевых сообщений об атаках. Эти оповещения содержат техническую информацию и рекомендации по исправлению, с помощью которых клиенты имеют возможность выявлять и устранять критические угрозы в своих средах.

Модель добавляет в оповещения о целевых атаках дополнительный контекст об угрозе, вероятном злоумышленнике и его мотивации, вероятных последующих шагах этого злоумышленника и какие действия рекомендуется предпринять немедленно для сдерживания и устранения атаки. Ниже мы обсудим инцидент, в котором автоматическое отслеживание злоумышленников преобразовалось в реальную защиту от атак программ-вымогателей, управляемых людьми.

Прогнозирование групп программ-вымогателей, управляемых людьми

Вероятностная модель, которую мы обсуждаем в этом блоге, помогает аналитикам Microsoft Threat Experts отправлять клиентам быстрые контекстно-зависимые оповещения с атрибуцией субъектов угрозы на самых ранних стадиях атак. Например, в одном недавнем случае модель выявила данные с высокой степенью достоверности, которые свидетельствовали о начальной стадии появления в организации нового субъекта-вымогателя. Это произошло всего через две минуты после начала атаки. Благодаря таким данным аналитики быстро подтвердили злонамеренное поведение и выявили предполагаемую группу угроз, а затем отправили уведомление о целевой атаке заказчику. Он, в свою очередь, смог остановить угрозу еще до того, как злоумышленникам удалось зашифровать данные и потребовать выкуп:

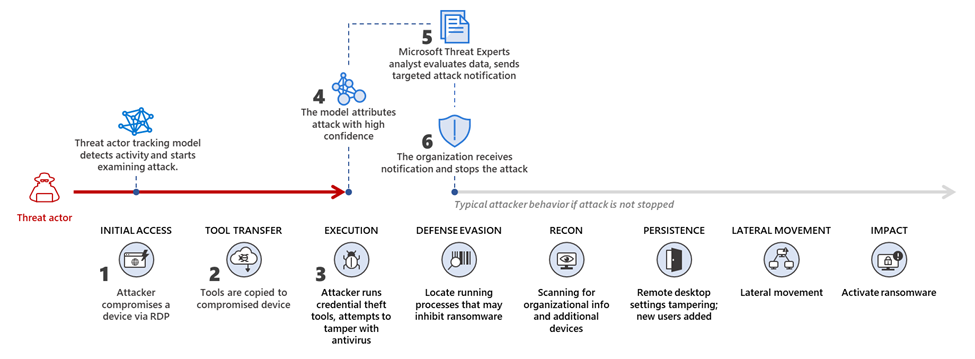

1. Злоумышленник взламывает устройство через удаленный рабочий стол. Этот сигнал, будучи одним из многих, запускает исследование атаки моделью, которая знает, что первоначальный доступ через удаленный рабочий стол – часто используемый определенными хакерами метод взлома.

2. Злоумышленники копируют на устройство стандартные инструменты с открытым исходным кодом и полезные данные пользователей, чтобы в дальнейшем использовать такие схемы, как подделка антивирусной защиты и кража учетных данных. Это позволяет хакерам больше углублятьсяs и двигаться латерально в среде организации. С этими инструментами на устройстве модель работает надежнее.

3. Злоумышленник начинает запускать инструменты и демонстрирует поведение, обычно характерное для хакерских атак.

4. Всего через две минуты после начала атаки модель достигает порогового значения активности. Это указывает на присутствие в организации субъекта угрозы.

5. Аналитики Microsoft Threat Experts получают уведомления о предполагаемой активности злоумышленника, идентифицированного моделью, и быстро отправляют высококонтекстное уведомление о целевой атаке, где казана как техническая информация, так и атрибуция исполнителя кибератаки.

6. Поскольку злоумышленник пытался взломать антивирусное решение, организация останавливает атаку, понимая наиболее вероятные действия, которые необходимо остановить. Хакер не может выполнять другие известные TTP, что, в итоге, предотвращает развертывание и активацию программы-вымогателя.

Рисунок 1. Модель прогнозирования цепочки атак программ-вымогателей, управляемых человеком.

С помощью модели автоматического отслеживания инициатора угрозы аналитики Microsoft Threat Experts смогли предоставить организации информацию об атаке по мере ее развертывания. Заказчик получил обработанное и дополненное моделью уведомление о целевой атаке и смог остановить известную группу программ-вымогателей, управляемых человеком, предотвратив значительный ущерб. Если бы атаку не остановили, злоумышленник смог бы далее выполнять типичные действия, как удаление данных из журналов событий, создание метода сохранения, отключение и удаление резервных копий и параметров восстановления для устройства, а также шифрование и выкуп.

Отслеживание исполнителя кибератаки с помощью вероятностного графического моделирования

Как показано в приведенном выше тематическом исследовании, способность выявлять атаки на ранних стадиях с высокой степенью уверенности в их вероятности улучшается за счет быстрого сопоставления злонамеренного поведения с типажами исполнителей угроз. Использование вероятностной модели для прогнозирования вероятного хакера, ответственного за атаку, избавляет аналитиков от надобности вручную оценивать и сравнивать методы и инструменты с известным поведением и с группами угроз.

Даже с учетом того, что злоумышленники часто изменяют свои инструменты, полезную нагрузку и методы, чтобы не быть обнаруженными, модель способна помочь аналитикам изучить новые TTP, а затем быстро оценить поведение, чтобы подтвердить прогноз модели. Этот интеллект позволяет обнаруживать недавно созданную инфраструктуру и инструменты злоумышленников, а также увеличивает способность сообщать, выявлять, замедлять и останавливать хакеров.

В следующих разделах мы предоставим более подробную информацию об этой модели автоматического отслеживания инициатора угрозы и обсудим такие проблемы, как сбор данных и теги. Мы также расскажем, как мы используем опыт аналитиков безопасности, чтобы постоянно дополнять эти модели шаблонами поведения новых хакеров, и повышать способность модели выявлять инциденты с высокой степенью уверенности в их вероятности.

Сбор данных

Первая проблема, возникающая при прогнозировании угроз – преобразование данных, собранных в результате зарегистрированных атак, в набор четко определенных TTP. Главная идея – определить базу знаний так, чтобы можно было применить подход для различных групп злоумышленников. Для этой цели мы используем платформу MITER ATT & CK, которая предоставляет такую базу знаний и широко используется в отрасли для классификации поведения при атаке и понимания жизненного цикла атаки.

Поведение при атаке должно тщательно отображаться с должным уровнем детализации. Если поведение сопоставлено со слишком широкой категорией (например, такие техники в MITER ATT & CK, как латеральное движение), то невозможно выделить отдельно хакеров. Если поведение при атаке слишком специфично (например, задокументированное использование злоумышленником определенного хэша файла), могут быть упущены любые мелкие изменения в поведении или инструментах, используемых для конкретной атаки.

Модель использует данные об угрозах из Microsoft Defender for Endpoint, а также из более расширенного Microsoft 365 Defender, который обеспечивает беспрецедентную междоменную видимость атак. Инциденты, которые представляют собой наборы предупреждений, связанных с конкретной атакой, и которые были помечены как связанные с группой угроз, соответствуют обучающей выборке. Эти инциденты дополняются более конкретными индикаторами компрометации – это настраиваемые поведенческие механизмы обнаружения, которые были созданы нашими командами по поиску угроз. Также они дополняются контекстом из телеметрии. Этот набор предупреждений и обнаружений затем сопоставляется с набором отслеживаемых TTP.

TTP используются в качестве переменных в байесовской сетевой модели, которая представляет собой статистическую модель. Она хорошо подходит для решения задач нашей конкретной проблемы, включая высокую размерность, взаимозависимости между TTP и упущенные или неточные данные.

Байесовские сети

Присвоение TTP атаке, которая направлена на организацию, происходит с целью идентифицировать наиболее вероятного исполнителя кибератаки и, следовательно, спрогнозировать следующие этапы атаки. При этом следует учитывать, что любой из наборов TTP очень редко предоставляет достаточно доказательств для отнесения атаки к группе угроз. Сочетание нескольких таких наборов TTP дает необходимые доказательства для определения группы угроз.

Мы используем байесовские сети для моделирования взаимоотношений TTP и групп угроз. Байесовские сети – это мощный инструмент, который выстраивает совместное распределение по набору переменных и кодирует отношения между ними. Это можно представить в виде ориентированного ациклического графа. У байесовских сетей есть свойства, способные решать эту проблему. Во-первых, они идеально подходят для запроса вероятностей для подмножества ненаблюдаемых переменных (например, групп злоумышленников) при наличии других наблюдаемых переменных (TTP). Они также идеально подходят для работы с отсутствующими или разреженными данными. Наконец, использование байесовских моделей обеспечивает принципиальный подход к кодированию экспертных знаний с помощью априорных распределений вероятностей, которые кодируют представления о объеме интереса до рассмотрения данных. Было показано, что с этими свойствами байесовские сети хорошо справляются с сопоставлением предупреждений от различных систем обнаружения и с прогнозированием будущих этапов атаки.

Более формально набор возможных TTP для субъекта рассматривается как дискретные случайные величины. Предположим, X = {X1,…, Xn}, где каждая переменная может принимать одно из двух состояний – 0 или 1. Значение 1 соответствует наблюдаемому TTP. Пусть случайная величина Y соответствует переменной индикатора для конкретного субъекта угрозы или группы субъектов угрозы. Каждая переменная является узлом в ориентированном ациклическом графе, а ребра между узлами кодируют условные зависимости между ними.

Байесовская сеть определяет совместное распределение по набору TTP и группе злоумышленников, так что:

P (X1,…, Xn, Y) = P (Y | Pa (Y)) ∏j = 1… n P (Xi | Pa (Xi)),

где P (X1,…, Xn, Y) обозначает совместную вероятность того, что переменные и группа субъектов угрозы принимают определенные значения, P (Xi) обозначает набор родителей переменной Xi в графе, а P (Xi | Pa ( Xi)) вероятность того, что переменная Xi примет определенное значение, заданное (представленное как |) состоянием ее родителей на графе. Условные вероятности наблюдения узла при значениях 0 или 1 с учетом набора родительских состояний представлены таблицами условных вероятностей.

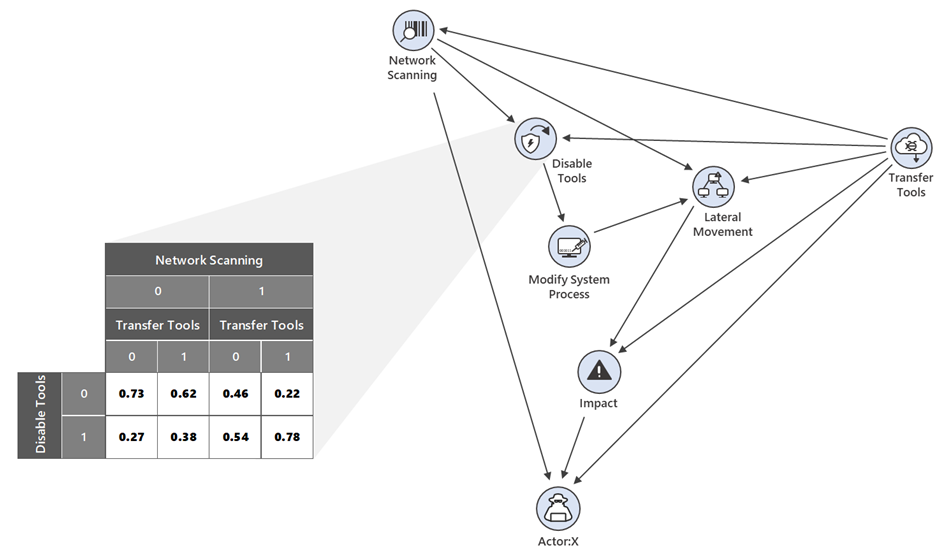

На рисунке 2 показан схематический пример, где переменная Actor: X соответствует группе злоумышленников с шестью TTP, представленными в платформе MITER ATT & CK: T1570 (латеральный перенос инструментов), T1046 (сканирование сетевых служб), T1021 (удаленные службы), T1562.001 (ослабление защиты: инструменты отключения или изменения), T1543 (создание или изменение системного процесса) и воздействие TA0040 (в этом примере мы не указываем под-методику, хотя можно легко это сделать). Для визуальной наглядности, прямая линия между Transfer Tools и Actor: X указывает, что вероятность наблюдения за злоумышленником напрямую связана с тем, увидели ли мы, как он передает свои инструменты атаки. Узел Disable Tools показывает пример таблицы условной вероятности и то, как вероятность наблюдения за техникой изменяется по отношению к состояниям его родительских узлов в графе, Network Scanning и Transfer Tools.

Рисунок 2: Схематический пример, показывающий байесовскую сеть для Actor: X с шестью TTP. Таблица условной вероятности также отображается для переменной Disable Security.

Для полного определения байесовской сети необходимы две задачи логического вывода:

1. Изучение структуры: имея набор обучающих примеров, оцените график, отражающий зависимости между переменными.

2. Изучение параметров: имея набор обучающих примеров и структуру графа, изучите неизвестные параметры для таблиц условной вероятности P (Xi | Pa (Xi)).

Изучение структуры: в значительной степени определяется знанием предметной области и получением отзывов от экспертов, что рассматривается в следующем разделе. Изучение параметров происходит обычным байесовским способом, когда для неизвестных параметров указывается априорное распределение, которое может кодировать экспертизу в предметной области. Затем параметры обновляются данными или новыми инцидентами по мере их возникновения. Окончательные апостериорные вероятности отражают предыдущие убеждения аналитиков разведки угроз и соответствующие свидетельства, обнаруженные в данных. Поскольку с течением времени в рамках поиска и расследования поступают новые обучающие данные, байесовская сеть может легко обновляться, всегда отражая самую последнюю информацию о TTP злоумышленника.

Поскольку байесовская сеть определяет полную модель для переменных и их взаимосвязей, она позволяет аналитикам запрашивать информацию о любом подмножестве переменных и получать вероятностные ответы. Например:

- Наблюдаются данные Transfer of Tools и Disable Security Tools, но не было изменений в Modify System Process. Какой набор TTP наиболее вероятно будет наблюдаться в следующий раз?

- Если наблюдается Lateral Movement, какова вероятность увидеть Impact?

- Наблюдается Given Network Scanning и Modify System Process, какова вероятность того, что действует представитель группы злоумышленников Actor: X?

Эта модель особенно полезна благодаря своей способности маргинализировать ненаблюдаемые переменные. Например, если кто-то не может уверенно сказать, был ли Impact, можно просуммировать все возможные состояния для этой переменной и все же ответить на любой из вышеперечисленных вопросов. Мы получим вероятностный ответ, который отражает эту неопределенность.

Более того, интерпретируемость этих графических моделей довольно высока. Аналитики могут легко увидеть, как наблюдение за определенными методами напрямую меняет вероятность наблюдения за субъектом угрозы или другими методами с помощью таблиц условной вероятности. Кроме того, график позволяет легко визуализировать, как именно методы связаны друг с другом и влияют на переменную, обозначающую группу злоумышленников.

Выявление информации об угрозах

Использование знаний в предметной области и опыта анализа угроз становится критически важным в условиях сочетания минимальных обучающих примеров с высокой размерностью набора возможных методов. Наши статисты тесно сотрудничают с аналитиками угроз, чтобы включить в модель обширную существующую базу знаний аналитиков. Аналитики помогают в изучении структуры байесовской сети, сообщая, какие узлы, вероятно, априори коррелируют друг с другом. Например, аналитики могут предположить, что они часто видят сканирование сети с последующим латеральным движением (Lateral Movement). Поскольку мы всерьез обеспокоены атаками после взлома, цепочка атак определяет неотъемлемую последовательность этапов, которые наблюдаются по мере продолжения атаки, например, переход от получения доступа к эксплуатации. Эта последовательность может помочь определить ориентацию краев. Любые оставшиеся возможные ребра изучаются из обучающих примеров с использованием одного из алгоритмов структурного обучения.

Когда граф атак уже полностью обозначен, аналитики угроз помогают определить силу взаимосвязей между узлами (например, насколько более вероятно, что вы увидите Disabling Security Tools при условии Transfer Tools). Эти данные закодированы до завершения спецификации модели.

Наконец, поскольку группа угроз со временем меняет свое поведение, возможно, потребуется добавить или удалить из графа новые узлы, соответствующие новым TTP. Выполнить это можно, установив априорные значения на основе информации от экспертов по анализу угроз и используя базу данных предупреждений для оценки корреляций с другими методами, уже представленными на графике.

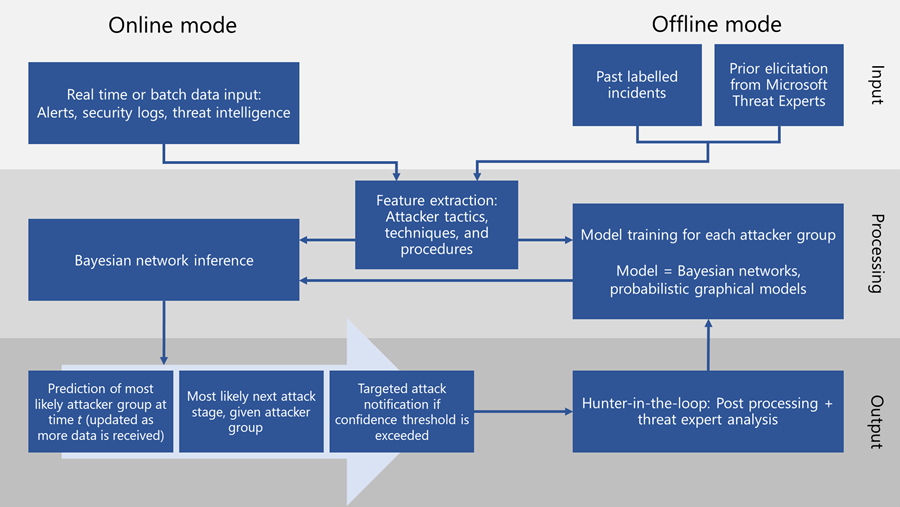

На рисунке 3 показана расширенная экспертами структура вероятностного графического моделирования. Применение вероятностного обучения к этим графам (построенным как на основе данных, собранных в ходе реальных атак, так и на обширных знаниях сообщества специалистов по анализу угроз) дает основу как для прогнозирования как вероятного инициатора угрозы, так и дальнейшего развития атаки.

Рисунок 3. Схема-набросок фреймворка

Заключение

Корпорация Майкрософт использует статистические модели и машинное обучение, чтобы выявлять угрозы, скрытые в миллиардах сигналов низкой точности. Модель отслеживания злоумышленников, которую мы представили в этом блоге, – это увлекательная работа, которая оказывает реальное влияние на защиту клиентов. Мы все еще находимся на ранних этапах осознания ценности этого подхода, но уже добились значительных успехов, особенно в обнаружении и информировании клиентов об атаках, управляемых человеком, сегодня считаются одними из наиболее распространенных и серьезных угроз.

Основная причина этого успеха – сочетание статистической экспертизы, поиска угроз и очень интенсивной работы по проверке и обнаружению наборов TTP, которые указывают на конкретные группы угроз. Наша способность автоматически идентифицировать злоумышленников на основе данных, прогнозировать следующие шаги и останавливать атаки – основа для большей части нашей работы в будущем, связанной со множеством пока еще нереализованных преимуществ в защите клиентов. В реальном выражении мы ускорили поиск угроз, чтобы сделать выводы, которые приводят к реальной защите. Мы продолжим расширять эту защиту для наших клиентов с помощью службы Microsoft Threat Experts и координируемой защиты со стороны Microsoft 365 Defender.