Как защитить свою среду Microsoft 365

advanced threat protection, cloud security, microsoft 365, modern security, security, security links, tenant security

Microsoft 365 — это комплексное решение для бизнеса, объединяющее Office 365, Windows 10 и Enterprise Mobility + Security (EMS). Защита Microsoft 365 стала критически важной, особенно в связи с тем, что число кибератак, нацеленных на корпоративные облачные платформы, растет с каждым днем.

С Covid-2019 предприятия вынуждены быстро внедрять современные технологии для внедрения совершенно новой рабочей среды и поддержки удаленных сотрудников. Вкладывая средства в безопасность, вы гарантируете, что ваша организация будет иметь безопасную и продуктивную удаленную рабочую силу в среде Microsoft 365.

Мы рекомендуем вам начать с этих 10 ОСНОВНЫХ БЫСТРЫХ ШАГОВ, которые помогут вам защитить вашу собственную среду Microsoft 365:

Шаг 1. Включите параметры безопасности по умолчанию

MFA — ценный инструмент для замедления злоумышленников. Это также называется двухэтапной проверкой, и для получения доступа к Microsoft 365 при входе в систему требуется код с вашего телефона. MFA легко настроить, и в то же время это один из самых эффективных способов повышения безопасности. вашей организации. Чтобы настроить многофакторную аутентификацию, включите параметры безопасности по умолчанию:

1. Войдите в центр администрирования Microsoft 365 с учетными данными глобального администратора.

2. В левой навигационной панели выберите «Показать все» и в разделе «Центры администрирования» выберите Azure Active Directory.

3. В центре администрирования Azure Active Directory выберите Azure Active Directory > Свойства.

4. В нижней части страницы выберите «Управление настройками безопасности по умолчанию».

5. Выберите «Да», чтобы включить параметры безопасности по умолчанию, или «Нет», чтобы отключить параметры безопасности по умолчанию, а затем нажмите «Сохранить».

Шаг 2. Проведите внутреннее обучение

Важно обеспечить высокий уровень безопасности в вашей организации, чтобы предотвратить современные кибератаки. Убедитесь, что все ваши пользователи, в том числе специалисты по безопасности, понимают новую среду после ее переноса в облако. Есть несколько действий, которые ваши сотрудники должны предпринять, чтобы предотвратить различные фишинговые атаки:

- Включите функции безопасности.

- Используйте надежный пароль.

- Защитите устройства.

Шаг 3. Включите многофакторную аутентификацию

Также рекомендуется включить многофакторную аутентификацию Azure AD для каждого пользователя, чтобы защитить события входа и лучше защитить своих пользователей. Все пользователи всегда начинают с Disabled. Когда вы регистрируете пользователей в многофакторной аутентификации Azure AD для каждого пользователя, их состояние меняется на Включено. Когда включенные пользователи входят в систему и завершают процесс регистрации, их состояние меняется на Принудительно. Администраторы могут перемещать пользователей между состояниями, в том числе из Принудительно в Включено или Отключено. С помощью политик нулевого доверия вы можете потребовать, чтобы пользователи входили в определенные приложения с помощью определенных типов методов многофакторной проверки подлинности (MFA). Администраторы Microsoft 365 могут легко применять MFA для всех пользователей и обеспечивать безопасность всех, кто делится своей подпиской на Microsoft 365 для бизнеса.

Чтобы применить MFA во всех ваших учетных записях Microsoft 365:

- Войдите в свою учетную запись администратора Microsoft 365.

- Выберите Безопасность Azure AD.

- В левой навигационной панели выберите «Условный доступ».

- Выберите «Новая политика» и назовите свою политику, например, Enforce MFA.

- В разделе «Назначение» выберите «Пользователи и группы»> «Создать».

- Выберите «Все пользователи» и «Готово», если вы хотите применить MFA во всей организации.

Шаг 4. Проверьте оценку безопасности Office 365

Оценка безопасности Office 365 анализирует безопасность вашей организации на основе ваших обычных действий и параметров безопасности и присваивает оценку. Заметки о вашей текущей оценке и корректировка некоторых параметров для всего клиента увеличат вашу оценку. Цель состоит в том, чтобы узнать о возможностях защиты вашей среды, которые не повлияют отрицательно на производительность ваших пользователей. Проверьте Microsoft Secure Score для получения дополнительной информации.

Шаг 5. Используйте выделенные учетные записи администратора

Административные учетные записи являются основными целями для хакеров и киберпреступников, поскольку они содержат много конфиденциальных данных и повышенные привилегии. Учетные записи администратора должны создаваться только для административных целей и должны использоваться только при выполнении задач, связанных с их должностными обязанностями.

Шаг 6. Используйте высокозащищенное устройство Windows для учетных записей администратора

Корпорация Microsoft тесно сотрудничает с OEM-партнерами, помогая им создавать ПК с защищенным ядром, чтобы обеспечить повышенную безопасность устройств, удостоверений и информации. ПК с защищенным ядром обеспечивают расширенную защиту от изощренных атак.

Windows в S-режиме предлагает дополнительный уровень безопасности с гибкостью. Режим S — это конфигурация, доступная во всех выпусках Windows. Это связано с некоторыми затратами с точки зрения совместимости, но Intune также позволяет клиентам устанавливать приложения в системе S-режима, сохраняя при этом защиту S-режима от запуска ненадежных приложений.

Шаг 7. Включите защиту идентификации Azure Active Directory

Количество атак на системы идентификации увеличивается с каждым днем. Использование специального решения для резервного копирования для вашей среды Microsoft 365 позволит вам сократить расходы за счет перемещения данных в Azure. Включенная защита личных данных обнаруживает различные риски, в том числе использование анонимного IP-адреса, нетипичные поездки, IP-адрес, связанный с вредоносным ПО, незнакомые свойства входа в систему, утечку учетных данных, распыление пароля и многое другое.

С помощью инструмента AAD Identity Protection вы можете успешно выполнить следующие три ключевые задачи:

- Автоматизировать обнаружение и устранение рисков, связанных с идентификацией.

- Исследовать риски, используя данные на портале

- Экспортировать данные об обнаружении рисков в вашу SIEM.

Исследование рисков позволяет администраторам просматривать обнаруженные угрозы и при необходимости предпринимать к ним ручные меры.

Шаг 8. Настройте клиент Microsoft 365 для повышения безопасности

Каждый день люди получают множество документов, презентаций и вложений, связанных с их работой, ссылками в электронных письмах или любой другой деятельностью. Усовершенствованный портал Microsoft 365 Defender объединяет Defender for Endpoint, Defender for Office 365, Microsoft 365 Defender на одной платформе и включает различные возможности, которые защищают вашу среду в соответствии с потребностями безопасности вашей организации. Вы должны использовать эти рекомендации в качестве отправной точки:

Создайте политику безопасных вложений

Обычно трудно определить, является ли вложение безопасным или нет, просто взглянув на электронное письмо. Создание политики безопасных вложений поможет вам защитить файлы и вложения от вредоносных атак. Вам необходимо подключить Microsoft 365 к Microsoft Defender для облачных приложений, чтобы включить эту функцию.

Чтобы создать политику безопасных вложений, выполните следующие действия:

- Перейдите на https://protection.office.com и войдите в свою учетную запись администратора.

- В Центре безопасности и соответствия требованиям на левой панели навигации в разделе* Управление угрозами* выберите Политика.

- На странице Политика выберите Безопасные вложения.

- На странице Безопасные вложения широко примените эту защиту, установив флажок Включить ATP для SharePoint, OneDrive и Microsoft Teams.

- Выберите +, чтобы создать новую политику.

- Примените настройки из следующей таблицы.

- После того, как вы просмотрели свои настройки, выберите Создать эту политику или Сохранить, в зависимости от ситуации.

Дополнительные сведения см. в статье Настройка политик защиты от фишинга в Защитнике для Office 365.

Используйте политику безопасных ссылок

Безопасные ссылки могут помочь защитить вашу организацию от злонамеренных фишинговых атак, обеспечивая проверку веб-адресов (URL) в сообщениях электронной почты и документах Office во время щелчка. Защита определяется политиками безопасных ссылок.

Чтобы перейти к безопасным ссылкам, выполните следующие действия:

- Перейдите на https://protection.office.com и войдите в систему с правами администратора.

учетная запись. - В Центре безопасности и соответствия требованиям на левой панели навигации в разделе Управление угрозами выберите Политика.

- На странице Политика выберите Безопасные ссылки.

Создайте антифишинговую политику

Защита от фишинга является частью Microsoft Defender для Office 365. Она помогает защитить вашу организацию от вредоносных фишинговых атак с использованием олицетворения. Если вы еще не настроили личный домен, вам не нужно этого делать. Целенаправленную защиту от фишинга следует включать только в том случае, если вы настроили один или несколько личных доменов для своей среды Microsoft 365. Вы можете начать работу с этой защитой, создав политику для защиты наиболее важных пользователей и личного домена.

Чтобы создать политику защиты от фишинга в Защитнике для Office 365, выполните следующие действия:

- Перейдите на портал Microsoft 365 Defender.

- Перейдите в раздел Электронная почта и совместная работа > Политики и правила > Политики угроз > Защита от фишинга в разделе Политики.

- На странице Защита от фишинга выберите + Создать.

- Укажите имя, описание и параметры политики в соответствии с рекомендациями, приведенными в таблице ниже.

Дополнительные сведения см. в статье Сведения о политике защиты от фишинга в параметрах Microsoft Defender для Office 365.

Настройте политику защиты от вредоносных программ по умолчанию

Среда Microsoft 365 включает защиту от вредоносных программ но также можно усилить эту защиту, заблокировав вложения с типами файлов, которые обычно используются для вредоносных программ.

Чтобы настроить параметры защиты от вредоносных программ, выполните следующие действия:

- На портале Microsoft 365 Defender выберите Электронная почта и совместная работа > Политики и правила > Политики угроз > Защита от вредоносных программ в разделе Политики.

- На странице Anti-malware дважды щелкните Default (Default). Появится всплывающее окно.

- Выберите Изменить параметры защиты в нижней части всплывающего меню.

- На следующей странице в разделе «Параметры защиты» установите флажок «Включить общий фильтр вложений». Типы заблокированных файлов перечислены непосредственно под этой опцией. Чтобы добавить или удалить типы файлов, выберите «Настроить типы файлов» в конце списка.

Настройка правил обработки почты

Программы-вымогатели могут быть скрыты внутри макросов. Крайне важно блокировать типы файлов, которые могут содержать программы-вымогатели или другие вредоносные URL-адреса, и предупреждать пользователей, чтобы они не открывали такие файлы от людей, которых они не знают. Создание правила обработки почты может помочь защитить пользователей от программ-вымогателей. Вы также можете использовать правила почтового транспорта, чтобы остановить автоматическую переадресацию электронной почты.

Выполните следующие действия, чтобы создать правило почтового транспорта:

- Перейдите в центр администрирования Exchange.

- В категории потока почты выберите правила.

- Выберите +, а затем Создать новое правило.

- Выберите **** в нижней части диалогового окна, чтобы просмотреть полный набор параметров.

- Примените параметры из следующей таблицы для каждого правила. Остальные настройки оставьте по умолчанию, если вы не хотите их менять.

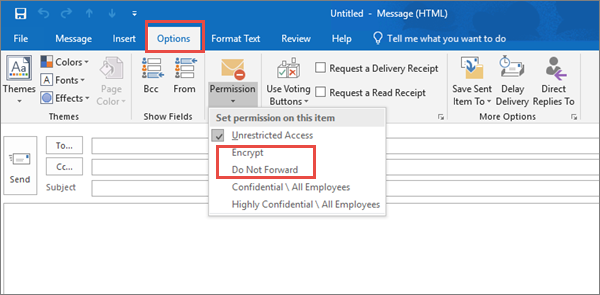

Настройка шифрования сообщений Office

Шифрование сообщений Office, включенное в Microsoft 365, позволяет организациям управлять внутренними и внешними зашифрованными сообщениями электронной почты. Шифрование сообщений электронной почты позволяет использовать параметры защиты, такие как «Не пересылать», «Шифровать» и «Конфиденциально», при отправке электронной почты и помогает гарантировать, что только определенные получатели могут просматривать содержимое сообщения. Вам следует рассмотреть возможность приобретения следующих лицензий для реализации шифрования сообщений Office (OME):

- Office 365 Enterprise E3/E5, Microsoft 365 Enterprise E3/E5 или Microsoft 365 Business Premium.

- Azure Information Protection Plan 1 добавлен к следующим планам для получения новых возможностей шифрования сообщений Office 365: Exchange Online Plan 1, Exchange Online Plan 2, Office 365 F1, Microsoft 365 Business Basic, Microsoft 365 Business Standard или Office 365 Enterprise E1.

Шаг 9. Защитите и оптимизируйте свои команды

Microsoft Teams — это безопасная платформа, которую регулярно используют миллионы пользователей. Поэтому важно настроить дополнительные значимые шаги в защите Teams. Microsoft предлагает три уровня защиты данных, удостоверений и устройств:

- Базовая защита.

- Чувствительная защита.

- Высокочувствительная защита.

Базовая защита включает общедоступные и частные команды. Доступ к общедоступным командам может получить любой пользователь в организации. В то время как частные команды могут быть обнаружены и доступны только членам команды.

Команды для конфиденциальной и высококонфиденциальной защиты — это только частные группы, в которых совместное использование ограничено, а метки конфиденциальности используются для установки политик в отношении гостевого общего доступа, доступа к устройствам и шифрования контента.

Узнайте больше о безопасности и соответствии требованиям в Microsoft Teams.

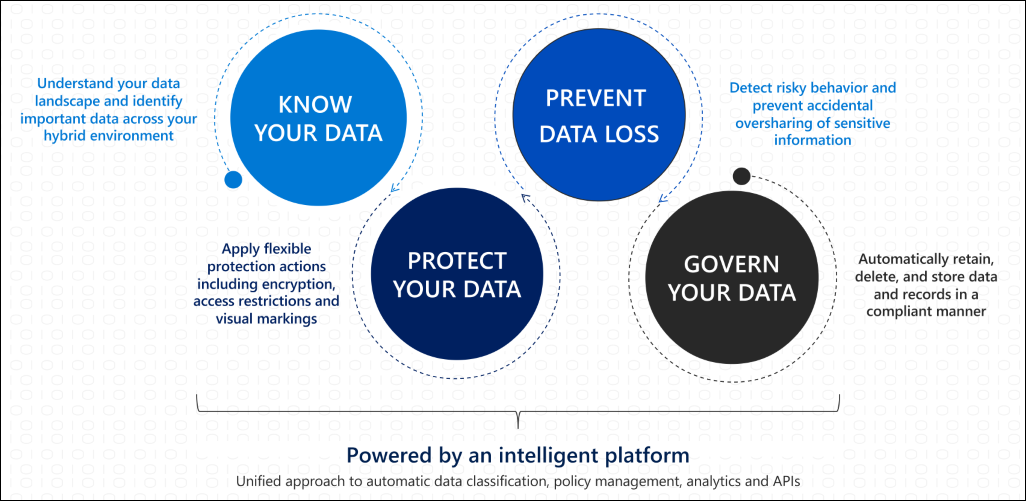

Шаг 10. Включите защиту информации Office 365 для GDPR

Microsoft 365 предлагает широкий набор возможностей, которые помогут вам обеспечить соответствие Общему регламенту по защите данных (GDPR). Общий регламент по защите данных (GDPR) вводит новые правила для организаций, которые предлагают товары и услуги людям в Европейском союзе (ЕС) или которые собирают и анализируют данные для жителей ЕС, независимо от того, где вы или ваше предприятие находитесь. Рекомендуемый план действий для GDPR и контрольные списки готовности к подотчетности предоставляют дополнительные ресурсы для оценки и реализации соответствия GDPR.

Расширенные возможности защиты для повышения безопасности вашего бизнеса

Эти расширенные функции безопасности помогут вашей организации улучшить защиту от кибератак. Эти задачи требуют немного больше времени для планирования и реализации, но они значительно повышают вашу безопасность:

Диспетчер соответствия Microsoft.

Compliance Manager доступен для организаций с лицензиями на Office 365 и Microsoft 365, а также для клиентов облака сообщества правительства США (GCC) Moderate, GCC High и Министерства обороны (DoD). Он помогает организациям тестировать и контролировать действия по обеспечению соответствия, а также упрощает соблюдение требований и снижает риски. Панель мониторинга Compliance Manager отражает вашу текущую оценку соответствия требованиям и дает рекомендации по основным действиям по улучшению.

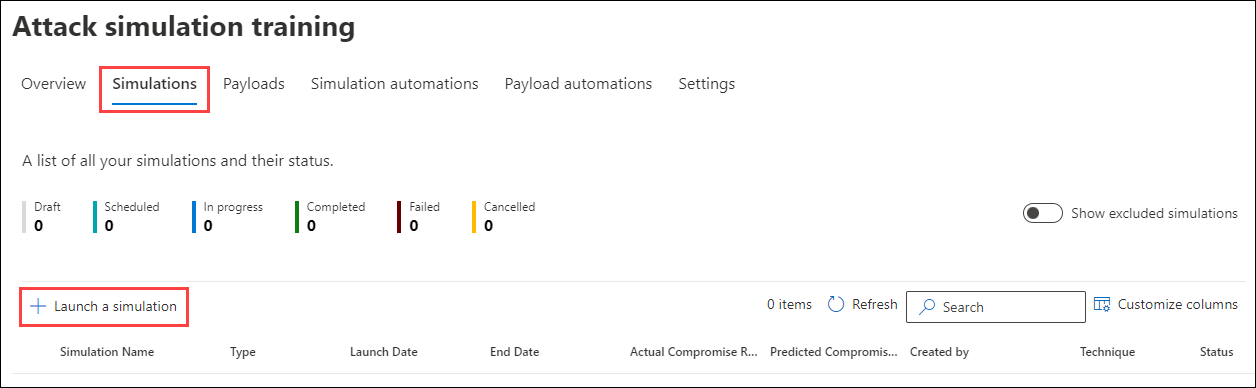

Обучение симуляции атаки.

Стимулирование атак проверяет политику безопасности вашей организации и обучает ваших сотрудников повышать их осведомленность и снижать уязвимость к кибератакам. Эти смоделированные атаки могут помочь вам идентифицировать пользователей с высоким уровнем риска до того, как реальная атака повлияет на вашу прибыль.

В обучении симуляции атаки доступно несколько типов методов социальной инженерии:

- Учетный сбор.

- Приложение вредоносного ПО.

- Ссылка во вложении.

- Ссылка на вредоносное ПО.

- Drive-by-URL.

Чтобы запустить имитацию фишинговой атаки, выполните следующие действия:

- На портале Microsoft 365 Defender по адресу https://security.microsoft.com перейдите в раздел Электронная почта и совместная работа > Обучение моделированию атаки > вкладка Моделирование.

- Чтобы перейти непосредственно на вкладку Simulations, используйте https://security.microsoft.com/attacksimulator?viewid=simulations.

- На вкладке «Симуляции» выберите значок «Запустить симуляцию».

Крайне важно настроить расширенную защиту для учетных записей администраторов, потому что, взломав устройство, злоумышленники могут выдать себя за или украсть учетные данные для всех учетных записей, которые его используют, подрывая многие или все другие гарантии безопасности.

Мы рекомендуем вам начать с этих расширенных функций безопасности:

Рабочие станции с привилегированным доступом (PAWs) для действий администратора.

PAW — это конфигурация с самым высоким уровнем безопасности, разработанная для особо важных ролей в организациях. Конфигурация PAW включает в себя элементы управления и политики безопасности, которые ограничивают локальный административный доступ и инструменты повышения производительности, чтобы свести поверхность атаки только к тому, что абсолютно необходимо для выполнения важных рабочих задач. Он блокирует наиболее распространенный вектор фишинговых атак: электронную почту и просмотр веб-страниц. Рабочая станция использует защиту учетных данных, защиту устройств, защиту приложений и защиту от эксплойтов для защиты хоста от злонамеренного поведения.

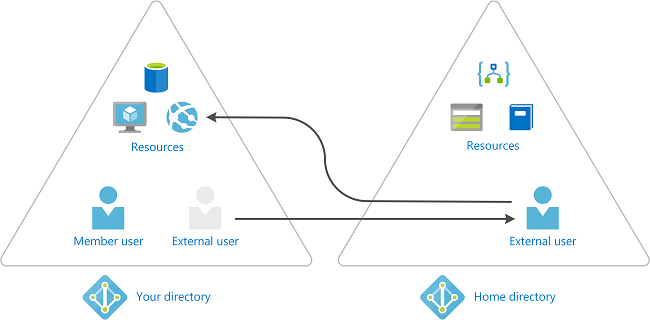

Управление привилегированными пользователями Azure AD

Управление привилегированными пользователями помогает вам управлять и контролировать доступ к важным ресурсам в вашей организации. PIM предлагает активацию ролей на основе времени и утверждений, чтобы снизить риски чрезмерного, ненужного или неправильного использования разрешений на доступ к интересующим вас ресурсам.

Понимание возможностей вашей платформы Microsoft 365 может оказаться сложной и трудоемкой задачей. Внедрение Microsoft 365 позволит вашей организации обеспечить безопасность конфиденциальных и личных данных. Команда ИТ-партнеров всегда готова обсудить потребности вашего бизнеса и помочь укрепить вашу ИТ-безопасность. Ознакомьтесь с нашими услугами ниже и свяжитесь с нами сегодня. Наши специалисты по облачным службам сделают все возможное, чтобы помочь вам максимально эффективно использовать среду Microsoft 365.