Защита вашей организации от атак методом распыления паролей

advanced threat protection, security, защита ит-инфраструктуры, информационная безопасность

Планируя свои атаки, хакеры часто вступают в игру с числами. Они могут потратить массу времени, выслеживая одного единственного важного целевого пользователя – например, кого-то из высшего руководства, чтобы заняться «целевым фишингом». Второй вариант: хакерам нужен всего лишь низкоуровневый доступ, чтобы внедриться в организацию или провести разведку. Тогда их целями становится огромное число пользователей, а они тратят меньше времени на каждого из них. Такой метод называется «распылением паролей». В декабре прошлого года мы с Симой Катурией описали пример первого подхода «Фишинговые кампании Spear – они опаснее, чем вы думаете!» Сегодня я хочу поговорить о тактике массового воздействия: распыление паролей.

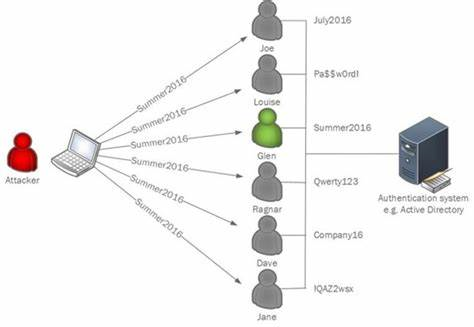

При атаке методом распыления паролей злоумышленники «распыляют» пароли на большое количество имен пользователей. Когда я общаюсь со специалистами по безопасности в этой сфере, то часто сравниваю распыление паролей с атакой грубой силы (Brute Force). Атака Brute Force – целенаправленная. Хакер ищет конкретных пользователей и циклически перебирает как можно больше паролей, используя либо полный словарь, либо отредактированную версию с распространенными паролями. Еще более целенаправленная атака подбора пароля – это когда хакер выбирает конкретного человека и изучает его данные, пытаясь узнать, можно ли угадать пароль пользователя. Например, он выясняет фамилию через сообщения в социальных сетях. Затем хакер пробует подставлять эти варианты для входа в учетную запись. Метод распыления пароля работает наоборот. Злоумышленники получают список учетных записей и пытаются войти в них с помощью небольшого диапазона самых популярных или наиболее вероятных паролей. Это продолжается до тех пор, пока не повезет взломать учетную запись. В этом блоге описаны действия хакеров для проведения этих атак и способы снижения риска для вашей организации.

Три шага успешной атаки методом распыления паролей

Шаг 1. Получите список имен пользователей

Все начинается с получения списка аккаунтов. Сделать это проще, чем кажется. У большинства организаций есть формальный вид электронных писем, например, firstname.lastname@company.com. Злоумышленники могут подобрать имена пользователей из списка сотрудников. Если хакер уже скомпрометировал учетную запись, он может попытаться подсчитать имена пользователей для контроллера домена. Также можно найти или купить список имен пользователей в интернете. Данные могут быть собраны в результате инцидентов нарушения безопасности в прошлом, из онлайн-профилей и прочими способами. Злоумышленник может даже получить некоторую достоверную информацию по профилям совершенно бесплатно!

Шаг 2. Распылите пароли

Найти список общих паролей еще проще. Поисковик Bing ежегодно публикует список самых распространенных паролей. В топе обычно пароли 123456 и qwerty. Википедия также дает перечень 10 000 самых популярных паролей . Есть региональные особенности, которые сложнее учесть, однако многие люди используют в качестве пароля названия любимых спортивных команд, своего штата или компании. Например, в Сиэтле популярный выбор пароля – Seahawks. Проведя собственное исследование, хакеры тщательно выбирают пароль и пробуют войти с его помощью в каждую учетную запись из списка, как показано на рисунке 1. Если атака оказалась провальной, они ждут еще 30 минут, чтобы избежать тайм-аута, и пробуют подставлять следующий пароль.

Рисунок 1: Распыление паролей с использованием одного пароля для нескольких учетных записей

Шаг 3. Получите доступ

В конечном итоге один из паролей подойдет для входа в одну из учетных записей. Именно поэтому тактика распыления пароля столь популярна. Злоумышленникам достаточно получить хотя бы одну реальную комбинацию пароля и имени пользователя. С помощью этих данных они могут получить доступ ко всему, что доступно пользователю, например, к облачным ресурсам в OneDrive. Также рабочая учетная запись может оказаться полезной для внутренней разведки целевой сети и более глубокого проникновения в системы путем повышения привилегий.

Даже если большинство ваших сотрудников не использует популярные пароли, есть риск, что хакеры все же найдет исключения. Главная суть метода – сузить круг до наиболее вероятных паролей, которые могут использоваться сотрудниками вашей организации.

Настройка Azure Active Directory (Azure AD) Password Protection

Azure AD Password Protection позволяет избежать легко угадываемые пароли и настроить параметры блокировки для вашей среды. Эта возможность учитывает глобально запрещенный список паролей, который Microsoft поддерживает и обновляет. Вы также можете заблокировать настраиваемый список паролей, актуальных для вашего региона или компании. После включения такой опции пользователи не смогут устанавливать пароли, которые есть в таких списках. Это значительно снижает вероятность угадывания и пароля пользователя злоумышленником. Эта функция также предполагает настройку максимально допустимого числа попыток входа, после чего будет срабатывать блокировка, а также настройку продолжительности блокировки по времени.

Симуляция атак с помощью Office 365 Advanced Threat Protection (Office 365 ATP)

Симулятор атаки в Office 365 ATP позволяет запускать реалистичные, но смоделированные кампании фишинга и атаки паролей в вашей организации. Выберите пароль, а затем запустите кампанию, нацеленную на любое количество пользователей. В результате вы узнаете, сколько людей пользуется этим паролем. Используйте данные для обучения пользователей и составьте собственный список запрещенных паролей.

Откройте для себя новый опыт входа без пароля

Лучший способ снизить риск взлома от атак методом распыления паролей – полностью отказаться от паролей. Такие решения, как Windows Hello или ключи безопасности FIDO2, позволяют пользователям входить в систему с помощью биометрических данных и / или физического ключа или устройства. Начните с включения многофакторной аутентификации (MFA) для всех ваших учетных записей. MFA требует при входе пользователя минимум 2 фактора аутентификации: что-то, что он знает (например, пароль или PIN-код), обладает (например, биометрия) и / или имеет (например, доверенное устройство).

Узнайте больше

Увеличивая стоимость проведения атаки противником, мы добиваемся прогресса в области кибербезопасности. Если мы слишком усложним подбор паролей, хакеры будут реже использовать метод распыления пароля.

Почитайте о Azure AD Password Protection

Узнайте больше о симуляторе атак Attack Simulator в Office 365 ATP.

Добавьте в закладки блог о безопасности, чтобы отслеживать наши экспертные обзоры по вопросам безопасности.