Защитите свой бизнес от распыления паролей с помощью рекомендаций Microsoft DART

azure active directory, modern security, secure, security, безопасность, защита

В этом блоге мы дадим определение, что собой представляет распыление паролей, подробно расскажем о методах расследований и подходе DART к реагированию на атаки с распылением паролей, а также изложим наши рекомендации по защите от них.

Почему атаки на базы идентификационных данных стали так популярны?

Ранее, чтобы получить доступ к среде, злоумышленники фокусировались на атаках на компьютеры. Поскольку программное обеспечение становится все более интеллектуальным в части обнаружения аномальных программ и уязвимостей, атаки на наших клиентов все чаще становятся направленными на взлом идентификационных данных, а не на взлом сети.

Алгоритм защиты учетных записей пользователей придуман из лучших побуждений, но зачастую он бывает неполным и загружен чрезмерными инвестициями, обычно направленными в такие области, как сложные политики паролей и ограничение доступа к ресурсам из сетей, считающихся безопасными. Хотя такие меры по уменьшению последствий и являются необходимыми передовыми методами, однако, для предотвращения несанкционированного доступа в случае компрометации доверенного пользователя они неэффективны.

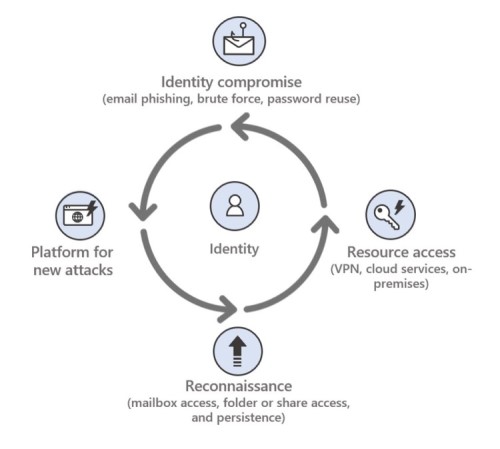

Именно поэтому атаки на идентификационные данные стали так популярны. Взломав учетные записи аккаунта, злоумышленники могут получить доступ к любым важным ресурсам, к которым имеют доступ пользователи, и вредоносная деятельность при этом будет выглядеть как обычная. Это создает повторяющийся цикл атак, когда одна скомпрометированная учетная запись может привести к доступу к ресурсам, где могут быть собраны дополнительные учетные данные и, таким образом, получен еще больший доступ к ресурсам.

Рисунок 1. Жизненный цикл атаки на базы идентификации.

Анатомия атаки с распылением паролей

Чтобы понять, как защититься от атаки с распылениями паролей и уметь ее расследовать, важно понимать, что это такое. Атаки с распылениями паролей – это атаки аутентификации, при которых используется обширный список имен пользователей попарно с общим паролем в попытке «угадать» правильную комбинацию для как можно большего числа пользователей. Они отличаются от атак методом перебора, при которых злоумышленники при помощи пользовательского словаря или списка слов и пытаются атаковать небольшое количество аккаунтов пользователей.

Сложные технологии распылений паролей включают в себя некоторые из следующих особенностей:

Методы распылений паролей:

• Низкозатратный и медленный: Терпение – вот ключевой фактор для решительно настроенного злоумышленника. Наиболее изощренные методы распыления паролей используют несколько отдельных IP-адресов для одновременной атаки нескольких аккаунтов с ограниченным количеством угадываемых паролей.

• Доступность и повторное использование: Поскольку каждый месяц объявляется публично о новых взломах, количество скомпрометированных учетных данных, размещаемых в даркнете, стремительно растет. Злоумышленники могут использовать эту практику, также называемую «вбросом учетных данных», чтобы легко получить доступ. Она основана на повторном использовании людьми паролей и имен пользователей на разных сайтах.

Идентификаторы распыления паролей:

• Пользовательские агенты: Это изменяемая переменная и ее легко подделать, поэтому не всегда рассчитывайте на то, что строка агента пользователя будет достоверной. Тем не менее, вот некоторые примеры пользовательских агентов, часто встречающихся при распылении паролей:

• BAV2ROPC / CBAinPROD / CBAinTAR: эти строки агента пользователя представляют собой соединения от клиента, использующего традиционную аутентификацию – популярный инструмент для атаки с распылением паролей.

• Firefox/Chrome: Часто более сложные атаки с распылениями паролей и использованием REST API для конечных точек API пользуются headless браузерами (браузер, не имеющий графического интерфейса пользователя (GUI)).

• Пакет запросов Python: Это библиотека автоматизации, которую можно использовать для генерации запросов к веб-сайту без участия пользователя.

• Цели: Распылители паролей часто нацелены на приложения, которые не имеют защиты и используют устаревшие протоколы аутентификации. Это связано с тем, что такие протоколы не предлагают обширного аудиторского следа и не могут обеспечить соблюдение требований многофакторной аутентификации (MFA). В последнее время ситуация несколько изменилась, и мы видим, что злоумышленники переключаются на целевые приложения, использующие REST API, которые часто считаются более безопасными. К числу часто используемых приложений относятся:

• Exchange ActiveSync

• IMAP, POP3, SMTP Auth

• Exchange Autodiscover

Чтобы помочь продолжить борьбу с атаками с распылениями паролей, компания Microsoft за последний год внедрила новые и улучшенные средства обнаружения распыления паролей,

Помогите! Меня атаковали методом распыления!

Команда DART никогда не игнорирует случаи атак с распылением паролей. Когда речь идет о расследовании инцидентов, связанных с кибербезопасностью, главная цель нашей команды – установить факты и проследить, куда они нас приведут. Вот некоторые из вопросов, которые обычно интересуют нашу команду в начале каждого инцидента, связанного с атакой с распылениями паролей:

• «Была ли атака с распылением паролей успешной?» Это, пожалуй, самый важный вопрос, поскольку он определяет, существует ли потенциальный несанкционированный доступ к среде. Если установлено, что атака была успешной, расследователь может продолжить список вопросов, чтобы получить дополнительную информацию и понять, как действовать дальше.

• «Какие пользователи пострадали?» Перечисление пользователей, ставших жертвами атаки с распылением пароля, может скорректировать направление нашего расследования. Например, если список пострадавших пользователей в достаточной мере целевой (возможно, только в одном отделе или все сотрудники определенного проекта), мы можем предположить, что злоумышленник провел свое исследование и знает, чем они занимаются. Это помогает нам адаптировать план действий на основе разрешений и прав доступа, которыми обладает конкретный пользователь. Мы называем это «масштабированием» инцидента – другими словами, пониманием того, к каким машинам и ресурсам получили доступ злоумышленники, и определением количества скомпрометированных пользователей. Эти знания помогают нам в устранении последствий и предотвращении повторного проникновения злоумышленников в среду в будущем.

• «Были ли скомпрометированы административные аккаунты?». Если над тенантом утрачен административный контроль, ситуация меняется. Скомпрометированный тенант – это совсем другая ситуация, чем скомпрометированный пользователь, и она может быть гораздо более разрушительной, так что для нас эти различия существенны.

• «Какие индикаторы у нас есть?» Такая информация, как время проведения атаки, целевой агент пользователя и конечная точка, IP-адреса, и другая идентифицирующая информация, может нам помочь понять, была ли она проведена случайным злоумышленником или решительным целенаправленным противником. Также, существует вероятность того, что мы сможем использовать наши аналитические данные об угрозах для определения возможных последующих шагов нашего противника и общего масштаба компрометации.

Наше учебное пособие по исследованию распылений паролей содержит подробное руководство по расследованию атак с распылениями паролей и предоставляет информацию о Microsoft Active Directory Federation Services (ADFS), решении Microsoft для единого входа в систему (SSO) и сетевой аутентификации.

Являюсь ли я мишенью?

Чтобы правильно определить масштаб потенциальной компрометации, важно понимать, на какие цели направлена атака с распылением пароля. В последнее время DART отмечает увеличение числа атак с распылениями паролей на учетные записи облачных администраторов, поэтому понимание целей – это хорошее начало расследования. Перечислите пользователей с указанными ниже разрешениями в качестве начального списка для расследования, а затем добавьте в него пользователей по мере проведения анализа:

• Администратор безопасности

• Администратор службы обмена

• Глобальный администратор

• Администратор условного доступа

• Администратор SharePoint

• Администратор службы поддержки

• Администратор биллинга

• Администратор пользователей

• Администратор аутентификации

• Администратор компании

Помимо этих привилегированных аккаунтов, популярными целями являются также учетные записи с высокопоставленным профилем (например, руководители уровня C) или аккаунты с доступом к конфиденциальным данным. Можно с легкостью делать исключение из этого правила для сотрудников, занимающих руководящие должности, но на самом деле именно эти учетные записи являются самыми популярными для атак. Чтобы избежать слабых мест в конфигурации, обязательно применяйте защиту демократичным способом.

Как я могу проверить подозрительную активность?

Для проведения тщательного облачного расследования неизбежны отправка логов и установка модулей PowerShell. Как это делать подробно описывается в нашем руководстве по расследованию распыления паролей. Однако, существуют и другие методы, позволяющие быстро получить информацию.

Microsoft Cloud App Security

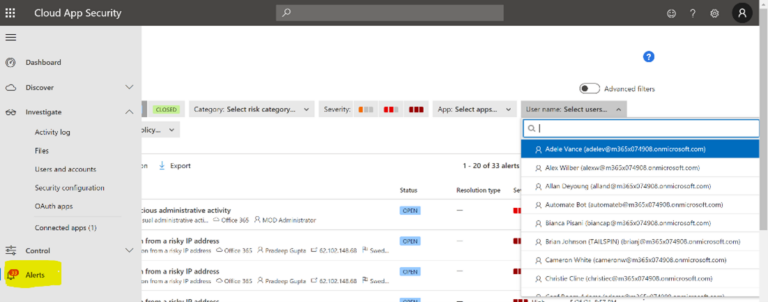

Портал Microsoft Cloud App Security – отличное место для проверки подозрительной активности. Если у вас включена функция Cloud App Security, выполните следующие шаги для проверки подозрительной активности.

1. Перейдите на портал Cloud App Security и войдите в систему с учетными данными администратора безопасности.

2. Перейдите в раздел Оповещения.

3. Отфильтруйте пользователей, которых вы перечислили в первом шаге, и проверьте наличие оповещений, связанных с этими пользователями.

Рисунок 2. Образцы оповещений в Cloud App Security, связанных с возможными атаками с распылением паролей.

Вот некоторые оповещения, которые могут быть связаны с инцидентом распыления пароля:

Активность с анонимного IP-адреса.

• Активность из редко встречающейся страны.

• Активность с подозрительного IP-адреса.

• Невозможная смена местоположения.

• Прочие оповещения Cloud App Security мы описываем в нашей документации.

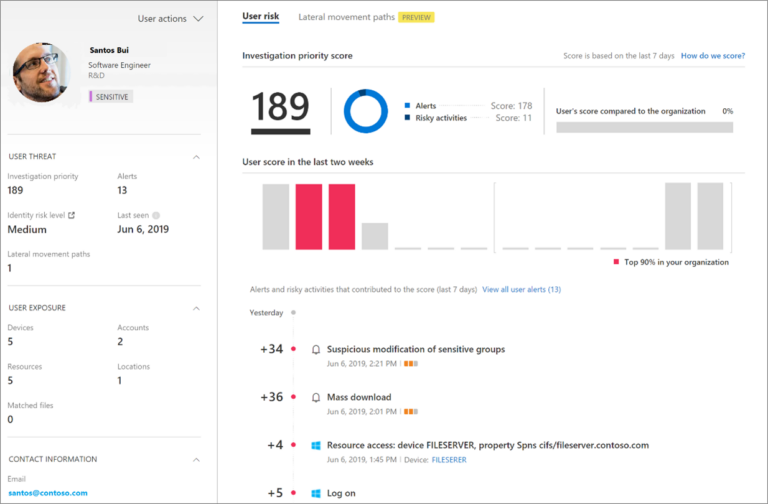

Приоритет расследования пользователей

Для интересующих вас учетных записей проверьте приоритет расследования Cloud App Security, перейдя к аккаунту в разделе Пользователи и учетные записи. Оценка приоритета расследования основана на оповещениях безопасности, аномальных действиях и потенциальном влиянии на бизнес и активы, связанных с каждым пользователем. Эта информация поможет вам оценить, насколько срочно необходимо провести расследование в отношении каждого конкретного пользователя.

1. Перейдите на портал Cloud App Security.

2. Перейдите в раздел Расследование, затем Пользователи и учетные записи.

3. Проверьте приоритет расследования для всех интересующих пользователей и, при необходимости, просмотрите связанную с ними активность.

Рисунок 3. Страница пользователя в Cloud App Security показывает приоритет расследования.

Azure Active Directory

Microsoft Azure Active Directory (Azure AD) в свою логику обнаружения включает алгоритмы поведенческого анализа, поэтому есть вероятность, что уже существует оповещение об атаке с распылением пароля. Ниже приведены несколько мест, которые можно проверить в порталах, прежде чем приступать к экспорту логов. Используйте индикаторы компрометации (IOCs) из этих предупреждений для дальнейшего анализа, такие как пользователь, IP-адрес, временной диапазон и т.д.

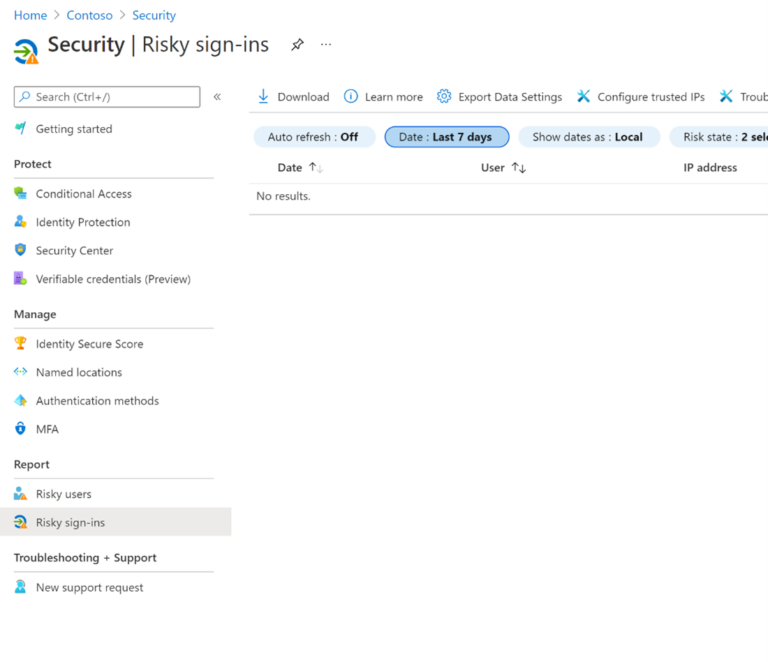

Защита идентификации

Identity Protection – этот инструмент в Azure AD, предназначенный для выявления потенциально рискованного поведения, связанного с событиями аутентификации. Для проверки подозрительной активности пользователи с лицензией Azure AD Premium P2 могут выполнить следующие шаги:

1. Перейдите на портал Microsoft Azure.

2. Используйте панель поиска, чтобы найти Azure AD.

3. Выберите Security в левой колонке.

4. Для пользователей, которых вы перечислили в списке, просмотрите отчеты в разделах Рискованные входы и Рискованные пользователи.

Рисунок 4. Azure AD может отображать список рискованных входов для выявления потенциально рискованного поведения.

Аннулирование доступа пользователя

Если идентификатор считается скомпрометированным, необходимо немедленно предпринять меры по аннулированию доступа. Они должны включать в себя: отключение устройства (устройств) пользователя, сброс пароля, отключение учетной записи и отзыв маркера в Azure AD.

Рекомендации по защите от распылений паролей

Распыления паролей вызывают беспокойство, и, если посмотреть на статистику, приведенную в отчете Digital Shadows «От воздействия к поглощению», в мире существует более пяти миллиардов уникальных пар учетных данных, доступных для продажи, причем новые кэши учетных данными публикуются регулярно1. Такой объем говорит о том, что мы должны предполагать, что нарушение произойдет, и считать, что случаи взлома имени пользователя или пароля в любой организации неизбежны.

Это не означает, что мы должны полностью отказаться от паролей. Однако, политика паролей по принципу «кролик в норке» и потенциально бесконечные дискуссии об их сложности, длине и «correct battery horse staple» (Не знаете, о чем идет речь? Поищите!) должны быть исключены в пользу применения к идентификации и аутентификации логики Zero Trust. Это включает в себя такие области, как:

• MFA и устаревшая аутентификация: Вы, вероятно, уже слышали эту рекомендацию: отключение устаревшей аутентификации и включение MFA для всех пользователей является критически важным шагом в защите инфраструктуры идентификации и, если это еще не было проделано, то должно стать в приоритете.

• Переосмысление политики паролей: Будущее – это мир без паролей, поскольку люди слишком часто используют их повторно в разных приложениях или создают легко обнаруживаемые пароли. Методы аутентификации без пароля, такие как Microsoft Authenticator App, Windows Hello for Business и ключи Fast Identity Online (FIDO), помогают улучшить как пользовательский опыт, так и уровень безопасности при аутентификации. Если необходимо воспользоваться паролем, убедитесь, что политика паролей не допускает ключевых фраз, связанных с организацией, или часто используемых паролей. При современных возможностях графических процессоров (GPU) политика паролей из восьми символов с прописными и строчными буквами, цифрами и символами больше не является безопасной. Злоумышленники могут взломать пароль с такими элементами за считанные часы. 20-символьные небольшие предложения, которые могут легко запоминаться пользователями, являются более надежными, чем сложный 8-символьный пароль!

• Регистрация MFA: Наиболее эффективным способом защиты от распыления паролей, ведущего к успешной аутентификации, является использование MFA. Однако если пользователь подключил MFA, но так и не завершил процесс регистрации, он остается незащищенным. Еще хуже, если злоумышленник входит в систему и получает запрос на MFA, тогда он может зарегистрировать свои собственные данные MFA. Это отличное прикрытие для злоумышленника, поскольку если событие аутентификации выполняется MFA, оно гораздо меньше вызывает подозрений. DART не рекомендует использовать политику MFA на основе местоположения (например, применять MFA только за пределами корпоративной сети), поскольку это оставляет место для лазейки. Кроме того, DART рекомендует клиентам по возможности настроить политику регистрации MFA, чтобы все включенные пользователи обязательно регистрировались в MFA.

• Аудит почтовых ящиков: Используйте этот механизм, чтобы убедиться, что рекомендуемые действия по аудиту почтовых ящиков настроены в организации для каждого почтового ящика. Это гарантирует, что аудит оборота почты будет максимально надежным, и это позволит провести более эффективное расследование.

• Административные аккаунты: Это ключи к королевству, и они должны иметь дополнительный уровень защиты. Убедитесь, что административные учетные записи находятся только в облаке и не синхронизируются с Activity Directory. Всегда следует применять MFA, а также создавать учетные записи аварийного доступа.

• Пробелы в политике: Очень важно убедиться в отсутствии слабых мест в политике и процессах идентификации. Достаточно часто DART обнаруживает, что небольшие ошибки в конфигурации приводят к созданию лазейки для входа злоумышленника. Давайте рассмотрим эту идею подробнее:

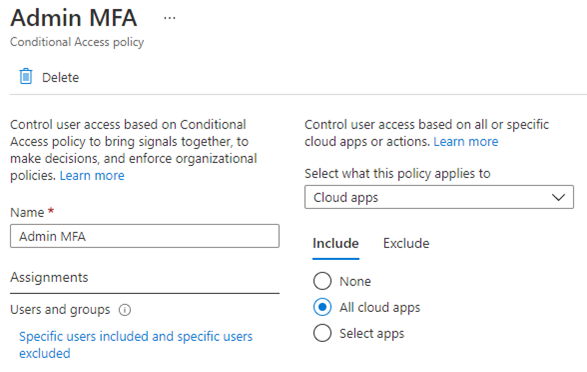

• Политика условного доступа: Эти политика – отличный способ применить логику управления доступом к сложным средам, помогая клиентам преодолеть жесткий баланс между защитой организации и предоставлением сотрудникам возможности продолжать работу. Сложность сопряжена с риском, и, как уже говорилось, неправильная конфигурация – слишком распространенное явление. Вот некоторые подводные камни, которых следует остерегаться:

• Облачные приложения: Давайте рассмотрим реальный пример. Клиент DART столкнулся с нарушением идентификационных данных в облаке и применил политику MFA для административных учетных записей в облачном приложении Office 365. Однако злоумышленник использовал для подключения к среде API управления службами Azure. Это облачное приложение выходило за рамки правил условного доступа MFA, давая субъекту угрозы возможность для доступа к среде без использования MFA. Убедитесь, что у вас имеется политика условного доступа, которая охватывает все облачные приложения и применяет MFA для обеспечения базового уровня защиты.

Рисунок 5. Политика условного доступа в Azure AD.

• Исключения из политики: В ходе повседневной деятельности для облегчения бизнес-функций в конфигурацию продукта часто вносятся изменения. Одним из типичных примеров такого рода изменений является удаление или исключение учетной записи из политики безопасности. Здесь следует быть осторожным – исключения из политики часто начинаются как временные изменения, но в итоге, по той или иной причине, становятся постоянными. Также в DART нередко наблюдают случаи исключений для конфиденциальных или высокопоставленных учетных записей; именно такой тип учетных записей является идеальной мишенью для киберпреступников. Используйте процессы и технические решения для обеспечения того, чтобы эти исключения из политики были временными и отслеживались. Если же они должны быть в таком виде на постоянной основе, внедрите некоторые смягчающие элементы управления, чтобы уменьшить площадь атаки на конкретную учетную запись.

Готовность к нарушениям

Атаки с распылением паролей представляют собой идеальное сочетание минимальных усилий и высокой ценности для злоумышленников. Даже самые защищенные компании могут стать их жертвами. Тем не менее, предотвращение катастрофического ущерба – дело не безнадежное. Проанализировав обе стороны ситуации, – защиту от атаки и возможности по расследованию и устранению последствий атаки, – вы можете обеспечить существенную защиту от разрушительного действия распылений паролей.

Эти стратегии DART использует в повседневных расследованиях. Мы призываем наших клиентов внедрять беспарольные технологии и включать MFA, независимо от провайдера. Хотя злоумышленники, скорее всего, постоянно ищут новые способы проникновения в среду, мы, находясь в готовности к нарушениям, можем помочь уберечься от значительного ущерба.

Узнать больше

Хотите узнать больше о DART? Прочитайте наши предыдущие статьи в блоге.

1) От воздействия до захвата: 15 миллиардов украденных аккаунтов, позволяющих захватить учетную запись, Digital Shadows Photon Research Team, Digital Shadows.