Microsoft предлагает комплексное решение для борьбы с ростом числа фишинговых писем с запросом на разрешение

modern security, security, защита ит-инфраструктуры, информационная безопасность

В этой статье предлагаем рассмотреть фишинговые письма с запросом на разрешение как на этапе начала атаки. Разберем, что администраторы по безопасности могут сделать для предотвращения, обнаружения и реагирования на эти угрозы, используя такие передовые решения, как Microsoft Defender для Office 365.

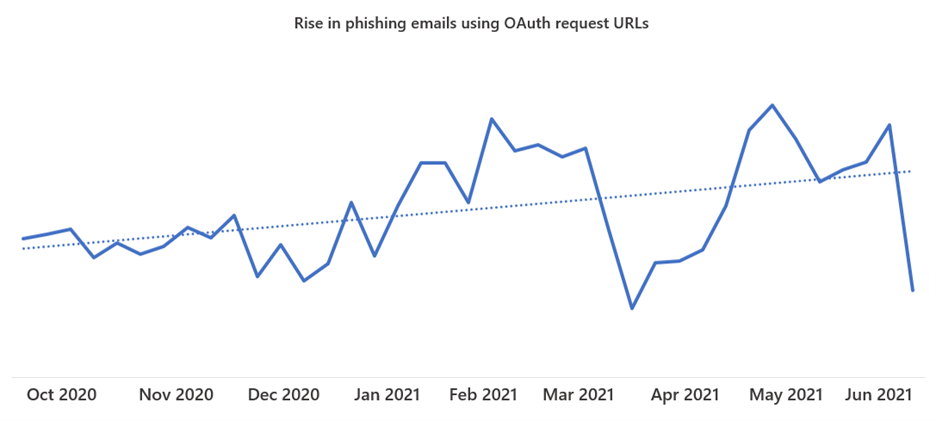

Аналитики угроз компании Microsoft наблюдают продолжающийся рост количества фишинговых писем с запросом на разрешение – так называемым незаконным предоставлением разрешения. Подобные сообщения атакуют OAuth запросами на ссылки в попытке обманом заставить получателей предоставить приложениям злоумышленника разрешения на доступ к конфиденциальным данным.

Фишинговые атаки с запросом на разрешение преследуют единственную цель: обманом заставить пользователей предоставить вредоносным облачным приложениям доступ к легальным облачным сервисам пользователя. В окне с запросом на согласие отображаются все разрешения, которые получает приложение. Поскольку облачные сервисы являются законными, ничего не подозревающие пользователи принимают условия или нажимают «Enter», тем самым предоставляя вредоносному приложению необходимые разрешения.

Фишинговые атаки с запросом на разрешение – это особая форма фишинга, поэтому они требуют комплексной многоуровневой защиты. Системным администраторам важно контролировать приложения и разрешения, которые эти приложения получают. Параметры с запросом на разрешение пользователей с политикой с запросом на разрешение в Azure Active Directory позволяют администраторам контролировать, когда конечные пользователи могут предоставлять разрешение доступа приложениям. Новая функция надстройки управления приложениями в Microsoft Cloud App Security дает возможность организациям быстро определять, когда приложение демонстрирует аномальный режим работы.

Компания Microsoft ранее предупреждала про атаки на основе приложений, поскольку многие организации перешли на удаленную работу с началом пандемии COVID-19. Подразделение Microsoft по борьбе с цифровыми преступлениями (DCU), в прошлом, также предпринимало шаги для нарушения инфраструктуры киберпреступников, используемой для конкретной фишинговой кампании с запросом на разрешение.

Структура фишинговых атак с запросом на разрешение

Фишинговые атаки с запросом на разрешение нарушают права законных провайдеров облачных услуг, включая Microsoft, Google и Facebook, которые используют авторизацию OAuth 2.0. Это широко используемый в отрасли протокол, который позволяет посторонним приложениям получать доступ к учетной записи пользователя и выполнять действия от их имени.

Цель этих атак – обманом заставить ничего не подозревающих пользователей предоставить доступ (разрешение) для приложений, принадлежащих злоумышленнику, в отличии от типичной атаки по сбору учетных данных. Это когда злоумышленник, стремящийся украсть учетные данные, создает убедительное электронное письмо, размещает поддельную целевую страницу и ожидает, что пользователи попадутся на приманку. Если попытка успешна, учетные данные пользователя передаются злоумышленнику.

При фишинг-атаке с запросом на разрешение вход пользователя происходит через законного провайдера, а не через поддельную страницу. Таким образом, пытаются обманом заставить пользователей предоставить доступ к приложениям, которые контролируются злоумышленником. Хакеры используют полученные токены доступа для извлечения данных учетной записи пользователя из ресурса API без каких-либо дополнительных действий со стороны пользователя. Целевые пользователи, которые предоставляют разрешения, позволяют злоумышленникам выполнять запросы API от их имени через приложение, контролируемое злоумышленником. В зависимости от предоставленных разрешений, токен доступа также может использоваться для доступа к другим данным, таким как файлы, контакты и другие сведения о профиле.

Согласно данным Microsoft Defender для Office 365, в последнее время этот метод используется все чаще.

Рисунок 1. URL тренд фишинга в OAuth с октября 2020 года

В большинстве случаев фишинговые атаки с запросом на разрешение не связаны с кражей пароля, поскольку для токенов доступа не обязательно знать пароль пользователя. Тем не менее, злоумышленники по-прежнему могут украсть важные данные и другую конфиденциальную информацию. К тому же злоумышленники могут настойчиво продолжать слежку для дальнейшего взлома сети конкретной организации.

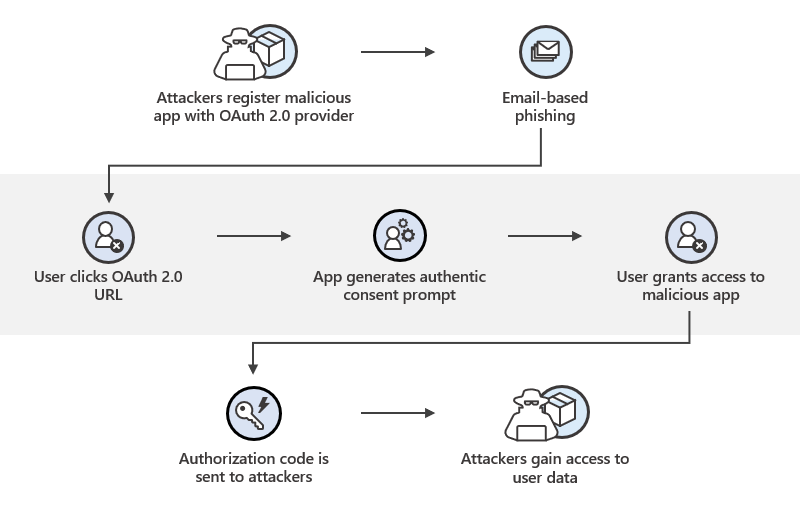

Типичная фишинговая атака с запросом на разрешение происходит по следующей схеме:

Рисунок 2. Алгоритм фишинговой атаки с запросом на разрешение

Обычно злоумышленники настраивают приложения так, чтобы они вызывали доверие. Они регистрируют их под такими именами, как «Enable4Calc», «SettingsEnabler» или «Settings4Enabler», которые похожи на названия известных существующих приложений для улучшения эффективности бизнеса. Среди других возможных методов, злоумышленники по электронной почте распространяют URL-адреса OAuth 2.0 с помощью обычных фишинговых атак.

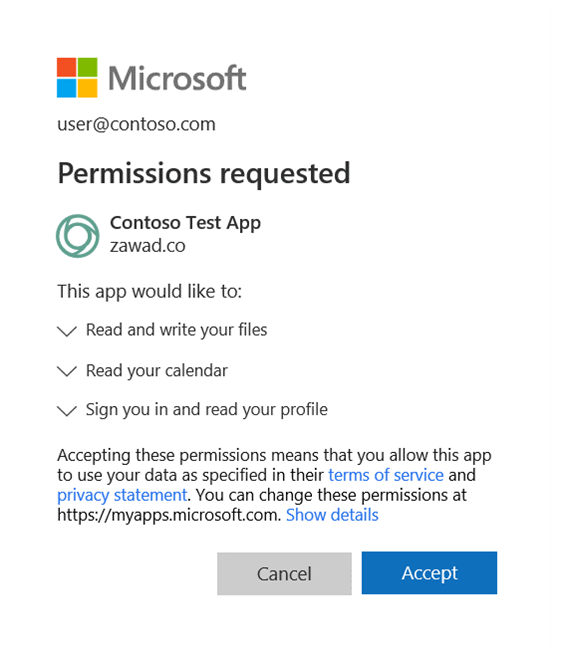

При нажатии на URL-адрес запускается запрос подлинного с запросом на разрешение с просьбой предоставить разрешения вирусному приложению. Провайдеры облачных услуг, такие как Google, Facebook или Twitter, отображают запросы на разрешение или диалоговые окна, в которых от имени сторонних приложений запрашиваются разрешение со стороны пользователя. Запрашиваемые разрешения могут различаться в зависимости от приложения.

Рисунок 3. Приложения OAuth apps получают разрешение, отображая диалоговое окно «Запрошенные разрешения», в котором показано, какие именно разрешения запрашивает сторонняя организация.

Когда пользователи нажимают «принять» или «разрешить», приложение получает код авторизации, который он использует для получения токена доступа. Затем этот токен доступа используется для API запросов от имени пользователя, предоставляя злоумышленникам доступ к его электронной почте, файлам, контактам и другим конфиденциальным данным.

Кампания по фишингу с запросом на разрешение: разбор кейса

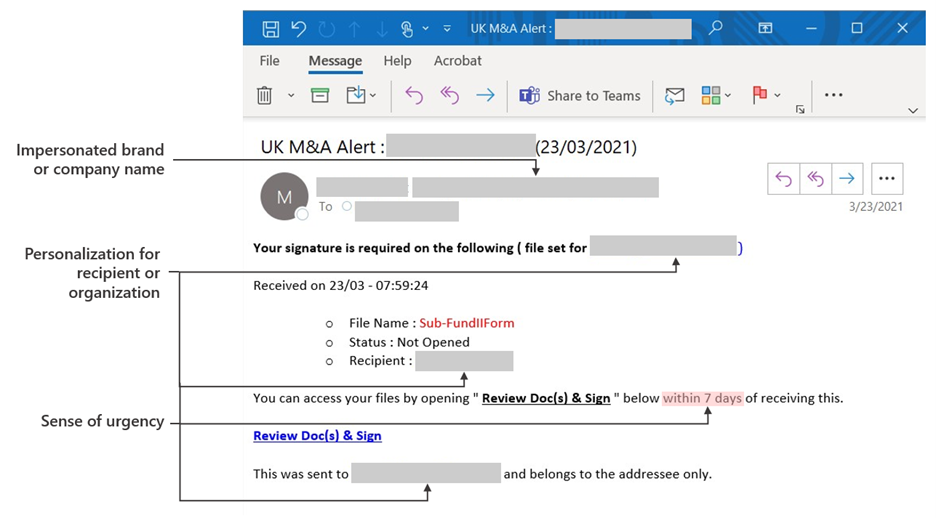

Недавно мы отслеживали фишинговую атаку с запросом на разрешение, в которой использовались методы социальной инженерии для создания электронного письма. Сообщение приходило якобы от компании, занимающейся разработкой решений для развития бизнеса. Письмо содержало ложную информацию о том, что пользователям предлагается срочно рассмотреть и подписать документ. Подобная тактика характерна для большинства фишинговых электронных писем.

Рисунок 4. Пример кампании фишинга по электронной почте со ссылкой «Рассмотреть документы и подписать», указывающей на URL-адрес OAuth.

В этой кампании по фишингу через электронную почту используется сразу несколько техник: имитация бренда, создание персонализированного текста электронного письма для конкретного получателя или организации. Сообщению присуще ощущение срочности, которое в социальной инженерии пускают в ход как приманку.

Такая атака отличается от других тем, как OAuth обслуживает вирусный контент с URL-адреса. Получателю кажется очень правдивым сообщение «Рассмотреть документы и подписать» с URL-адреса OAuth, поскольку URL-адрес отредактирован с использованием URL-адреса провайдера.

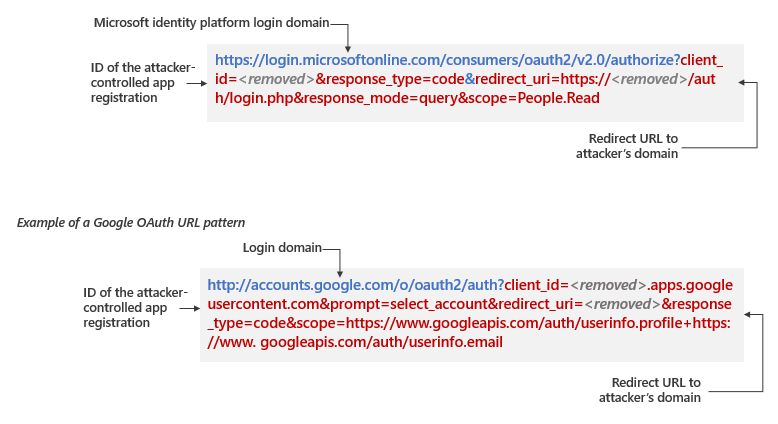

Шаблон, который мы рассмотрели в этом случае, отображает URL-адрес OAuth как «login.microsoftonline.com». Другие провайдеры, например, Google, также форматируют URL-адреса OAuth аналогичным образом.

Рисунок 5. Замеченные шаблоны в URL-адресах OAuth, указывающие на домен злоумышленника.

Как компания Microsoft обеспечивает комплексную и скоординированную защиту от фишинга с запросом на разрешение

Сложный и динамичный ландшафт угроз, представленный фишинговыми атаками с запросом на разрешение, показывает важность использования модели безопасности Zero Trust с многоуровневой архитектурой защиты.

Microsoft 365 Defender обеспечивает комплексную защиту от фишинга с запросом на разрешение, координируя защиту между доменами с помощью нескольких решений: Microsoft Defender для Office 365, Microsoft Cloud App Security и Azure Active Directory.

Предотвращение разрешения доступа для неправомерных приложений с помощью параметров разрешений для пользователей в Azure AD

Платформа Microsoft Identity помогает предотвратить фишинг с запросом на разрешение несколькими способами.

Осознавая повышение уровня риска, Azure Active Directory (Azure AD) не позволяет конечным пользователям предоставлять разрешение приложениям, которые считаются потенциально опасными. Например, недавно зарегистрированное мульти-тенантное приложение, которое не было подтверждено разработчиками, может считаться рискованным. Конечные пользователи не смогут предоставить разрешение, даже если они перейдут на фишинговый URL-адрес OAuth.

Azure AD позволяет администраторам контролировать, когда пользователи могут предоставлять разрешения приложениям. Это первостепенный и мощный механизм для предотвращения угрозы. Компания Microsoft рекомендует организациям проверять настройки, в каких случаях пользователи могут предоставить разрешение. Специалисты из Microsoft рекомендуют выбирать специальные настройки, при которых пользователям разрешено давать согласие только на приложения от проверенных разработчиков и только для выбранных разрешений с меньшим риском.

Для дополнительной детализации администраторы также могут создавать настраиваемые политики с запросом на разрешение. Они диктуют условия, позволяющие пользователям предоставлять разрешение, в том числе для определенных приложений, издателей или позволений.Блокировка фишинговых писем с запросом на разрешение с помощью Microsoft Defender для Office 365

Антивирусная защита Microsoft Defender для Office 365 использует передовые технологии фильтрации, которые поддерживаются машинным обучением, системами репутации IP-адресов и URL-адресов. Также в ее арсенале имеется беспрецедентный набор символов для обеспечения надежной защиты от фишинга и других вредоносных электронных писем. Этот программный продукт помогает блокировать фишинговые кампании с запросом на разрешение. Политика защиты от фишинга в Defender для Office 365 помогает защитить организации от фишинговых атак, основанных на попытках выдать себя за другого.

Исследователи Microsoft постоянно мониторят технологии URL-адресов OAuth 2.0 и используют эти знания для обратной связи с системами фильтрации электронной почты. Это помогает Microsoft Defender для Office 365 обеспечить защиту от новейших фишинговых атак OAuth и других угроз. Сигналы от Microsoft Defender Office 365 помогают выявлять вредоносные приложения и предотвращать доступ пользователей к ним. Также служба предоставляет обширные данные об угрозах, которые организации могут запрашивать и исследовать с помощью расширенных возможностей поиска.

Выявление вредоносных приложений с помощью Microsoft Cloud App Security

Политики Microsoft Cloud App Security так же, как политики активности, обнаружения аномалий и политики приложений OAuth, помогают организациям управлять приложениями, подключенными к их среде.

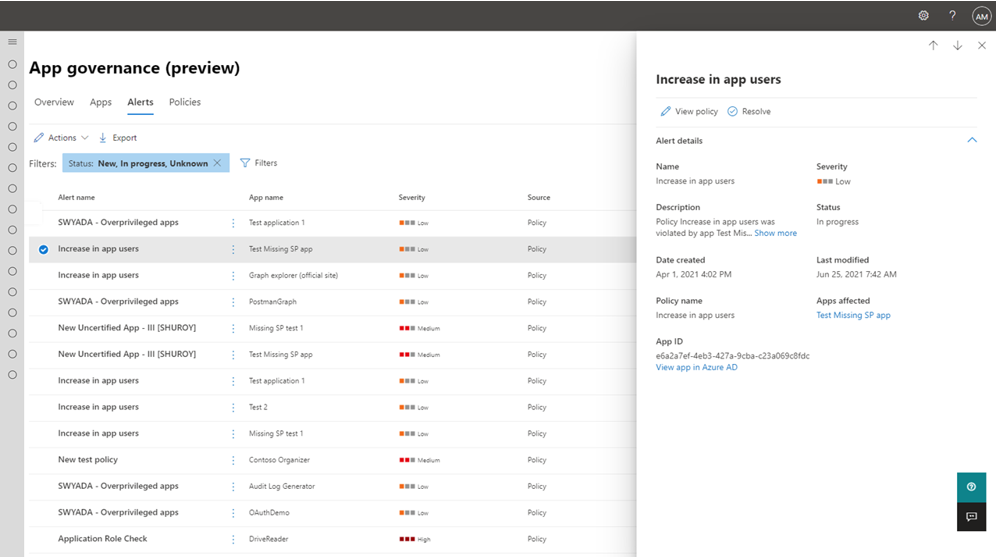

Новая функция надстройки приложения для Microsoft Cloud App Security помогает организациям:

• определить характерное поведение приложения Microsoft 365 относительно данных, пользователей и других приложений;

• быстро выявлять необычное поведение приложения, отличное от базового;

• закрыть приложение, если оно ведет себя не так, как ожидалось.

Рисунок 6. Управление приложениями в Microsoft 365 Compliance

Для обеспечения уверенности в безопасности приложений в экосистеме Microsoft 365 для организаций и пользователей, Microsoft 365 App Compliance Program позволяет разработчикам приложений определять подлинность своих продуктов. Программа включает проверку создателя, его аттестацию и сертификацию Microsoft 365.

Расследование и поиск фишинговых атак с запросом на разрешение

Команды по обеспечению безопасности могут использовать расширенные возможности поиска в Microsoft 365 Defender для обнаружения фишинговых писем с запросом на разрешение и других угроз. Microsoft 365 Defender объединяет и сопоставляет данные об угрозах электронной почты из Microsoft Defender для Office 365, сигналы приложений из Microsoft Cloud App Security и аналитические данные из других служб Microsoft, чтобы обеспечить комплексный всесторонний обзор атак. Затем команды по обеспечению безопасности могут использовать множество инструментов в Microsoft 365 Defender для расследования и устранения атак.

Шаблон URL OAuth перенаправляет на домен с необычным TLD

Фишинговые кампании с запросом на разрешение, которые описаны в этой статье, использовали множество необычных TLD для связи с инфраструктурой злоумышленника. Используйте запрос, представленный ниже, чтобы найти входящие электронные письма с подозрительными шаблонами OAuth. Предлагаемые TLD основаны на наших исследованиях. Команды безопасности могут изменять TLD для расширения поиска. Выполните запрос в Microsoft 365 Defender.

let UnusualTlds = pack_array(„.uno“,“.host“,“.site“,“.tech“,“.website“,“.space“,“.online“);

EmailUrlInfo | where Url startswith «https://login.windows.net/common/oauth2» or Url startswith «https://login.microsoftonline.com/consumers/oauth2» | where Url has «redirect_uri» | where Url has_any(UnusualTlds) | join EmailEvents on $left.NetworkMessageId $right.NetworkMessageId | where EmailDirection «Inbound»

Рекомендации по защите организаций от фишинга с запросом на разрешение

Помимо полного использования инструментов, доступных в Microsoft 365 и Microsoft Azure, администраторы могут еще больше усилить защиту от фишинга с запросом на разрешение, предприняв следующие действия:

• Настройте параметры разрешений со стороны пользователя, чтобы они могли отвечать согласием только на запросы на разрешения со стороны проверенных создателей и позволения с низким уровнем риска.

• Повысьте осведомленность конечных пользователей о тактике фишинга с запросом на разрешение в рамках обучения по безопасности.

• Обучите организацию принципам работы разрешений и согласий. Разберитесь, какие данные и разрешения запрашивает приложение, и поймите, как разрешения и соглашения работают на нашей платформе. Проверьте, чтобы администраторы точно знали, как управлять и оценивать запросы на разрешение, и как изучать и устранять проблемы с опасными приложениями OAuth.

• Проверяйте приложения и согласованные разрешения в вашей организации. Убедитесь, что используемые приложения получают доступ только к тем данным, которые им нужны, и соблюдают принципы наименьших привилегий.

• Создавайте упреждающие политики управления приложениями для отслеживания поведения сторонних приложений на платформе Microsoft 365, поскольку исправления на основе политик и машинного обучения направлены на поведение приложений как для распространенных, так и для новых сценариев угроз.

Дополнительные ресурсы

Функция управления приложениями в виде надстройки для Microsoft Cloud App Security изначально открыта в виде общедоступной предварительной версии для существующих клиентов Microsoft Cloud App Security в Северной Америке и Европе, с постепенным распространением и для других регионов в течение нескольких последующих месяцев.

Чтобы приступить к управлению приложениями, изучите наши краткие рекомендации. Чтобы узнать больше об управлении приложениями – ознакомьтесь с нашей документацией. Чтобы запустить портал управления приложениями в Центре соответствия требованиям Microsoft 365, перейдите по адресу https://aka.ms/appgovernance.