Пути реализации основных этапов выполнения Исполнительного указа о кибербезопасности

security, защита ит-инфраструктуры

В недавнем Исполнительном указе о кибербезопасности (Cybersecurity Executive Order) предписано всем федеральным гражданским ведомствам в крайний срок до 11 июля предоставить обновленные планы по адаптации облачных технологий и внедрению модели безопасности Zero Trust Architecture.

С целью оказания помощи ведомствам в выполнении этих требований и ускорения длительного процесса создания безопасного облака и Zero Trust, компания Microsoft недавно опубликовала свои документы: План быстрой модернизации Zero Trust и Сценарии создания Zero Trust Architecture. Опираясь на результаты нашего собственного опыта с Zero Trust и имея десятилетний опыт оказания помощи федеральным ведомствам, мы можем смело утверждать, что эти ресурсы представляют собой конкретные последовательные шаги, которые помогут ведомствам уложиться в жесткие сроки выполнения Указа и улучшить свою фундаментальную позицию в области кибербезопасности. Таким образом, объединив усилия, мы сможем ответить на призыв нации к повышению киберустойчивости.

Внедрение проверенного трехэтапного подхода модернизации

Уникальный и всеобъемлющий опыт Microsoft по изучению киберпространства позволяет нам упростить комплекс мер безопасности, чтобы полностью раскрыть кибервозможности правительственных учреждений. Для того, чтобы ведомства могли оперативно и с большей эффективностью противостоять сложным кибератакам, мы разработали соответствующие пошаговые руководства для процесса, направленные на активизацию существующих возможностей и их оптимизацию с использованием новых технологий.

На первом этапе Microsoft рекомендует ускорить модернизацию, сосредоточив внимание в первую очередь на мониторинге и выявлении рисков. Организации могут начинать с реализации механизма подключения единого входа в приложения, настроив условный доступ для обеспечения соблюдения MFA, а также зарегистрировав и подготовив устройства для создания динамической инвентаризации активов. Такой подход отвечает нескольким требованиям Указа и обеспечивает прочную основу для дополнительных этапов. Ключевым компонентом этого этапа является внедрение решений для идентификации, которыми уже владеет большинство ведомств, таких как единый вход в Azure Active Directory (AD) и Azure Active Directory’s Application Proxy, предоставляющий безопасный удаленный доступ к локальным веб-приложениям. Эти решения обеспечивают аутентификацию с высокой степенью надежности, подключают существующую локальную инфраструктуру к облаку, гарантируют, что каждой рабочей нагрузке присваивается идентификатор, а также лучше обеспечивают микросегментацию и сетевую безопасность по сравнению с использованием VPN.

Второй этап выстраивается по результатам мониторинга, проведенного на первом этапе, для определения приоритетных действий с учетом рисков. Добавить динамический и основанный на оценке риска контекст для авторизации возможно благодаря простой и согласованной централизованной политики условного доступа Azure AD. Использование облачного решения для управления информационными событиями безопасности (SIEM) и автоматизированного реагирования на управление безопасностью (SOAR), такого как Azure Sentinel, дает дополнительную информацию в результате обнаружения аномалий. Многие учреждения уже идентифицируют конфиденциальную информацию в Office 365 и локально с помощью Microsoft Information Protection. На втором этапе ведомства должны больше сосредоточить усилия на выявлении этих данных, чем на их защите в соответствии с требованиями Исполнительного указа. Необходимо также акцентировать внимание на предоставлении дополнительной мониторинговой информации на основе агрегирования потоков конфиденциальных данных без воздействия на конечных пользователей. Использование Azure Virtual Desktop для удаленного администрирования с помощью облачных сервисов и сегментирование привилегий с использованием учетных записей администратора исключительно в облаке, также являются простыми шагами, которые значительно снижают риски.

Третий этап направлен на повышение уровня защиты. Учреждения могут достичь этого, осуществляя инвентаризацию сторонних мобильных устройств, не относящихся к учреждению, внедряя во время авторизации обязательную регистрацию BYOD для управления этими мобильными устройствами. За счет этого появляются возможности активного управления обновлениями, исправлениями, политиками и мониторинга работоспособности устройств, а также применения дополнительной телеметрии и контроля с обнаружением конечных точек и последующим реагированием. Такие решения, как Azure Defender и Microsoft Cloud App Security, обеспечивают более глубокую аналитику и детальный контроль, и учреждения могут лучше отслеживать облачные приложения и службы для управления сеансами и защиты рабочих нагрузок в режиме реального времени.

Пять эталонных сценариев для построения опыта Zero Trust

Поначалу, построение архитектуры с высокой степенью Zero Trust может показаться сложной задачей. Однако, многие ведомства уже имеют все возможности для достижения нужных целей, применяя нашу трехэтапную методику. Во многих ведомствах уже внедрена значительная часть технологий, необходимых для выполнения этого плана — им просто нужно активировать и усовершенствовать существующие инструменты.

С этой целью Microsoft определила пять наиболее эффективных сценариев, которые должны реализовать ведомства на всех трех этапах модернизации. Предложенные примеры архитектур описывают, как решать распространенные задачи с Zero Trust по разным сценариям, которые сопоставимы с ключевыми требованиями NIST для Zero Trust и включают в себя другие приоритеты Указа, такие как обнаружение и реагирование на конечные точки, MFA и непрерывный мониторинг.

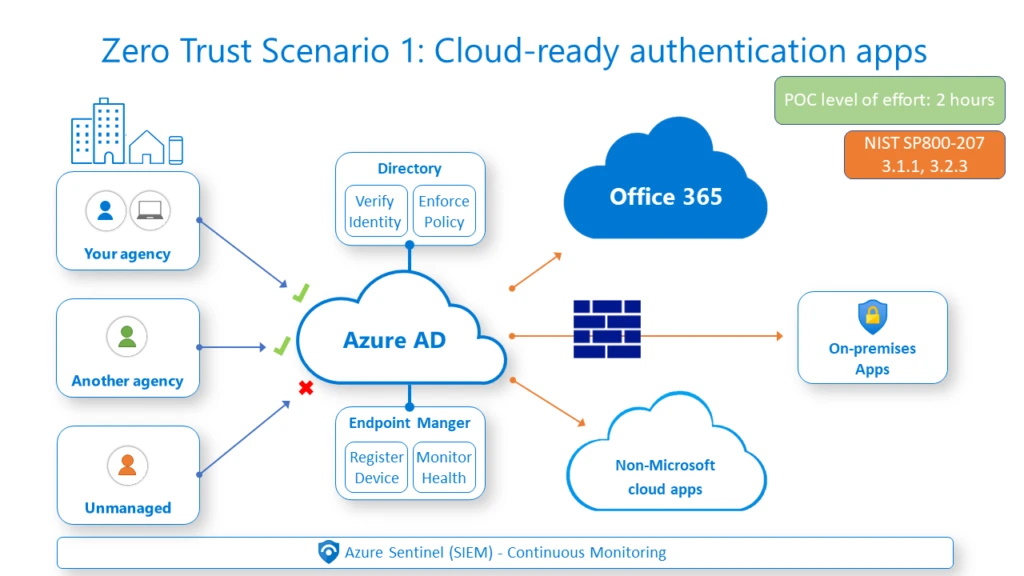

Сценарий 1. Приложения для аутентификации, готовые к работе в облаке

Современные механизмы аутентификации приложений SaaS имеют решающее значение для обеспечения безопасности за счет защиты идентификационных данных, соблюдения требований MFA и обеспечения функциональности в соответствии с требованиями для подключения. Многие ведомства успешно продвигаются к достижению безопасных базовых показателей для SaaS, используя передовые подходы к настройке идентификаторов для Office 365, внедряя строгий MFA и применяя требования политики условного доступа. Эта работа может быть легко распространена на другие приложения SaaS и приложения на основе пользовательских утверждений.

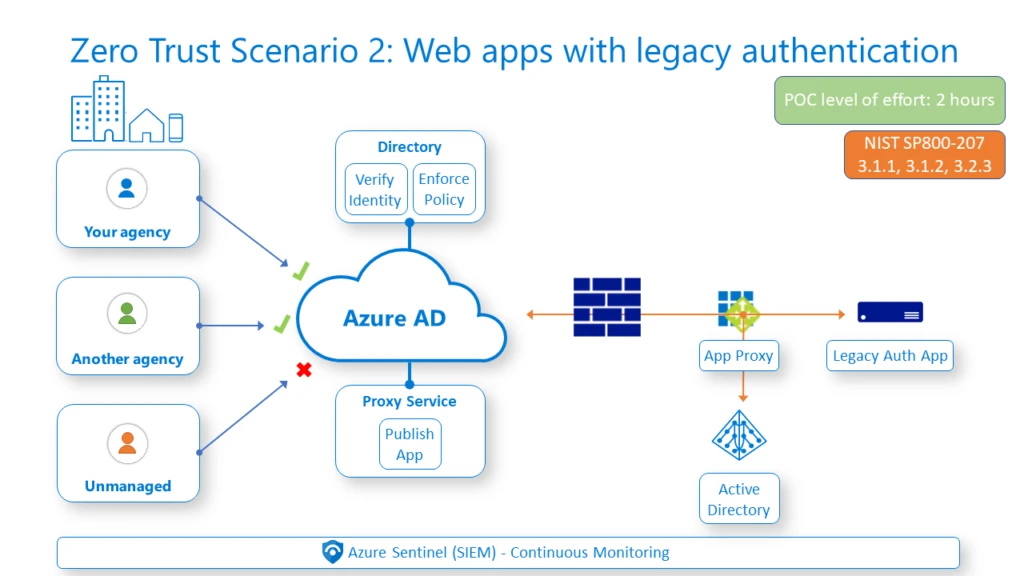

Сценарий 2: Веб-приложения с устаревшей аутентификацией

Для труднодоступных приложений, которые нельзя легко переписать для современной аутентификации, ведомства могут использовать Azure Active Directory’s Application Proxy. Эта архитектура построена на основе Azure AD в сценарии 1, чтобы распространить Zero Trust на устаревшие системы. Application Proxy также обеспечивает подключение только для исходящих сообщений и гораздо более ограниченный доступ, чем решение VPN.

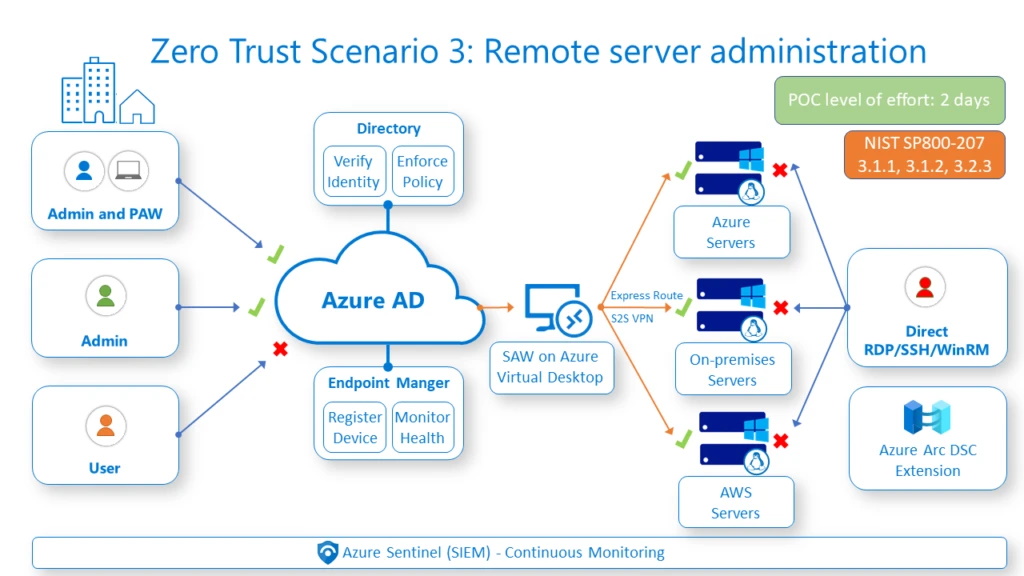

Сценарий 3: Удаленное администрирование сервера

Удаленное администрирование серверов стало популярным вектором угроз, поскольку злоумышленники используют инструменты администрирования для горизонтального перемещения по ресурсам и поиска новых способов компрометации систем. В шаблоне проектирования сценария 3 показано, как упростить безопасное удаленное администрирование путем разделения работы, выполняемой в сценарии 1, с учетной записью администратора со строгой аутентификацией и рабочей станцией с привилегированным доступом. Требование своевременной проверки подлинности, MFA и разрешенных устройств администратора для администрирования сервера с помощью политик условного доступа Azure AD значительно уменьшает площадь поверхности атаки, предотвращая несанкционированное межсерверное управление. Результатом является высокий уровень гарантии для администрирования мульти-облачных и гибридных серверов.

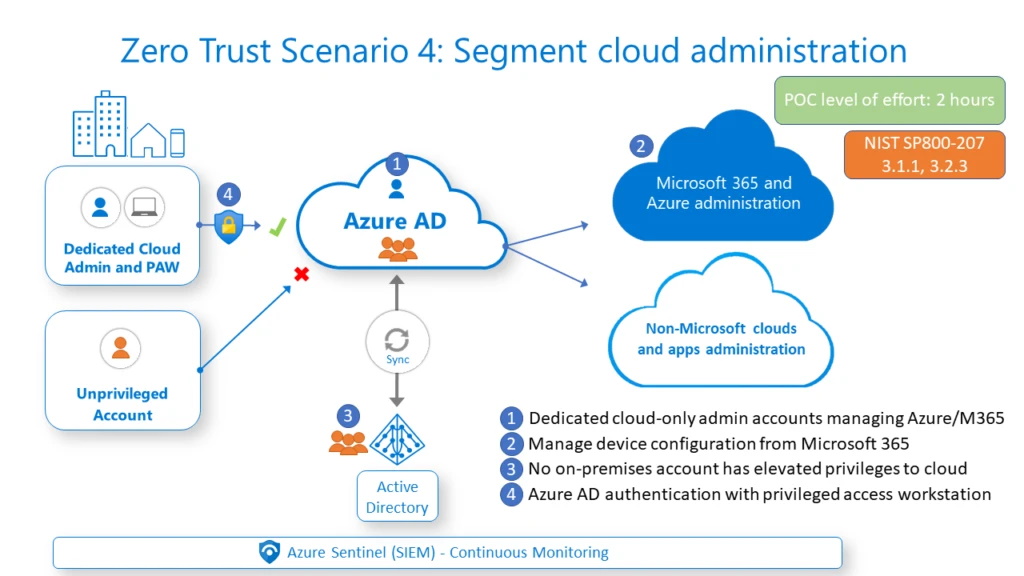

Сценарий 4: Сегментное облачное администрирование

Недавние атаки на облако, когда использовались локальные учетные данные, подчеркивают необходимость обеспечения правила, чтобы ни один человек в локальном каталоге ведомства не имел в облаке привилегий. Основываясь на сценарии 1, этот шаблон проектирования позволяет ведомствам управлять рабочими нагрузками Microsoft и сторонних производителей из изолированных, выделенных и сегментированных учетных записей администраторов. После реализации этого шаблона, следует также ввести средства контроля и аудита, чтобы гарантировать, что сегментация привилегий остается в силе.

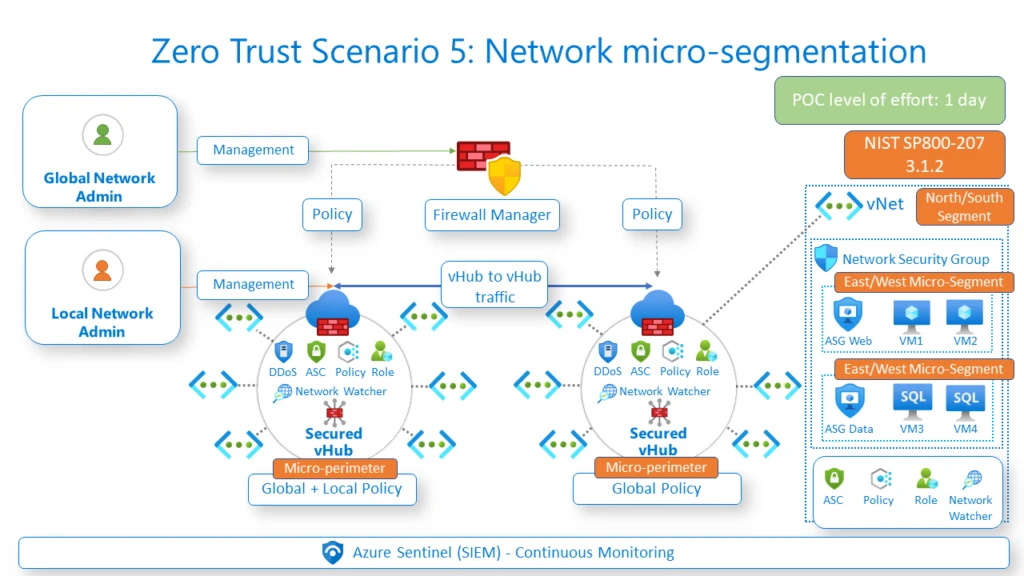

Сценарий 5: Микросегментация сети

Для обеспечения как безопасного контроля, так и необходимого уровня данных, ведомства должны установить несколько уровней сегментации. Собственные возможности Azure позволяют организациям применять согласованную стратегию микросегментации для защиты от угроз, внедрять глубокую защиту и обеспечивать на основе политик непрерывный мониторинг на детализированном уровне, включая каждый периметр, микропериметр, сегмент и микросегмент.

Сотрудничество для постоянного улучшения

Имея глубокое понимание всего спектра угроз, широкие возможности продуктов и обширный опыт оказания помощи федеральным клиентам в достижении их миссий, Microsoft может предложить комплексный подход к созданию модели Zero Trust. Работая в партнерстве, правительство и отрасль могут объединить усилия, чтобы ускорить модернизацию системы безопасности, удовлетворить краткосрочные и долгосрочные требования Исполнительного указа о кибербезопасности и привести киберпространство в соответствие с актуальными требованиями правительства.