Руководство по борьбе с программами-вымогателями, управляемыми человеком: Часть 1. Команда обнаружения и реагирования (DART)

dart, microsoft gefender, security, безопасность, реагирование на инциденты

Эта публикация – первая из двух, посвященных тому, как Microsoft DART помогает клиентам в борьбе с программами-вымогателями, управляемыми человеком. Дополнительную информацию о программах-вымогателях и способах защиты от атак, основанных на вымогательстве, можно найти на нашей странице с документами по программам-вымогателям, управляемым человеком.

Команда по обнаружению и реагированию (DART) компании Microsoft уже более пяти лет помогает всем клиентам вне зависимости от их статуса, рода деятельности и местоположения, расследовать и устранять последствия атак вымогательского ПО, управляемого человеком. Цель этой публикации – описать процесс и методы, используемые во взаимодействии с нашими клиентами, чтобы они получили представление о нестандартных проблемах, связанных с программами–вымогателями, управляемыми человеком, и путях их решения. Мы также обсудим, как DART использует интегрированные решения Microsoft, такие как Microsoft Defender for Endpoint, Microsoft Defender for Identity и Microsoft Cloud App Security (MCAS), в средах клиентов и сотрудничает с межфункциональными командами выявления угроз Microsoft, которые аналогично отслеживают деятельность и поведение программ-вымогателей.

Проблемы из-за программ-вымогателей, управляемых людьми, не возникают непосредственно из-за вредоносного программного обеспечения. Причиной таких проблем являются преступления конкретных людей. Для предотвращения таких угроз уже недостаточно инструментов, интегрированных в продукты для устранения возможных сбоев. Угроза такого плана может достичь уровня угрозы национальной безопасности. Перед шифрованием файлов эти программы отключают или удаляют антивирусное программное обеспечение. Перед отправкой требования о выкупе, они находят и повреждают или удаляют резервные копии. Эти действия обычно выполняются с использованием легитимных программ, которые, возможно, уже находятся в вашей среде, и не считаются вредоносными. В руках же преступников эти инструменты злонамеренно используются для осуществления атак.

Для противодействия растущей угрозе программ-вымогателей требуется комплексное сочетание модернизированной корпоративной конфигурации, современных продуктов безопасности и бдительности обученного персонала службы безопасности. Выполнение этих условий крайне необходимо для своевременного обнаружения угроз и реагирования на них до того, как данные будут потеряны.

Ключевые этапы в подходе DART к проведению расследований инцидентов, связанных с программами-вымогателями

Чтобы максимально активироваь усилия DART по восстановлению непрерывности бизнеса при одновременном анализе деталей инцидента, в координации с мерами по устранению последствий проводится тщательное и всестороннее расследование для определения его первопричины. Эти усилия предпринимаются по мере того, как мы помогаем клиентам и консультируем их в решении задачи по возобновлению нормальной работы организации.

Чтобы устранить уязвимости, выполняются действия для выявления механизма получения злоумышленником доступа к активам клиента. В противном случае, высока вероятность повторения атаки этого же типа в будущем. В некоторых случаях, субъект угрозы предпринимает шаги, чтобы «замести следы» и уничтожить улики. Так что вполне возможно, что полная цепочка событий будет скрыта.

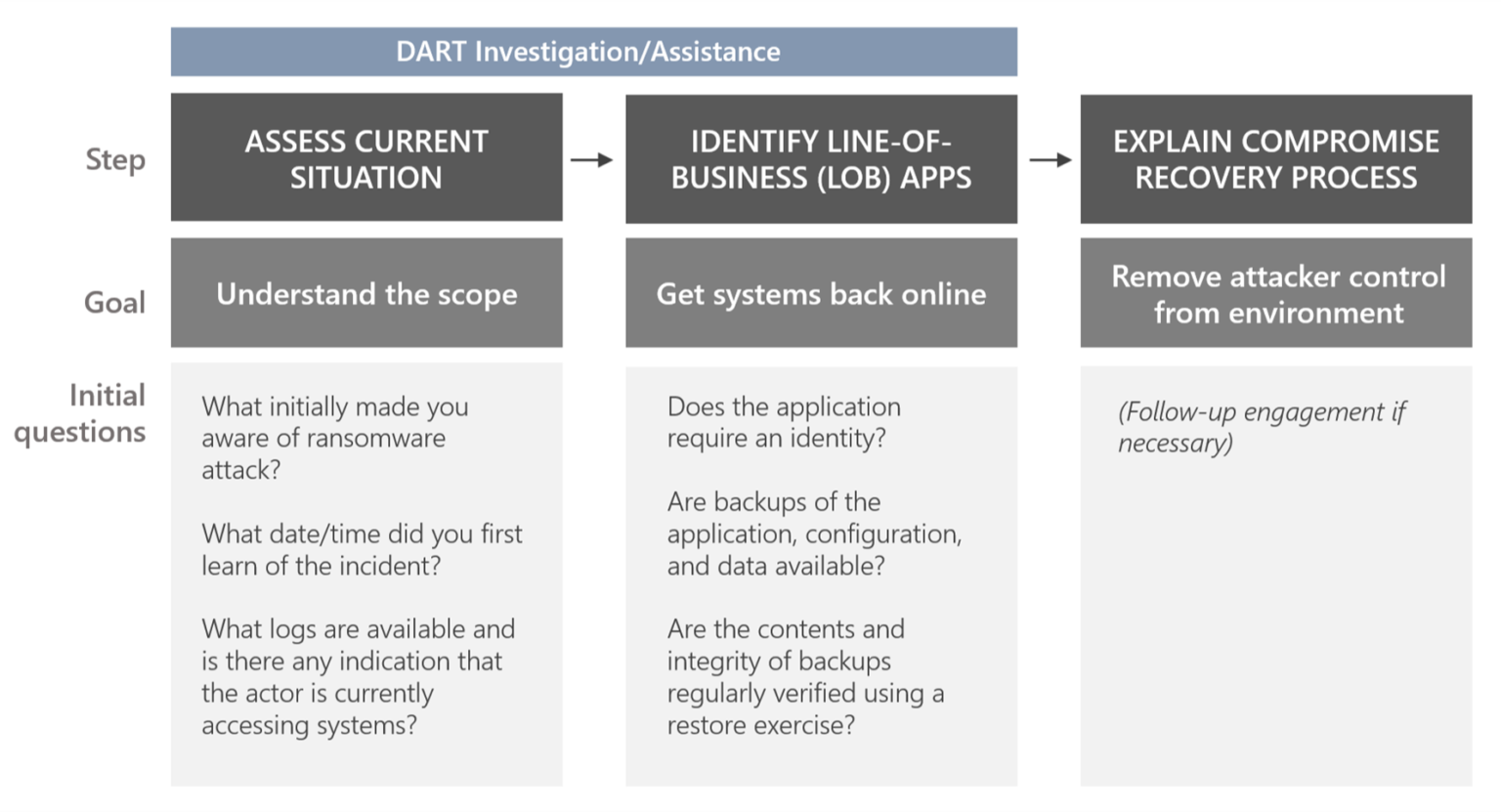

Ниже перечислены три ключевых шага в наших расследованиях, связанных с действиями программам-вымогателей:

Рисунок 1. Основные шаги расследований DART в отношении программ-вымогателей.

1. Оценка текущей ситуации

Это критически важно для понимания масштабов инцидента и привлечения лучших специалистов для оказания помощи, а также для планирования и определения объема задач по расследованию и устранению последствий. Вот начальные вопросы, ответы на которые очень важны для определения сложности ситуации, с которой приходится иметь дело:

Как вы изначально узнали об атаке программы-вымогателя?

Если первоначальная угроза была выявлена ИТ-персоналом (например, обнаружено удаление резервных копий, предупреждение антивируса (AV), предупреждение системы обнаружения и реагирования на конечных точках (EDR), подозрительные изменения в системе), то зачастую есть возможность быстро принять решительные меры для предотвращения атаки. Обычно для этого отключаются любые входящие и исходящие интернет-коммуникации. Это временно может повлиять на бизнес-операции. Но, как правило, такое решение будет иметь гораздо меньше негативных последствий, чем внедрение злоумышленником программы-вымогателя.

Если угроза была выявлена в результате обращения пользователя в службу ИТ-помощи, то своевременного предупреждения может быть достаточно, чтобы принять защитные меры для предотвращения или минимизации последствий атаки. Если угроза была обнаружена внешним субъектом (например, правоохранительными органами или финансовым учреждением), скорее всего, ущерб уже нанесен, и вы заметите в своей среде доказательства того, что злоумышленник уже получил административный контроль над вашей сетью. Это могут быть сообщения программ-вымогателей, заблокированные экраны или требования выкупа.

В какой день/время вы впервые узнали об инциденте?

Установление даты и времени первоначальной активности очень важно, поскольку это помогает сузить рамки предварительной сортировки для «быстрой победы». Дополнительные вопросы могут включать в себя:

• Какие обновления отсутствовали на эту дату? Это важно для понимания того, какие уязвимости могли быть использованы злоумышленником.

• Какие учетные записи использовались в этот день?

• Какие новые учетные записи были созданы после этой даты?

Какие журналы регистрации (например, AV, EDR и VPN) доступны, и есть ли какие-либо признаки того, что злоумышленник в настоящее время получает доступ к системам?

Логи являются индикатором возможной компрометации. Последующие вопросы могут быть такими:

• Агрегируются ли логи в SIEM (например, Microsoft Azure Sentinel, Splunk, ArcSight) и являются ли они актуальными? Каков срок хранения этих данных?

• Существуют ли какие-либо подозрительные системы, в которых наблюдается необычная активность?

• Существуют ли какие-либо учетные записи, которые подозреваются в взломе и, по всей видимости, активно используются злоумышленником?

• Есть ли свидетельства активных команд и элементов управления (C2s) в журналах EDR, брандмауэра, VPN, прокси и других логах?

В рамках оценки текущей ситуации DART может запросить контроллер домена (DC), который не был выкуплен, недавнюю резервную копию DC или недавний DC, выведенный из сети для обслуживания/модернизации. Мы также опрашиваем наших клиентов, выполнялось ли всеми сотрудниками компании требование многофакторной аутентификации (MFA) и использовалась ли Microsoft Azure Active Directory.

2. Определение программных приложений для бизнеса (LOB), которые стали недоступны из-за инцидента.

Этот шаг имеет решающее значение для выбора наиболее быстрого способа восстановления работоспособности систем при одновременном получении необходимых доказательств.

Требует ли приложение идентификацию?

• Как осуществляется аутентификация?

• Как хранятся и администрируются учетные данные, такие как сертификаты или имеющие гриф секретности?

Доступны ли проверенные резервные копии приложения, конфигурации и данных?

Проверяется ли регулярно содержимое и целостность резервных копий с помощью восстановления? Это особенно важно делать после изменений в администрировании конфигурацией или обновления версии.

3. Объяснение процесса восстановления после компрометации (CR).

Это следующий этап взаимодействия, который может потребоваться, если DART определит, что область администрирования (обычно Active Directory) была скомпрометирована.

Целью расследования DART всегда является получение результатов, которые непосредственно используются в CR процессе. CR – это комплекс действий, с помощью которого мы нивелируем контроль злоумышленника над средой и в течение определенного периода времени тактически повышаем уровень безопасности. CR осуществляется после выявления факта нарушения безопасности. Чтобы узнать больше о CR, прочитайте блог команды Microsoft Compromise Recovery Security Practice в блоге CRSP: Команда экстренной помощи борется с кибератаками совместно с клиентами.

Получив ответы на вышеуказанные вопросы, мы можем составить перечень необходимых заданий и назначить ответственных. Ключевым фактором успешного реагирования на инциденты является тщательное и подробное документирование каждого элемента работы (например, владелец, статус, результаты, дата и время). Таким образом упрощается процесс обобщения выводов в конце выполнения задачи.

Как DART использует решения Microsoft по обеспечению безопасности для борьбы с программами-вымогателями, управляемыми человеком

DART использует межфункциональные команды, такие как внутренние команды обнаружения угроз, которые также отслеживают действия и поведение злоумышленников, службы поддержки клиентов и группы разработки продуктов и услуг Microsoft. DART также сотрудничает с другими поставщиками услуг по реагированию на инциденты, которых может привлечь заказчик, и по возможности обменивается с ними результатами.

При проведении всех расследований DART в значительной степени полагается на данные. Команда использует в средах клиентов существующие развернутые решения Microsoft, такие как Defender for Endpoint, Defender for Identity и MCAS, а также собирает данные для дополнительного анализа. Если эти сенсоры не развернуты, DART просит заказчика активировать их, чтобы получить более глубокое представление о среде, сопоставить с источниками информации об угрозах и предоставить нашим аналитикам возможности для быстрого и гибкого масштабирования.

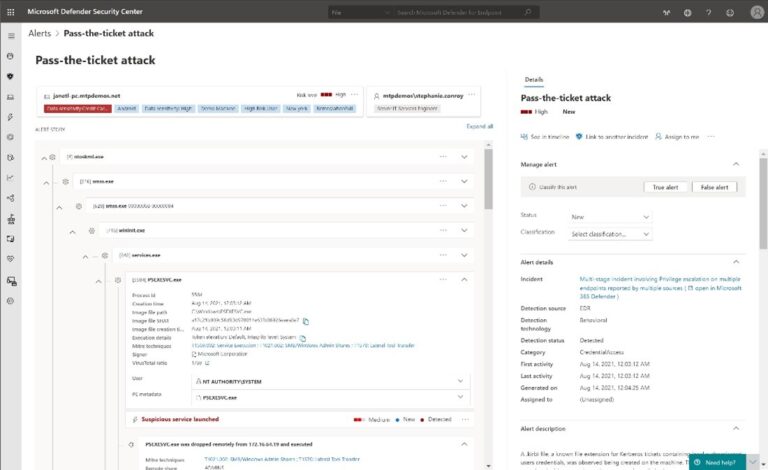

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint – это платформа Microsoft для обеспечения безопасности конечных точек предприятия, которая предназначена для помощи аналитикам по сетевой безопасности предприятий в предотвращении, обнаружении, расследовании актуальных угроз и реагировании на них. Как показано на изображении ниже, Defender for Endpoint может обнаруживать атаки с помощью передовой поведенческой аналитики и машинного обучения. Аналитики DART используют Defender for Endpoint для анализа поведения злоумышленников.

Рисунок 2. Пример оповещения в Microsoft Defender for Endpoint об атаке методом pass-the-ticket.

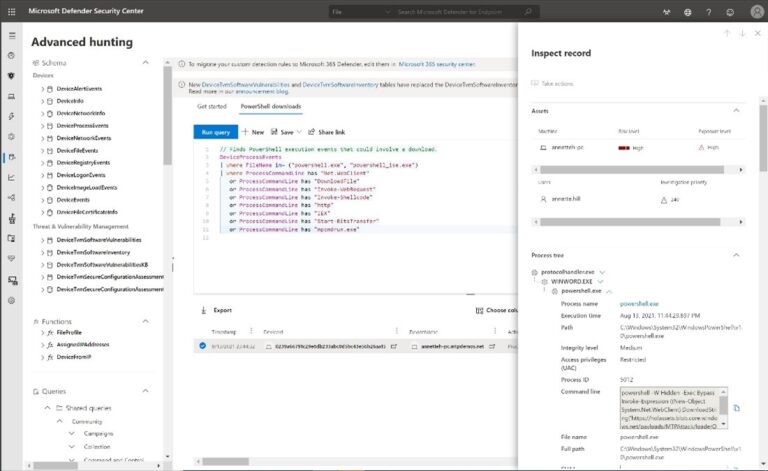

Аналитики DART также могут выполнять расширенные поисковые запросы для выявления индикаторов компрометации (IOCs) или, если определена группа субъектов угроз, поиска уже известного поведения.

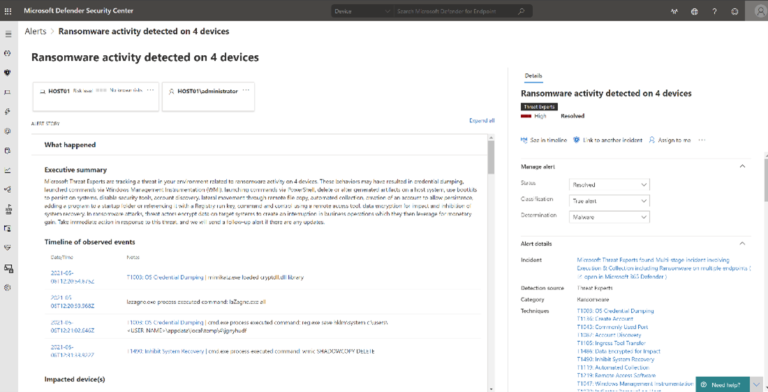

Рисунок 3. Расширенные поисковые запросы для обнаружения известного поведения злоумышленников

В Defender for Endpoint клиенты имеют доступ к службе мониторинга и анализа на уровне экспертов Microsoft Threat Experts и в режиме реального времени могут отслеживать текущую активность потенциальных злоумышленников. Клиенты также могут сотрудничать с экспертами по запросу для получения дополнительной информации об оповещениях и инцидентах.

Рисунок 4. Defender for Endpoint показывает подробную информацию об активности программ-вымогателей

Microsoft Defender for Identity

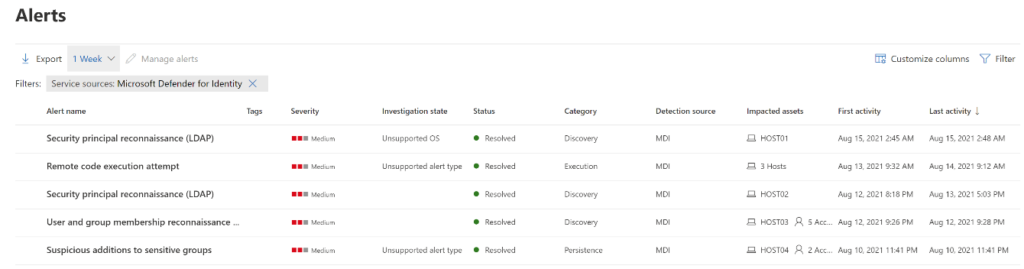

DART использует Microsoft Defender for Identity для исследования выявленных взломанных аккаунтов и поиска потенциально скомпрометированных учетных записей в вашей организации. Defender for Identity отправляет предупреждения об известных вредоносных действиях, которые часто используют злоумышленники, например, DCSync-атаках, попытках удаленного выполнения кода и pass-the-hash атаках. Defender for Identity позволяет нашей команде точно определить вредоносные активности и аккаунты, чтобы сузить область расследования.

Рисунок 5. Defender for Identity отправляет предупреждения об известной вредоносной активности, связанной с атаками программ-вымогателей

Microsoft Cloud App Security

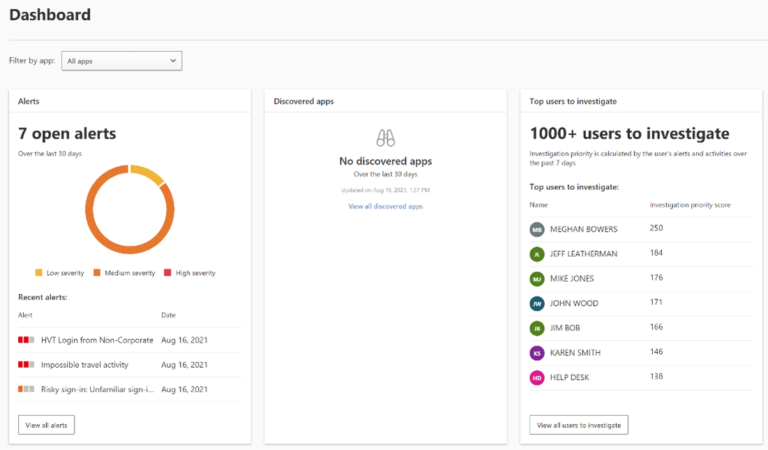

MCAS позволяет аналитикам DART обнаруживать необычное поведение облачных приложений для выявления программ-вымогателей, скомпрометированных пользователей или мошеннических приложений. MCAS – это решение Microsoft для брокера безопасности доступа к облаку (CASB), которое позволяет осуществлять мониторинг облачных сервисов и контролировать доступ пользователей к данным в облачных сервисах.

Рисунок 6. Панель управления Microsoft Cloud App Security позволяет DART проводить анализ для обнаружения необычного поведения в облачных сервисах

Microsoft Secure Score

Стек Microsoft 365 Defender в режиме реального времени предоставляет рекомендации по исправлению ситуации для уменьшения поверхности атаки. Microsoft Secure Score – это оценка уровня безопасности организации. Более высокое число указывает на то, что организацией были предприняты дополнительные меры по ее укреплению. Обратитесь к нашей документации, чтобы больше узнать о том, как ваша организация может использовать эту функцию для определения приоритетности действий по исправлению положения с учетом особенностей среды.

Осознание рисков для своего бизнеса

Помимо непосредственного риска, связанного с шифрованием файлов, у организаций могут возникнуть и другие проблемы и издержки. Необходимо понимать, что нарушение деловых операций, кража данных, вымогательство, последующие атаки, отчетность о соблюдении нормативных требований, а также ущерб репутации выходят за рамки технических средств контроля. Microsoft DART рекомендует каждой организации взвесить эти риски при определении подходящего способа реагирования на основе политик организации, склонности к риску и применимых нормативных требований.

Microsoft Defender for Endpoint, Microsoft Defender for Identity и MCAS работают в тесном взаимодействии, чтобы предоставить клиентам улучшенную визуализацию действий злоумышленников в рамках атак и при их расследовании. За последние несколько лет мы провели бесчисленное множество расследований случаев заражения программами-вымогателями, управляемыми человеком. Имея богатый опыт и обширные знания в этой сфере, мы поделились с вами тем, что считаем передовыми методами.

Узнать больше

Хотите узнать больше о DART? Прочитайте наши предыдущие статьи в блоге.