Руководство по борьбе с программами-вымогателями, управляемыми человеком: Часть 2. Команда обнаружения и реагирования (DART)

dart, microsoft defender, security, безопасность, защита данных

Эта публикация – вторая часть серии статей и посвящена тому, как данный сервис помогает клиентам в борьбе с программами-вымогателями, управляемыми человеком. Дополнительные материалы об управляемых программах-вымогателях и о том, как защититься от их атак, можно найти на нашей странице с документацией по программам-вымогателям, управляемым человеком.

В первой части этой серии публикаций мы описали процесс и методы, которые мы используем при взаимодействии с нашими клиентами, чтобы дать представление об уникальности проблем, связанных с вымогательским ПО, управляемым человеком и путях их разрешения. Мы также рассказали о том, как Команда обнаружения и реагирования Microsoft (DART) использует решения Microsoft для борьбы с этой угрозой. В этой статье мы рассмотрим риски, связанные с управляемыми человеком программами-вымогателями, и подробно расскажем о рекомендациях DART по безопасности в части тактики действий по сдерживанию распространения в случае атаки и восстановлению после инцидента.

Понимание рисков программ-вымогателей, управляемых человеком

Помимо непосредственной угрозы зашифровки файлов, существует несколько дополнительных рисков негативных последствий, связанных с программами-вымогателями, управляемыми человеком. Некоторые из них могут проявить себя уже после проведения расследования и удаления угрозы из сети. К таким рискам относятся:

1. Нарушения в бизнес-операциях

Для уменьшения области поражения программой-вымогателем, всегда необходимо принимать срочные меры противодействия. К сожалению, в подобных случаях отключение части сети может зачастую восприниматься как отказ в облуживании. Тем не менее, такие действия необходимы для остановки распространения программы-вымогателя. Возникшие в результате этого функциональные сбои могут стать известны общественности. В случае, если затрагиваются какие-либо системы открытого доступа, возможно потребуется задействовать коммуникации, предусмотренные для кризисных ситуаций.

Кража данных

Большинство злоумышленников высоко мотивированы в части монетизации своего несанкционированного доступа к вашей сети. В некоторых инцидентах, которые расследовались DART, злоумышленники проводили разведку на предмет наличия конфиденциальных файлов (например, контрактов, финансовых документов и внутренних коммуникаций), копировали эти данные и удаляли их еще до того, как запускалась программа-вымогатель. Получение этой информации до момента активации программы-вымогателя, позволяет злоумышленнику получить данные и использовать их в дальнейшем для продажи, утечки или просто предъявления в качестве доказательства того, что злоумышленник получил доступ к конфиденциальным файлам.

Вымогательство

Кража данных операторами программ-вымогателей открывает им возможности для требования выкупа. Зачастую злоумышленники требуют заплатить за недопущение утечки украденных данных. Такие угрозы обычно отправляются по электронной почте с приложением образцов украденных документов в качестве доказательства владения ими. В некоторых случаях, DART наблюдала такие действия злоумышленника, когда он, получив доступ к не защищенному многофакторной аутентификацией (MFA) аккаунту электронной почты в облаке, отправлял электронные письма с угрозами совету директоров. Даже если злоумышленнику не удается внедрить программу-вымогателя, все равно угроза вымогательства остается достаточно высокой.

Нас в DART часто спрашивают: «Можете ли вы сообщить нам, какие данные были украдены?». Чтобы это установить, необходимы факты конкретных событий, которыми могут быть либо:

Захват сети, который показывает фактические данные, покидающие сеть (что бывает редко).

Или

Обнаружение данных за пределами сети организации, обычно на общедоступном сайте для обмена файлами. Лог-файл показывает, что было передано «x» байтов, но

+ не указывает, какие данные были украдены, а история командной строки или журнал событий, показывающий, что была запущена утилита архивации файлов, не доказывает, что данные были украдены.

4. Последующие атаки

Для продолжения своих попыток монетизации, злоумышленники также часто внедряют во взломанных сетях майнеры монет. Это малозатратный метод получения дополнительного дохода от организации-жертвы, если злоумышленнику покажется недостаточными кража данных или вымогательство. В зависимости от мотивов злоумышленника, в среду может быть внедрено дополнительное вредоносное ПО, которое позволит получить к ней доступ за плату другим преступникам. Продажа взломанного доступа к сети после того, как основной злоумышленник получил то, к чему изначально стремился, является обычным явлением в большинстве случаев использования управляемых программ-вымогателей.

5.Ущерб репутации

Трудно оценить риски репутационного ущерба бренда в результате инцидента с управляемой программой-вымогателем. Ущерб репутации бренда организации может состоять в потере доверия и лояльности клиентов и акционеров, а также издержках текущего и будущего бизнеса. Риск нанесения ущерба репутации бренда трудно оценить после событий, связанных с атакой программы-вымогателя под управлением человека. Репутационный ущерб может оказаться более дорогостоящим и потребовать более долгосрочных решений, чем текущая реакция на инцидент, связанный с программой-вымогателем, управляемой человеком.

6. Соблюдение нормативных требований и отчетность

Потенциальные требования к отчетности – еще один организационный риск, зависящий от сферы деятельности или принадлежности компании. Это может включать в себя отчетность о соблюдении нормативных требований или отчеты о случаях кражи конфиденциальной финансовой информации или персональной идентифицируемой информации (PII). Штрафы и потеря аккредитации могут нанести дополнительный ущерб репутации организации.

Рекомендации и передовой опыт

Сдерживание распространения

Сдерживание распространения может произойти только после того, как мы определим, что необходимо локализировать. В случае с программой-вымогателем, целью злоумышленника является получение учетных данных, позволяющих осуществлять административный контроль над сервером постоянного доступа, и затем внедрить программу-вымогателя. В некоторых случаях, злоумышленник находит конфиденциальные данные и пересылает их в контролируемое им место.

Тактика восстановления будет уникальной для каждого клиента и будет адаптирована к его среде, отрасли, уровню знаний и опыта в области ИТ. Описанные ниже шаги рекомендуются для краткосрочных и тактических мер по сдерживанию распространения, которые может предпринять ваша организация. Чтобы узнать больше о защите привилегированного доступа в долгосрочной перспективе, посетите нашу страницу с документацией по защите привилегированного доступа. Для получения исчерпывающей информации о программах-вымогателях и способах защиты вашей организации, можете обратиться к нашей странице с документацией о программах-вымогателях, управляемых человеком.

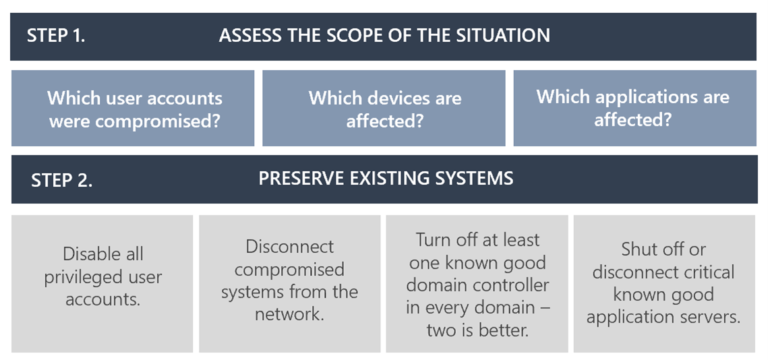

Рисунок 1. Шаги локализации, которые могут выполняться параллельно по мере обнаружения новых векторов.

После первого шага локализации (оценка масштаба ситуации), вторым шагом будет сохранение существующих систем:

• Отключите все аккаунты привилегированных пользователей, за исключением нескольких учетных записей, используемых вашими администраторами для помощи в восстановлении целостности инфраструктуры Active Directory. Если предполагается, что учетная запись пользователя взломана, немедленно отключите ее.

• Изолируйте взломанные системы от сети, но не отключайте их.

• Изолируйте как минимум один заведомо исправный контроллер домена в каждом домене – лучше два. Либо отсоедините их от сети, либо полностью отключите. Цель состоит в том, чтобы остановить распространение программы-вымогателя на критически важные системы – системы идентификации данных, которые являются одними из самых уязвимых. Если все контроллеры домена являются виртуальными, то на случай взлома самой платформы виртуализации, убедитесь, что системные диски и диски с данными платформы виртуализации сохранены на автономных внешних носителях (не подключенных к сети).

• Изолируйте критически важные наверняка рабочие серверы приложений (например, SAP, базу данных управления конфигурацией (CMDB), биллинговые и бухгалтерские системы).

Эти два шага можно выполнять одновременно по мере обнаружения новых векторов. Отключите эти векторы, а затем попытайтесь найти заведомо исправную систему для изоляции от сети.

Можно выполнить и другие тактические действия по локализации:

• Дважды в быстрой последовательности сбросьте пароль krbtgt. Рассмотрите возможность использования сценария Повторяемый процесс. Этот сценарий позволяет сбросить пароль учетной записи krbtgt и связанные с ней ключи, минимизируя вероятность возникновения в результате этой операции проблем с аутентификацией Kerberos. Чтобы свести к минимуму возможные проблемы, время жизни krbtgt можно уменьшить один или несколько раз до первого сброса пароля, чтобы два сброса выполнялись относительно быстро. ПРИМЕЧАНИЕ: Все контроллеры домена, которые вы планируете оставить в своей среде, должны быть подключены к сети.

• Внедрите во всем домене (доменах) Group Policy, которая предотвращает привилегированный вход (администраторы домена) на все, кроме контроллеров домена и привилегированных рабочих станций, предназначенных только для администраторов (если таковые имеются).

• Установите все недостающие обновления безопасности для операционных систем и приложений. Каждое отсутствующее обновление является потенциальным вектором угрозы, который злоумышленники могут быстро обнаружить и использовать. Threat and Vulnerability Management от Microsoft Defender for Endpoint предоставляет простой способ увидеть, что именно отсутствует, а также раскрывает потенциальное влияние отсутствующих обновлений на безопасность.

• Для устройств с Windows 10 (или более поздней версией) убедитесь, что текущая версия (или n-1) установлена на каждом устройстве.

• Для предотвращения заражения вредоносным ПО применяйте правила сокращения поверхности атаки (ASR).

Включите все функции безопасности Windows 10.

• Убедитесь, что каждое внешнее приложение, включая доступ к VPN, защищено многофакторной аутентификацией, предпочтительно с использованием приложения аутентификации, запущенного на защищенном устройстве.

• Для устройств, не использующих Defender for Endpoint в качестве основного антивирусного ПО, запустите с помощью Microsoft Safety Scanner полную проверку на изолированных «заведомо исправных» системах, прежде чем снова подключите их к сети.

• Для любых устаревших операционных систем обновите их до уровня поддерживаемой ОС или выведите такие устройства из эксплуатации. Если такие варианты неприемлемы, примите все возможные меры для изоляции этих устройств, включая изоляцию сети/VLAN, применения правил IPsec и ограничения входа в систему. Сделайте так, чтобы они были доступны для приложений пользователей/устройств только в рамках обеспечения непрерывности бизнеса.

DART иногда сталкивается с клиентами, у которых критически важные системы работают на устаревших операционных системах (некоторые из них такие же старые, как Windows NT4) и приложениях, причем все это находится на устаревшем оборудовании. Такая конфигурация одна из самых рискованных. Мало того, что эти операционные системы и приложения небезопасны, так и в случае отказа оборудования, резервные копии, как правило, невозможно восстановить на современном оборудовании. Если вовремя не заменить устаревшее оборудование, эти приложения просто перестанут работать,

Действия после инцидента

DART предлагает выполнять следующие рекомендации и передовые методы обеспечения безопасности после каждого инцидента.

• Убедитесь, что в решениях для электронной почты и совместной работы применяются лучшие разработки. Таким образом злоумышленникам будет сложнее реализовать свои умыслы, а внутренние пользователи смогут легко и безопасно получать доступ к внешнему контенту.

• Для обеспечения удаленного доступа к внутренним ресурсам организации следуйте лучшим рекомендациям безопасности Zero Trust.

• Начиная с критически важных аккаунтов администраторов, следуйте передовым методам обеспечения безопасности учетных записей, включая использование беспарольного доступа или MFA.

• Имплементируйте комплексную стратегию для снижения риска взлома привилегированного доступа.

• Для административного доступа к облаку и лесу/домену смотрите ниже обзор модели привилегированного доступа Microsoft (PAM).

• Для административного управления конечными точками смотрите ниже подробную информацию о решениях локального административного пароля (LAPS).

• Реализуйте защиту данных, чтобы блокировать действия программ-вымогателей и осуществлять быстрое и надежное восстановление после атаки.

• Проверьте свои критически важные системы. Проверьте наличие защиты от преднамеренного стирания/шифрования злоумышленниками и резервные копии. Важно, чтобы резервные копии периодически проверялись и подтверждались.

• Обеспечьте быстрое обнаружение и обезвреживание распространенных атак на конечные точки, электронную почту и идентификационные данные.

Активно выявляйте недостатки и постоянно улучшайте состояние безопасности вашей среды.

• Обновите организационные процессы для управления значительными событиями, связанными с программами-вымогателями, и оптимизируйте аутсорсинг, чтобы избежать сложностей.

Модель привилегированного доступа (PAM)

Использование модели привилегированного доступа (ранее известной как многоуровневая модель администрирования) повышает уровень безопасности Azure AD. Оно включает в себя:

• Разделение административных аккаунтов в среде «Planed» – одна учетная запись для каждого уровня, обычно их четыре:

• Control Plane (ранее Tier 0): Администрирование контроллеров домена и других важных служб идентификации (например, Active Directory Federation Service (ADFS) или Azure AD Connect). Сюда также входят приложения, требующие административных разрешений для Active Directory, например, Exchange Server.

• Следующие две плоскости ранее относились к Tier 1:

• Management Plane: Управление активами, мониторинг и безопасность.

• Data/Workload Planе: Приложения и серверы приложений.

• Следующие две плоскости ранее относились к Tier 2:

• User Access: Права доступа для пользователей (например, учетные записи).

• App Access: Права доступа для приложений.

• Каждая из этих плоскостей будет иметь отдельную административную рабочую станцию с доступом только к системам в этой плоскости. Учетные записи из разных плоскостей будут лишены доступа к рабочим станциям и серверам в других плоскостях через назначения прав пользователя, установленных для этих машин.

• Конечный результат PAM заключается в следующем:

• Взломанный аккаунт пользователя будет иметь доступ только к той плоскости, частью которой он является.

• Наиболее конфиденциальные аккаунты пользователей не будут иметь возможности выхода на рабочие станции и серверы плоскости с более низким уровнем безопасности, тем самым уменьшая боковое перемещение.

Решение с локальным административным паролем (LAPS)

По умолчанию Microsoft Windows и Active Directory не имеют централизованного управления локальными административными аккаунтами на рабочих станциях и рядовых серверах. Обычно, это приводит к тому, что для всех локальных учетных записей или, по крайней мере, для групп машин задается общий пароль. Это позволяет потенциальным злоумышленникам взломать одну учетную запись локального администратора, а затем использовать ее для получения доступа к другим рабочим станциям или серверам в организации.

Решение Microsoft Local Administrator Password Solution (LAPS) устраняет эту проблему с помощью Group Policy client-side extension, которое регулярно меняет пароль локального администратора на рабочих станциях и серверах в соответствии с установленным алгоритмом. Каждый из этих паролей отличается друг от друга и хранится как атрибут в компьютерном объекте Active Directory. Этот атрибут может быть получен из простого клиентского приложения, в зависимости от разрешений ему назначенных.

LAPS потребуется схема Active Directory, чтобы установить дополнительный атрибут, инсталлировать шаблоны LAPS Group Policy, а также небольшие клиентские расширения на каждой рабочей станции и рядовом сервере для обеспечения функциональности со стороны клиента.

Загрузите LAPS из официального Центра загрузки Microsoft.

Укрепите защиту своей среды

Каждый случай инцидента с вымогательским ПО индивидуален, и универсального подхода для его разрешения не существует. Но, чтобы укрепить свою среду и подготовиться к худшему сценарию, есть вещи, которые можно сделать уже сейчас. Хотя эти изменения могут повлиять на текущую деятельность вашей организации, подумайте о том, насколько рискованно не внедрять их сейчас по сравнению с возможными неприятностями, связанными с управляемой программой-вымогателем. Организации, ставшие жертвой атаки программы-вымогателя, должны помнить о важном значении человеческого фактора – люди реально реагируют на инцидент в конце дня.

Узнать больше

Хотите узнать больше о DART? Прочитайте наши предыдущие статьи в блоге.