Шаг 4. Установка политики условного доступа: топ 10 действий для защиты вашей среды

active directory, advanced threat protection, exchange online protection, защита ит-инфраструктуры, информационная безопасность, персональные данные

В серии публикаций «Топ 10 действий для защиты вашей среды» описаны основные шаги, которые вы можете предпринять, инвестируя средства в решения для обеспечения безопасности от Microsoft 365. В статье «Шаг 4. Установите политики условного доступа»

описано, как контролировать доступ к своим приложениям и корпоративным ресурсам с помощью политик условного доступа и как эти политики могут блокировать устаревшие методы аутентификации и контролировать доступ к приложениям SaaS.

В современных условиях организации удаленных рабочих мест, пользователи могут выполнять свою работу откуда угодно и с любого устройства. Сотрудники могут пользоваться корпоративным ноутбуком в офисе, работать из дома, совмещать работу с поездками по делам или пользоваться личным мобильным устройством. Независимо от способа работы, каждый рассчитывает на постоянный доступ к ресурсам, необходимым для выполнения своих задач. Несмотря на то, что требования к производительности в разных обстоятельствах могут быть одинаковы, отличается уровень риска разных способов входа в систему. Не все устройства, приложения или сети одинаково безопасны, а хакеры готовы воспользоваться любой уязвимостью, лишь бы получить доступ к вашим пользователям и ресурсам. Обеспечение защиты ваших Azure AD – это очень важный вопрос, но недостаточно только этого. Вам также понадобятся гибкие политики безопасности, реагирующие на разные условия.

Настройте политики условного доступа Azure Active Directory (Azure AD)

Благодаря функции условного доступа в Azure AD можно устанавливать политики безопасности, которые начинают действовать автоматически при выполнении определенных условий. Вы можете заблокировать доступ, если данные предполагают, что пользователь был скомпрометирован или если маловероятно, что пользователь войдет в систему при таких условиях. Можете установить дополнительные требования аутентификации на случай, когда система обнаруживает средний риск на основе условий входа (см. «Риск входа» ниже).

Мы рекомендуем установить подходящие для вашей организации политики для следующих условий:

Пользователи и группы пользователей: Чтобы снизить риск утечки конфиденциальных данных, определите, какие пользователи или группы пользователей могут получить доступ к определенным приложениям или ресурсам. Уделяйте при этом особое внимание источникам наиболее конфиденциальной информации – таким, как человеческие ресурсы или финансовые данные.

Риск входа в систему: алгоритмы машинного обучения Azure AD оценивают каждый вход и присваивают ему уровень риска (низкий, средний или высокий) в зависимости от степени вероятности того, что кто-то, кроме законного владельца учетной записи, попытается войти в систему. Любой пользователь со средним уровнем риска при входе в систему должен пройти процедуру многофакторной аутентификации (MFA). Если при входе в систему риск высокий – следует заблокировать доступ. Для этого условия нужна защита идентификации Azure AD, о которой вы можете прочитать в шаге 3. Обеспечьте защиту своих Azure AD.

Местонахождение: местоположение может быть рискованным, если речь идет о стране с ограниченными политиками безопасности, используется небезопасная беспроводная сеть или просто если это не та локация, из которой обычно организация ведет свой бизнес. Вы можете изменить требования к доступу для входа из местоположений, которые не входят в список безопасных IP-адресов или несут угрозу по другим причинам. Пользователи, которые получают доступ к сервису вне корпоративной сети, должны использовать MFA.

Платформа устройства: для контроля этого условия установите политику для каждой платформы устройства, которая либо блокирует доступ, либо требует соответствия политикам Microsoft Intune, либо требует, чтобы устройство было присоединено к домену.

Состояние устройства: используйте это условие для определения политик в отношении неуправляемых устройств.

Клиентские приложения: пользователи могут получить доступ ко многим облачным приложениям, используя различные типы приложений, например, мобильные, десктопные или веб-приложения. Вы можете установить политики безопасности на случаи попыток входа с использованием определенного типа клиентского приложения, что может вызвать уже известные вам проблемы, или можно установить правило доступа к определенным типам приложений только через управляемые устройства.

Облачные приложения: это условие устанавливает уникальные политики для конфиденциальных приложений. Например, вы можете установить требование блокировки для таких HR-приложений, как Workday, на случай, если Azure AD обнаруживает вход с высоким уровнем риска или если пользователь пытается войти в приложение через неуправляемое устройство.

- Требовать от MFA подтверждения личности.

- Изменять действия, которые пользователь может выполнять в облачных приложениях.

- Ограничить доступ к конфиденциальным данным (например, ограничить загрузки или совместное использование).

- Требовать сброса пароля.

- Блокировать доступ.

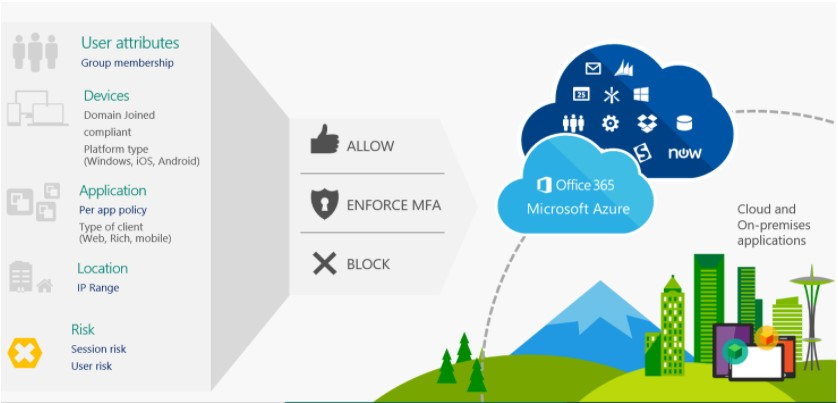

После настройки эти политики будут применяться автоматически без какого-либо ручного вмешательства (рисунок 1).

Рисунок 1. Azure AD автоматически применяет установленные вами политики в зависимости от условий.

Блокировка устаревшей аутентификации и контроль доступа к привилегированным учетным записям

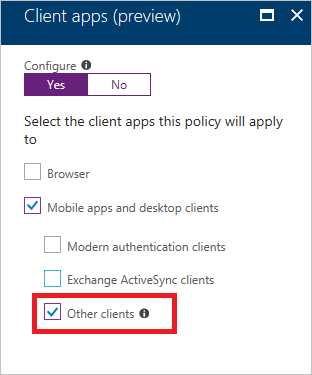

Старые приложения, использующие устаревшие методы аутентификации, такие как клиенты POP3, IMAP4 или SMTP, могут повышать для вас риск взлома, поскольку они не позволяют Azure AD выполнять расширенную оценку безопасности и использовать более современные формы аутентификации, такие как MFA. Мы рекомендуем вам устанавливать правила условного доступа для клиентских приложений (рисунок 2), чтобы полностью блокировать эти приложения.

Рисунок 2. Применение правил условного доступа для блокировки клиентских приложений с использованием устаревших методов аутентификации.

Вы также можете использовать правила условного доступа, чтобы снизить риск взлома привилегированных учетных записей или учетных записей служб. Например, если ваша HR-система использует учетную запись службы для доступа к аккаунту электронной почты, вы можете проверить, чтобы авторизация срабатывала только со службой при входе с определенного IP-адреса в допустимое время суток.

Улучшение условного доступа с помощью Intune и Microsoft Cloud App Security

Azure AD интегрируется с Intune, поэтому политики условного доступа могут рассматривать состояние устройства Intune как часть политики. Это позволяет вам устанавливать элементы управления доступом для устройств со старыми операционными системами или другими уязвимостями безопасности. Вы также можете использовать условный доступ в Intune, чтобы обеспечить доступ к корпоративной электронной почте или другим службам Office 365 только через приложения, управляемые Intune. Azure AD будет применять эти правила.

Cloud App Security Conditional Access App Control расширяет условный доступ к вашим приложениям SaaS. Вы можете блокировать загрузку из приложений, ограничивать действия в приложении, отслеживать пользователей, которые несут угрозу, или полностью заблокировать доступ к приложению.

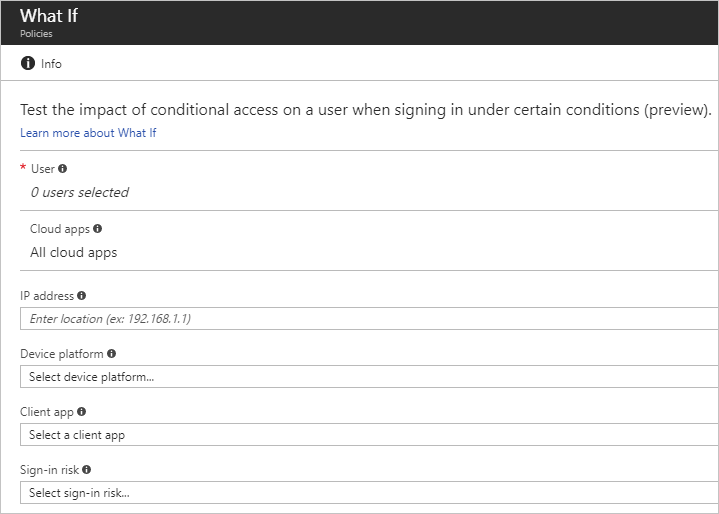

После установки политик мы рекомендуем использовать инструмент What If в Azure AD для моделирования возможных сценариев входа в систему, с которыми могут столкнуться ваши пользователи. Инструмент What If позволяет выбрать пользователя, приложение, в которое пытается войти пользователь, и условия этого входа, чтобы проверить, какие будут применяться политики. (Рисунок 3.) Этот шаг поможет лучше понять, как ваши политики влияют на пользователей. Вы также сможете проверить, какие именно политики не применяются к конкретному сценарию.

И еще одно последнее предостережение: обязательно настройте группу исключений для каждой политики условного доступа, чтобы не блокировать себя.

Рисунок 3. Инструмент What If в Azure AD помогает лучше понять, как ваши политики повлияют на пользователей.

Узнайте больше

Читайте нашу следующую публикацию «Шаг 5. Настройка управления мобильными устройствами», где мы подробно расскажем, как спланировать развертывание Intune и настроить управление мобильными устройствами в рамках стратегии Unified Endpoint Management.