Шаг 3. Защита ваших Azure AD: топ 10 основных действий для защиты вашей среды

active directory, advanced threat protection, exchange online protection, защита ит-инфраструктуры, информационная безопасность, персональные данные

В серии публикаций «Топ 10 действий для защиты вашей среды» описаны основные шаги, которые вы можете предпринять, инвестируя средства в решения для обеспечения безопасности от Microsoft 365. В статье «Шаг 3. Защита ваших Azure AD» вы узнаете, как настраивать политики безопасности для защиты личных данных пользователей от взлома и защиты своих административных учетных записей.

Независимо от того, сталкивались ли вы с инцидентами безопасности в прошлом или нет, вы, наверняка, знаете, что успех злоумышленника в компрометации ваших корпоративных данных – это всего лишь вопрос времени. Вот что подразумевает мышление по принципу «подразумевать взлом» (assume breach). Решающее значение имеют профилактические меры, однако для подхода «подразумевать взлом» также важны обнаружение и быстрое реагирование. Защита идентификации Azure Active Directory (Azure AD) поможет вам быстро обнаружить аномалии или подозрительные инциденты и настроить политики, которые автоматизируют ответ. С помощью Azure AD Privileged Identity Management (PIM) вы можете защитить свои административные учетные записи. Чем быстрее вы обнаружите хакера и вернете себе контроль, тем меньше ущерба сможет нанести злоумышленник. Таким образом, вы экономите ваше время, деньги и сохраняете репутацию.

Сократите время доступа злоумышленника к вашей сети

Большинство взломов начинается с кражи или подстановки учетных данных пользователя. Как только хакеры получают эти данные для доступа к среде, они пытаются повысить привилегии или пользуются доступом, чтобы выявить целевых административных пользователей с доступом к ценным данным. Быстрое обнаружение взломанной учетной записи, независимо от уровня доступа, играет критически важную роль. На большом предприятии с тысячами пользователей выполнить это может быть непросто.

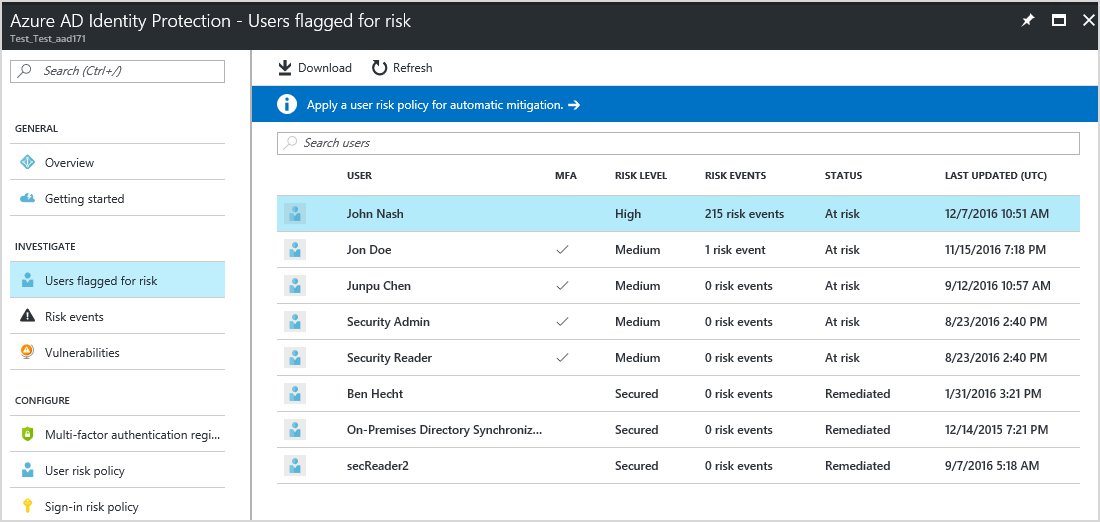

Для анализа каждого входа в систему и выявления аномалий или подозрительных инцидентов Azure AD использует машинное обучение. Служба присваивает низкий, средний или высокий уровень риска, чтобы указать, насколько вероятно, что вход не был выполнен пользователем. Это называется событием риска. Azure AD также анализирует события риска для каждого пользователя, вычисляет и присваивает низкий, средний или высокий уровень риска. Уровень показывает вероятность того, что пользователь был скомпрометирован. Azure AD Identity Protection использует эти данные для создания отчетов и предупреждений, которые можно просматривать на панели мониторинга (рис. 1) на портале Azure или подключив ежедневную (либо еженедельную) рассылку по электронной почте.

Рисунок 1. Azure AD Identity Protection сообщает о пользователях, которые могут быть скомпрометированы.

Автоматизируйте ответ с помощью политик условного доступа Azure AD, работающих на основе оценки рисков

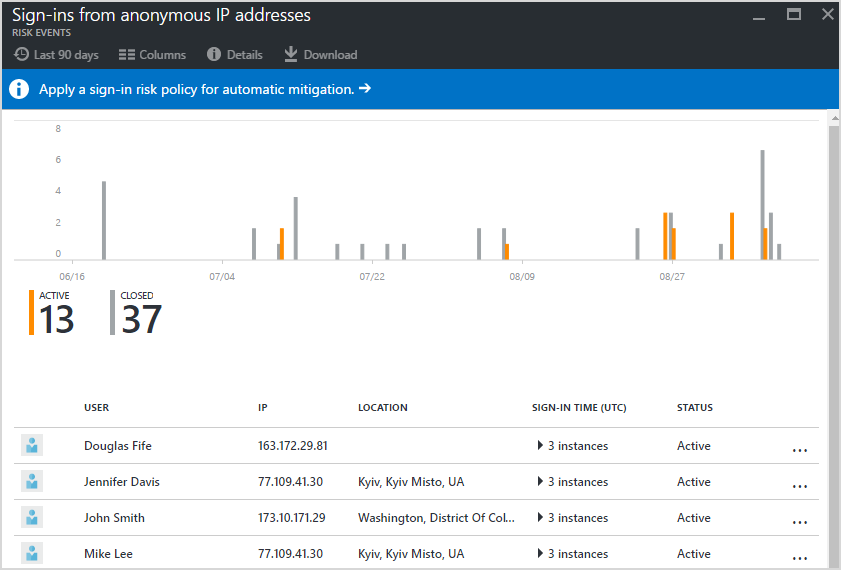

Помимо генерации отчетов, Azure AD Identity Protection также позволяет настраивать политики для автоматизации ответа на основе определенных вами условий. Политика риска входа в систему – это политика условного доступа, которую вы можете настроить в зависимости от уровня риска, назначенного входу (рисунок 2). Политика риска для пользователя – это политика условного доступа, которую вы можете настроить с привязкой к вероятности того, что пользователь был скомпрометирован. Например, мы рекомендуем создать политику риска входа, которая заставляет все входы со средней степенью риска использовать многофакторную аутентификацию (MFA). Мы также рекомендуем потребовать от пользователей с высоким уровнем риска безопасную смену пароля после подтверждения своей личности с помощью MFA. В обоих случаях эти политики будут применяться автоматически без какого-либо вмешательства со стороны администратора. (Подробнее о политиках условного доступа Azure AD мы расскажем в нашем следующем посте).

Рисунок 2. Подключите политику, которая блокирует или помечает рискованный вход

Обеспечьте защиту своих административных учетных записей с помощью Azure AD PIM

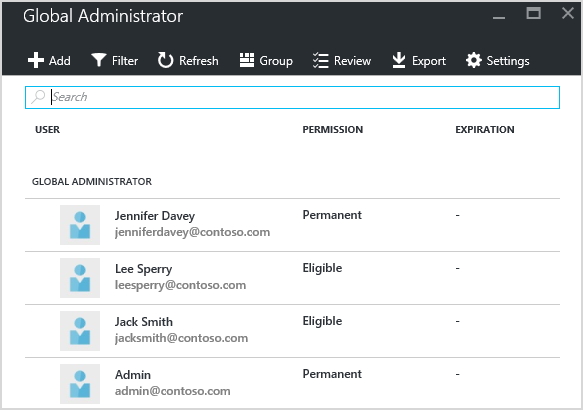

Даже при использовании хороших инструментов обнаружения и реагирования все еще есть риск, что хакер взломает вашу защиту. На случай таких ситуаций вам необходимо свести к минимуму вероятность того, что скомпрометированная учетная запись сможет управлять привилегированной ролью. Azure AD PIM обеспечивает видимость пользователей, которым назначены административные роли, и позволяет устанавливать правила и политики, управляющие этими учетными записями. Определив круг пользователей, которым нужен привилегированный доступ, вы можете удалить ненужных пользователей, а оставшимся поменять статус в разрешениях с постоянных (Permanent) разрешенные (рисунок 3). Пользователь, имеющий право на административный доступ, для выполнения привилегированной задачи должен каждый раз запрашивать доступ. Мы рекомендуем вам включить MFA для всех привилегированных ролей, чтобы вы могли проверить их личность. Также мы рекомендуем вам установить временные ограничения для доступа администратора. Пользователи должны иметь доступ только на протяжении определенного времени, достаточного для выполнения привилегированной задачи. Эти шаги значительно усложнят хакерам доступ к вашим самым ценным данным и ресурсам.

Рисунок 3. Защитите административные роли, установив для пользователей значение «Допущен».

Узнайте больше

Читайте нашу следующую публикацию «Шаг 4. Установка политики условного доступа», где мы рассмотрим дополнительные политики условного доступа, которые вы можете применить к своим личным данным. Они будут гарантировать, что доступ к соответствующим данным и приложениям получат только авторизованные пользователи.