Шаг 2. Управление аутентификацией и обеспечение защиты доступа

active directory, advanced threat protection, exchange online protection, защита ит-инфраструктуры, информационная безопасность, персональные данные

В серии публикаций «Топ 10 действий для защиты вашей среды» описаны основные шаги, которые вы можете предпринять, инвестируя средства в решения для обеспечения безопасности от Microsoft 365. Мы дадим советы относительно таких действий, как настройка управления идентификационными данными с помощью Active Directory, защита от вредоносных программ и многое другое. В этой статье мы объясняем, как настроить единый вход (SSO) в Azure Active Directory (Azure AD) для управления аутентификацией на разных устройствах, облачных и локальных приложениях, и как затем настроить многофакторную аутентификацию (MFA) для аутентификации входа пользователей через мобильное приложение, телефонный звонок или SMS.

Согласование нужд для обеспечения производительности сотрудников и безопасности предприятия начинается с защиты Azure AD. Времена, когда пользователи получали доступ к корпоративным ресурсам через корпоративные устройства с брандмауэром давно остались позади. Ваши сотрудники и партнеры теперь используют для работы сразу несколько устройств и приложений. Они обмениваются документами с другими пользователями через облачные сервисы и электронную почту, а также переключаются в течение дня между личными и рабочими приложениями и устройствами. Это создало массу благоприятных возможностей для изощренных киберпреступников.

Хакеры знают, что пользователи часто используют один и тот же ненадежный пароль для всех своих Azure AD. Особо хитрые киберпреступники применяют несколько тактик для использования этих уязвимостей в своих интересах. Распыление паролей – это метод подстановки распространенных паролей под ряд известных аккаунтов. Взлом с передачей означает, что злоумышленник крадет пароль у одной организации, а затем использует этот пароль для попыток доступа к другим сетям. Фишинговые кампании нацелены на прямую передачу паролей от пользователей к хакерам. В Azure AD интегрирован ряд функций, снижающих вероятность атак этими тремя перечисленными методами.

Учетные данные для доступа в формате адреса электронной почты и пароли – самые уязвимые типы данных. На них приходится 44,3% и 40% атак соответственно.

Источник: Dark Reading. Дата: ноябрь 2017 г.

Упростите для пользователей доступ с помощью единого входа через Azure AD

Большинство нарушений безопасности в организации начинается со взлома учетной записи пользователя. Поэтому защита учетных записей – критически важный приоритет. Если вы управляете гибридной средой, в первую очередь нужно создать единую общую идентификацию для всех ваших пользователей. В качестве основного метода аутентификации мы рекомендуем, по возможности, использовать синхронизацию хэша паролей. Если вы используете службы федерации для аутентификации пользователей, обязательно включите блокировку экстрасети. Вы можете ознакомиться с этими и другими рекомендациями по безопасности гибридной идентификации в первой публикации из этой серии: Шаг 1. Идентификация пользователей: 10 главных мер для защиты вашей среды.

Одно из самых больших преимуществ гибридного развертывания – это возможность настройки единого входа (SSO). Пользователи уже входят в локальные ресурсы, используя известные им логин и пароль. С помощью единого входа через Azure AD они могут использовать один и тот же набор учетных данных для доступа к локальным ресурсам и приложениям Office 365. Затем вы можете еще больше повысить производительность, расширив систему единого входа, включив в нее больше облачных SaaS и локальных приложений через AppProxy. Клиенты, работающие только в облаке, получают те же преимущества в плане производительности, настраивая единый вход в Office 365, Azure AD и облачные приложения, подключенные к Azure AD.

Вы можете использовать План развертывания единого входа как пошаговое руководство, которое поможет вам пройти весь процесс внедрения дополнительных приложений в ваше SSO-решение.

Повышение надежности учетных данных

Учитывая частоту кражи, угадывания или фишинга учетных данных, как облачные, так и гибридные клиенты должны разрешить Azure MFA добавить еще один уровень безопасности для своих учетных записей (рисунок 1). MFA защищает все, что находится в системе идентификации SSO, включая облачные SaaS и локальные приложения, опубликованные с помощью AppProxy. Это значительно снижает риски нарушения безопасности из-за скомпрометированной идентификации.

MFA запрашивает при входе пользователя минимум 2 фактора аутентификации:- что-то, что он знает (обычно это пароль или PIN-код), обладает (например, биометрия) и / или имеет (например, доверенное устройство).

- то-то, что он имеет (надежное устройство, которое нелегко скопировать, например, телефон)

- то, чем пользователь обладает (биометрические данные).

Можете использовать план развертывания MFA в качестве пошагового руководства, которое проведет вас через весь процесс внедрения.

Рисунок 1. MFA работает с условием использования как минимум 2 методов аутентификации.

Одна из причин, почему пользователи выбирают слабые или распространенные пароли – длинные пароли, в которых должны обязательно быть цифры, буквы и специальные символы, трудно запомнить, особенно если их нужно менять каждые несколько месяцев. Microsoft рекомендует отключить эти правила и вместо этого запретить пользователям устанавливать самые распространенные пароли. Гибридным клиентам для включения этой функции необходимо развертывать агентов защиты паролей Azure AD локально. Защита паролем Azure AD запрещает пользователям выбирать распространенные пароли и любые пароли, которые вы сочтете уязвимыми на свое усмотрение. Используя синхронизацию хэшей паролей в качестве основного или резервного метода аутентификации, вы получите доступ к отчету об утечке учетных данных пользователей. В нем будут указаны пары логинов и паролей, которые попали в даркнет.

А еще лучше – полностью отказаться от паролей. Одна из причин, по которой часто крадут пароли – ими можно пользоваться в любой точке мира. С помощью Windows Hello можно настроить аутентификацию устройства через ввод PIN-кода или распознавание биометрических данных, например, используя сканер отпечатков пальцев или распознавание лиц. Такая форма аутентификации проще для пользователей, поскольку им не нужно запоминать сложные пароли, а также более безопасна, поскольку метод аутентификации привязан к устройству. Чтобы взломать вашу сеть, хакеру придется завладеть устройством и биометрическими данными или PIN-кодом.

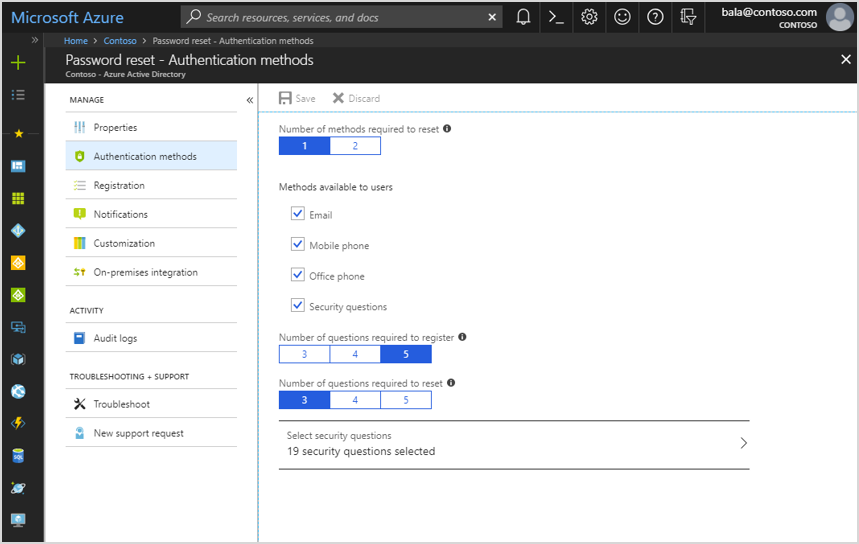

Повышайте продуктивность с помощью портала самообслуживания

Портал самообслуживания Azure позволяет передавать общие задачи пользователям, экономя время на обращение в службы поддержки и не повышая рисков. Самостоятельный сброс пароля (SSPR) Azure AD предлагает пользователям простой способ сбросить пароли или разблокировать учетные записи без вмешательства администратора. Вы также можете предоставить своим пользователям возможность управлять группами с помощью групп безопасности Azure AD и групп Office 365. Благодаря этой функции, известной как самостоятельное управление группами, владельцы групп, которым не назначена административная роль, могут создавать группы и управлять ими, не полагаясь на помощь администраторов для обработки запросов. Разрешая пользователям сбрасывать собственные пароли и управлять группами, вы быстро возвращаете их к продуктивной работе, сокращая расходы на техническую поддержку.

Вы можете использовать план развертывания SSPR в качестве пошагового руководства, которое проведет вас через процесс внедрения.

Можете использовать план развертывания SSPR в качестве пошагового руководства, которое проведет вас через весь процесс внедрения.

В будущих публикациях блога мы опишем дополнительные рекомендации по настройке Azure AD, которые помогут защитить ваши личные данные. Затем мы рассмотрим рекомендуемые передовые методы обеспечения безопасности для защиты ваших приложений, устройств и инфраструктуры.

Узнайте больше

Через несколько недель мы опубликует следующую статью в блоге «Шаг 3. Защита ваших Azure AD». В этом посте мы рассмотрим дополнительные меры защиты, которые вы можете использовать для проверки идентификаций личностей, чтобы гарантированно обеспечить доступ к соответствующим данным и приложениям только авторизованным пользователям.