Шаг 1. Идентификация пользователей: топ 10 действий для защиты вашей среды

active directory, advanced threat protection, exchange online protection, защита ит-инфраструктуры, информационная безопасность, персональные данные

В серии публикаций «Топ 10 действий для защиты вашей среды» описаны основные шаги, которые вы можете предпринять, инвестируя средства в решения для обеспечения безопасности от Microsoft 365. Мы дадим советы относительно таких действий, как настройка управления идентификационными данными с помощью Active Directory, защита от вредоносных программ и многое другое. В этой статье мы объясняем, как создать единое общее Azure AD для локальной и облачной среды с гибридной аутентификацией.

Формирование единой, общей для каждого пользователя идентификации – это основа вашей стратегии кибербезопасности. Если в настоящее время у вас есть локальный след, это означает подключение службы Azure Active Directory (Azure AD) к вашим локальным ресурсам. Есть различные требования и обстоятельства, которые будут влиять на выбор гибридной идентификации и метода аутентификации. Однако независимо от того, выберете ли вы федеративную или облачную аутентификацию, каждый вариант имеет важные последствия для безопасности, которые следует учитывать. В этом блоге вы узнаете наши рекомендации по обеспечению безопасности для каждого гибридного метода идентификации.

Установите в настройках синхронизацию хэшей паролей в качестве основного метода аутентификации, по возможности

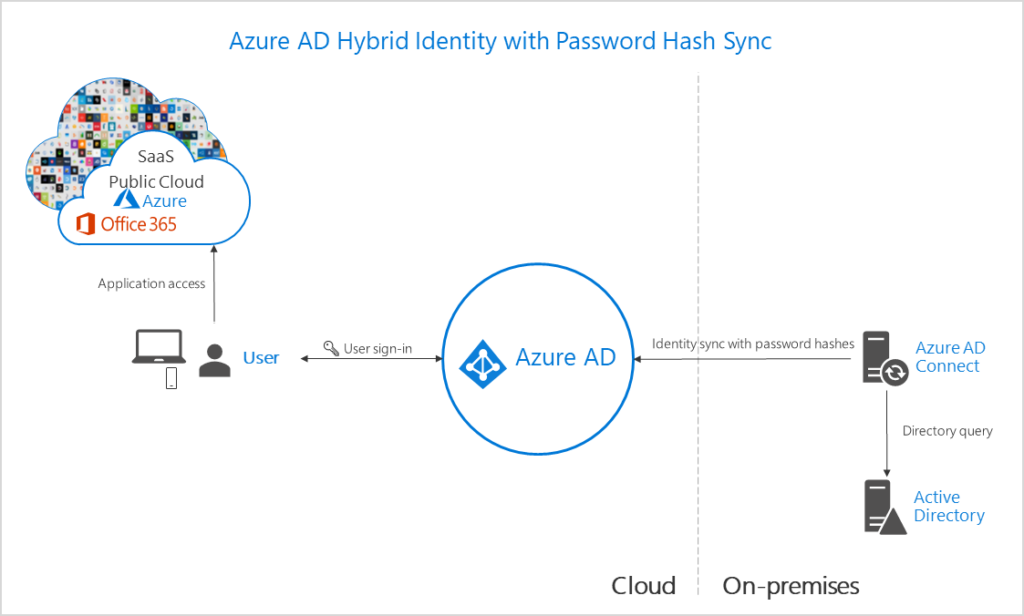

Azure AD Connect позволяет вашим пользователям получать доступ к локальным ресурсам, включая Azure, Office 365 и приложения SaaS, интегрированные в Azure AD, с помощью одних и тех же идентификационных данных. Служба использует вашу локальную Active Directory в качестве центра. Поэтому вы можете настраивать свою собственную политику паролей, а Azure AD Connect дает вам видимость типов приложений и личностей, имеющих доступ к ресурсам вашей компании. Если вы выбираете Azure AD Connect, Microsoft рекомендует включить синхронизацию хэша паролей (рисунок 1) в качестве основного метода аутентификации. Опция синхронизирует хэш пароля в локальной службе Active Directory с Azure AD. Он проходит проверку подлинности в облаке без локальной зависимости, что упрощает процесс развертывания. Это также позволяет вам воспользоваться Azure AD Identity Protection, которая предупредит вас об угрозе, если какие-либо учетные данные пользователей и пароли в вашей организации были проданы в дарквебе.

Рисунок 1. Синхронизация хэша пароля синхронизирует хэш пароля в вашей локальной службе Active Directory с Azure AD.

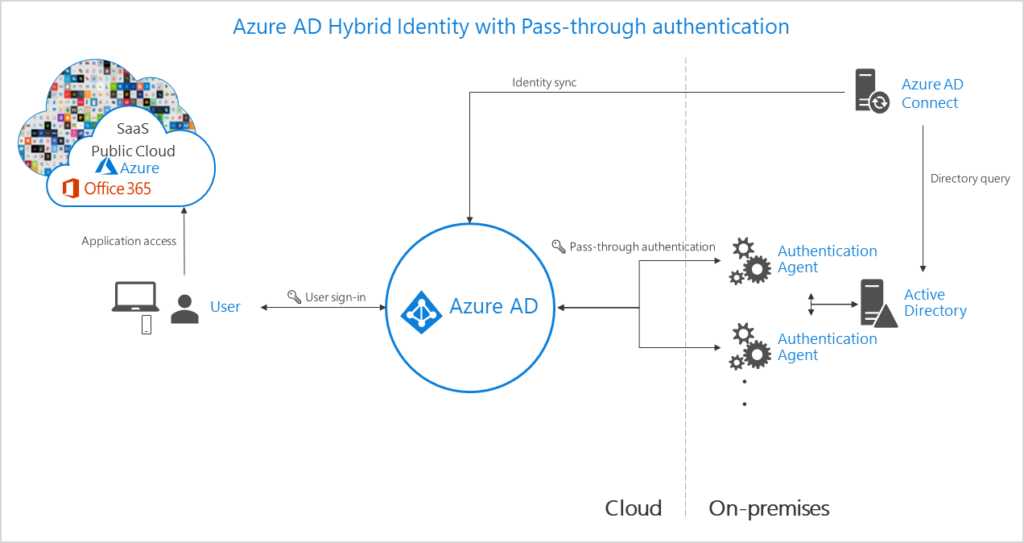

Включение синхронизации хэша паролей в качестве резервной копии во время локальных отключений

Если ваши требования к аутентификации изначально не поддерживаются синхронизацией хэша паролей, в Azure AD Connect доступен и другой вариант – сквозная аутентификация (рисунок 2). Сквозная проверка подлинности обеспечивает простую проверку пароля для служб проверки подлинности Azure AD с помощью программного агента, который работает на одном или нескольких локальных серверах. Поскольку сквозная проверка подлинности зависит от вашей локальной инфраструктуры, если ваша локальная среда выйдет из строя, ваши пользователи могут потерять доступ как к облачным ресурсам, подключенным к Active Directory, так и к локальным ресурсам. Чтобы ограничить время простоя пользователей и снизить производительность, мы рекомендуем настроить синхронизацию хэшей паролей в качестве резервной копии. Это позволяет вашим пользователям входить в систему и получать доступ к облачным ресурсам во время локального сбоя. Это также обеспечивает вам доступ к расширенным функциям безопасности, таким как Azure Directory Identity Protection.

Рисунок 2. Сквозная проверка подлинности обеспечивает простую проверку пароля для служб проверки подлинности Azure AD.

Независимо от того, с какой целью вы внедряете синхронизацию хэша паролей (в качестве основного метода проверки подлинности или в качестве резервного во время локальных отключений) вы можете использовать Active Directory Federation Services (AD FS) для плана развертывания синхронизации хэшей паролей как пошаговое руководство в процессе внедрения.

Внедрите блокировку экстрасети, если вы используете AD FS.

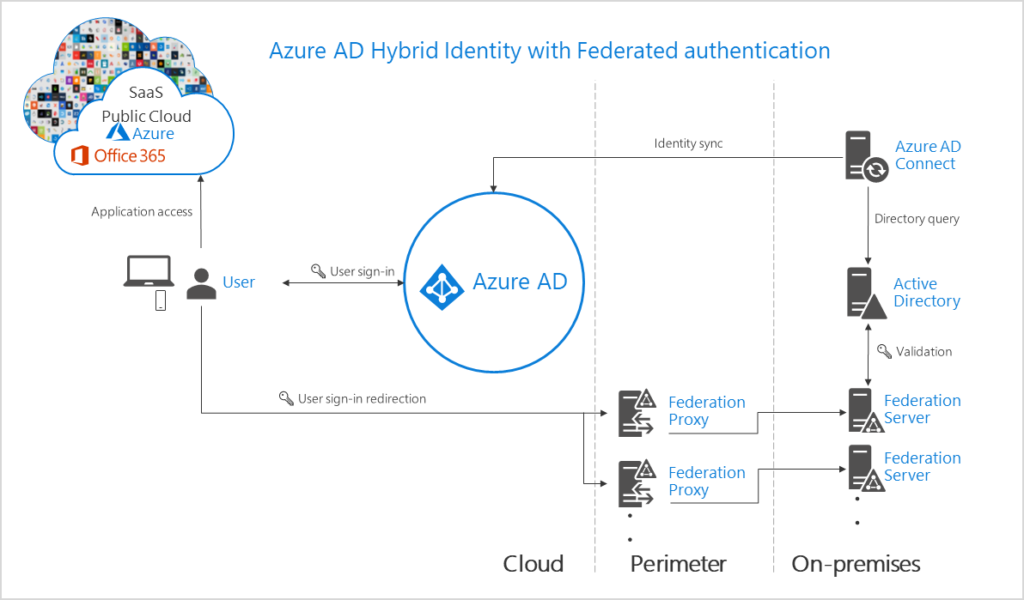

Выбор AD FS будет правильным, если вашей организации нужна локальная проверка подлинности или если вы уже вложили средства в службы федерации (рисунок 3). Службы федерации проверяют подлинность пользователей и подключаются к облаку, используя локальный след, для которого может потребоваться несколько серверов. Чтобы обеспечить максимальную безопасность пользователей и данных, мы рекомендуем два дополнительных шага.

Во-первых, включите синхронизацию хэша паролей в качестве резервного метода проверки подлинности. Так вы получите доступ к Azure AD Identity Protection и максимально сократите простои в работе в случае сбоя. Во-вторых, мы рекомендуем вам внедрить блокировку экстрасети. Блокировка экстрасети защищает от атак методом грубой силы, нацеленных на AD FS, предотвращая при этом блокировку пользователей из Active Directory. Если вы используете AD FS под управлением Windows Server 2016, настройте интеллектуальную блокировку экстрасети. Если AD FS работает в Windows Server 2012 R2 – необходимо включить защиту от блокировки экстрасети.

Рисунок 3. Федеративные службы проверяют подлинность пользователей и подключаются к облаку, используя локальные следы.

Вы можете использовать AD FS для сквозного плана развертывания проверки подлинности как пошаговое руководство, которое поможет вам пройти и завершить процесс внедрения.

Узнайте больше

Через несколько недель мы опубликует следующую статью в блоге «Шаг 2. Управление аутентификацией и обеспечение защиты доступа». В этом посте мы рассмотрим дополнительные меры защиты, которые вы можете использовать для проверки Azure AD, чтобы гарантированно обеспечить доступ к соответствующим данным и приложениям только авторизованным пользователям.