Шаг 7. Обнаружение теневого IT и контроль ваших облачных приложений: топ 10 действий для защиты вашей среды

active directory, advanced threat protection, exchange online protection, защита ит-инфраструктуры, информационная безопасность, персональные данные

В серии публикаций «Топ 10 действий для защиты вашей среды» описаны основные шаги, которые вы можете предпринять, инвестируя средства в решения для обеспечения безопасности от Microsoft 365. В статье «Шаг 7. Обнаружение теневого IT и контроль облачных приложений» вы узнаете, как настроить Microsoft Cloud App Security (MCAS) для идентификации облачных приложений, используемых в вашей организации, а также для доступа и управления ими.

В наше время облачные сервисы существенно повысили продуктивность сотрудников, призывая пользователей внедрять новые облачные приложения и сервисы и усложняя вам задачу и контроля. Microsoft Cloud App Security (MCAS), брокер безопасности доступа к облаку (CASB), помогает наладить контроль теневого IT с помощью специальных инструментов. Они обеспечивают видимость облачных приложений и служб, используемых в вашей организации, оценивают их на предмет риска и предоставляют сложную аналитику. Затем вы можете принять обоснованное решение: установить для обнаруженного приложения определенные санкции или полностью заблокировать.

Ваши пользователи уже используют облако, даже если вы на него еще не перешли

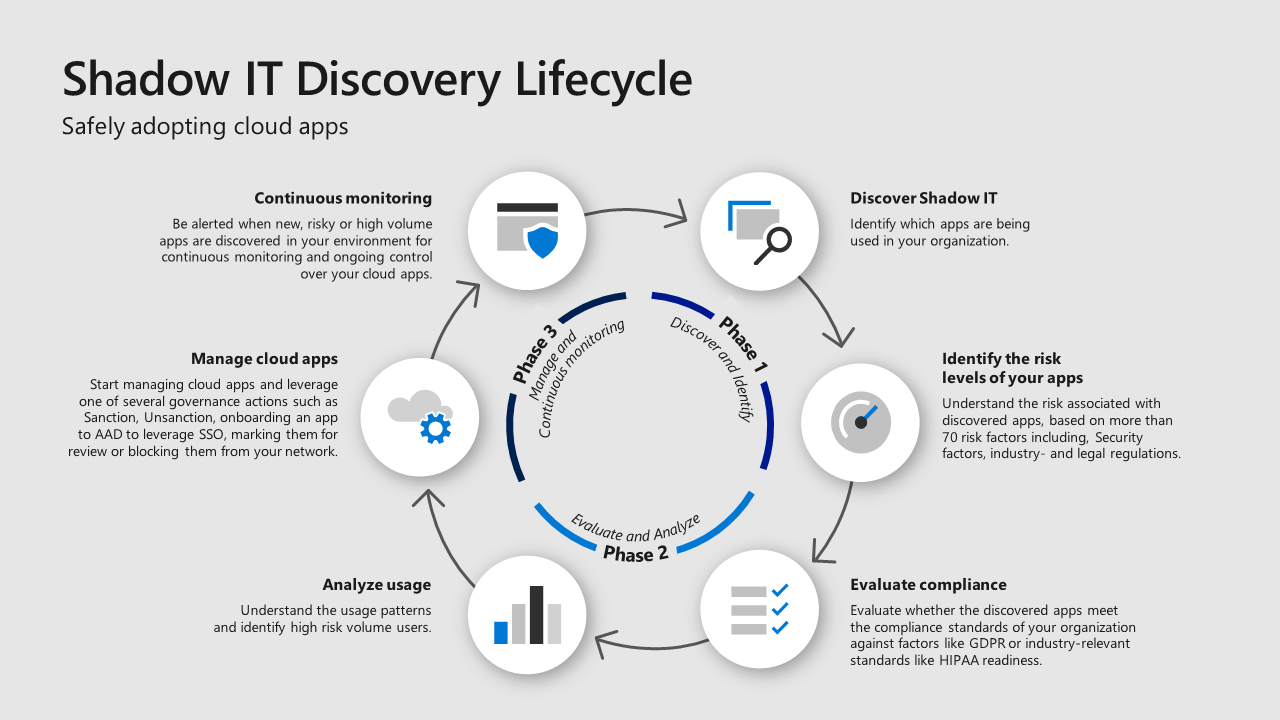

Независимо от того, переходит ли ваша организация на облако, ваши сотрудники, скорее всего, уже им пользуются. Сотрудники крупных компаний пользуются в среднем 1181 облачным приложением, из которых 60% остаются незамеченными для IT-отдела. MCAS помогает обнаруживать эти приложения и сервисы и применять к облачным сервисам подход с точки зрения управления жизненным циклом (рисунок 1).

Мы покажем вам, как настроить постоянную отчетность для поддержания бдительности в отношении облачных сервисов, доступ к которым происходит из вашей сети, а также налаживать рабочие процессы для автоматического управления несанкционированными или недавно обнаруженными приложениями. Затем мы объясним, как расширить возможности мониторинга на управляемых ПК с Windows 10 за пределы корпоративной сети, выполнив интеграцию с Windows Defender Advanced Threat Protection (ATP), теперь Microsoft Defender ATP.

- Выполните развертывание сборщика журналов.

- Расширьте возможности обнаружения за пределы своей сети, включив интеграцию Windows Defender ATP

- Наладьте рабочий процесс для автоматической блокировки несанкционированных приложений.

Рисунок 1. Жизненный цикл управления обнаружением теневого IT

Выполните развертывание сборщика журналов.

Прежде чем включить обнаружение в облаке, вам необходимо настроить портал Microsoft Cloud App Security. Сборщик журналов обеспечивает постоянную видимость из MCAS с непрерывным мониторингом и отчетностью. Благодаря этому можно отслеживать использование облачных приложений в вашей сети. По мере появления новых облачных приложений и сервисов или их более широкого использования в вашей организации MCAS выдает предупреждения, чтобы вы смогли немедленно отреагировать действиями. Для подключения этих возможностей выполните развертывание сборщика журналов на конечных точках сети и настройте автоматическую непрерывную загрузку журналов в MCAS.

Расширьте возможности обнаружения за пределы вашей сети с помощью Windows Defender ATP

MCAS уникальным образом интегрируется с Windows Defender ATP, предоставляя вам мощные инструменты для обнаружения облачных приложений с доступом из управляемых компьютеров Windows 10 в любой сети. Интеграция активируется одним щелчком мыши в Windows Defender Security Center. После включения Windows Defender ATP сразу же начинает отправлять данные журнала в MCAS и предоставляет мощный машинно-ориентированный обзор данных обнаружения. При обнаружении подозрительного трафик с машины, вы можете легко переключаться между службами и продолжить более глубокое изучение машины в Windows Security Center. Мы рекомендуем вам включить интеграцию сборщиков журналов с Windows Defender ATP для наиболее видения ситуации с облачными приложениями, которые используются в вашей организации.

Посмотрите видео о том, как Cloud App Security интегрируется с Windows Defender ATP:

https://youtu.be/kKLhYTxnMvM

Наладьте рабочий процесс для автоматической блокировки несанкционированных приложений

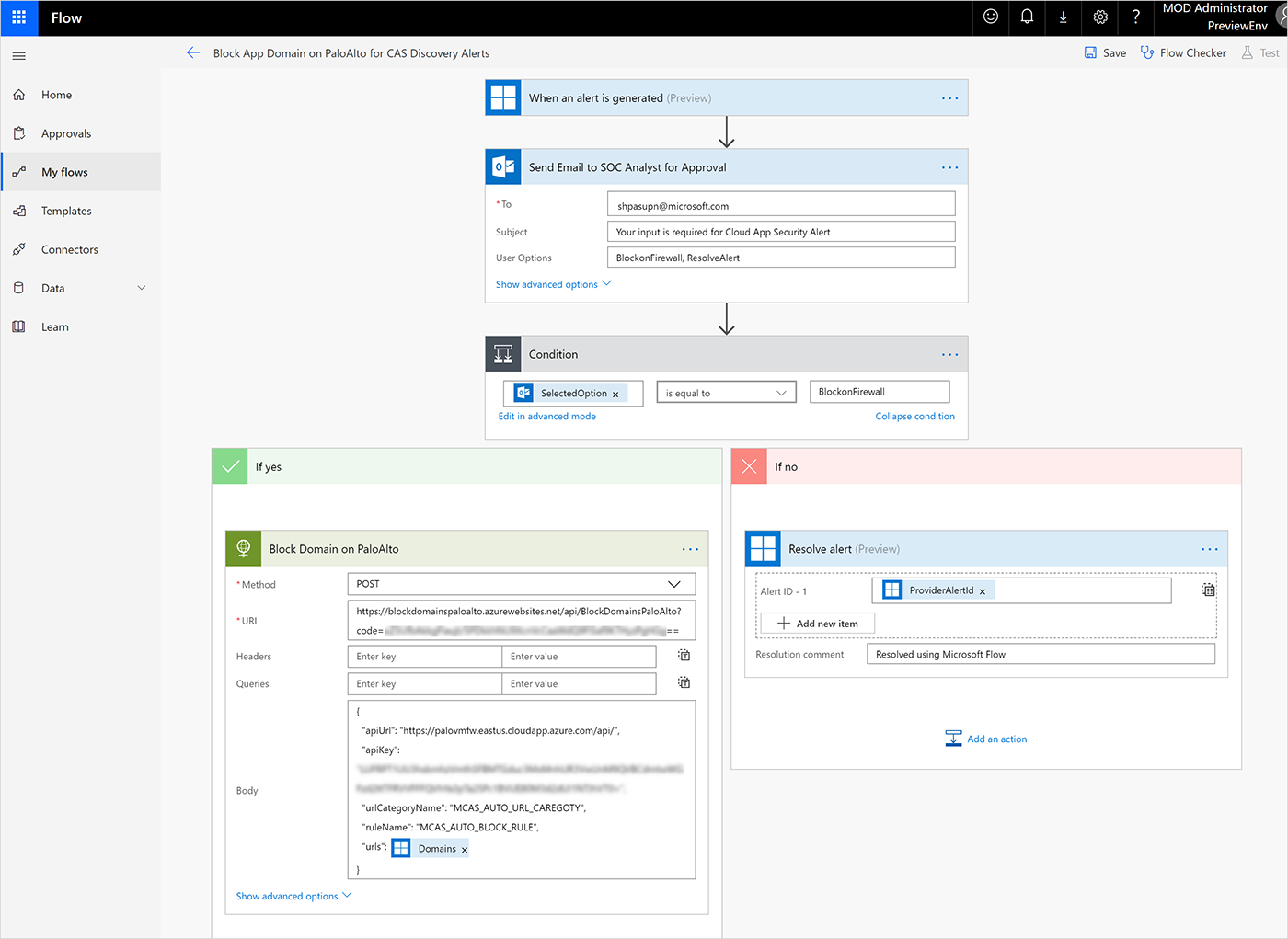

MCAS интегрируется с Microsoft Flow для централизованной автоматизации предупреждений и оркестровки настраиваемых рабочих процессов. Это позволяет использовать экосистему соединителей в Microsoft Flow для создания сценариев, которые работают с выбранными вами системами, и обеспечивает автоматическую сортировку предупреждений. Благодаря возможностям обнаружения Microsoft Cloud App Security происходит обнаружение приложений, которые не соответствуют рекомендациям, установленным организацией, с намерением заблокировать доступ в будущем. Когда MCAS генерирует оповещение об обнаружении такого приложения, ваша организация может создать сценарий для автоматического выполнения блокировки нежелательных доменов приложений на брандмауэре.

Например, на рисунке 2 мы используем соединитель HTTP и пользовательский код с API брандмауэра:

Рисунок 2. Создайте настраиваемый рабочий процесс для автоматической блокировки несанкционированных приложений на вашем брандмауэре.

Используйте данные Cloud Discovery

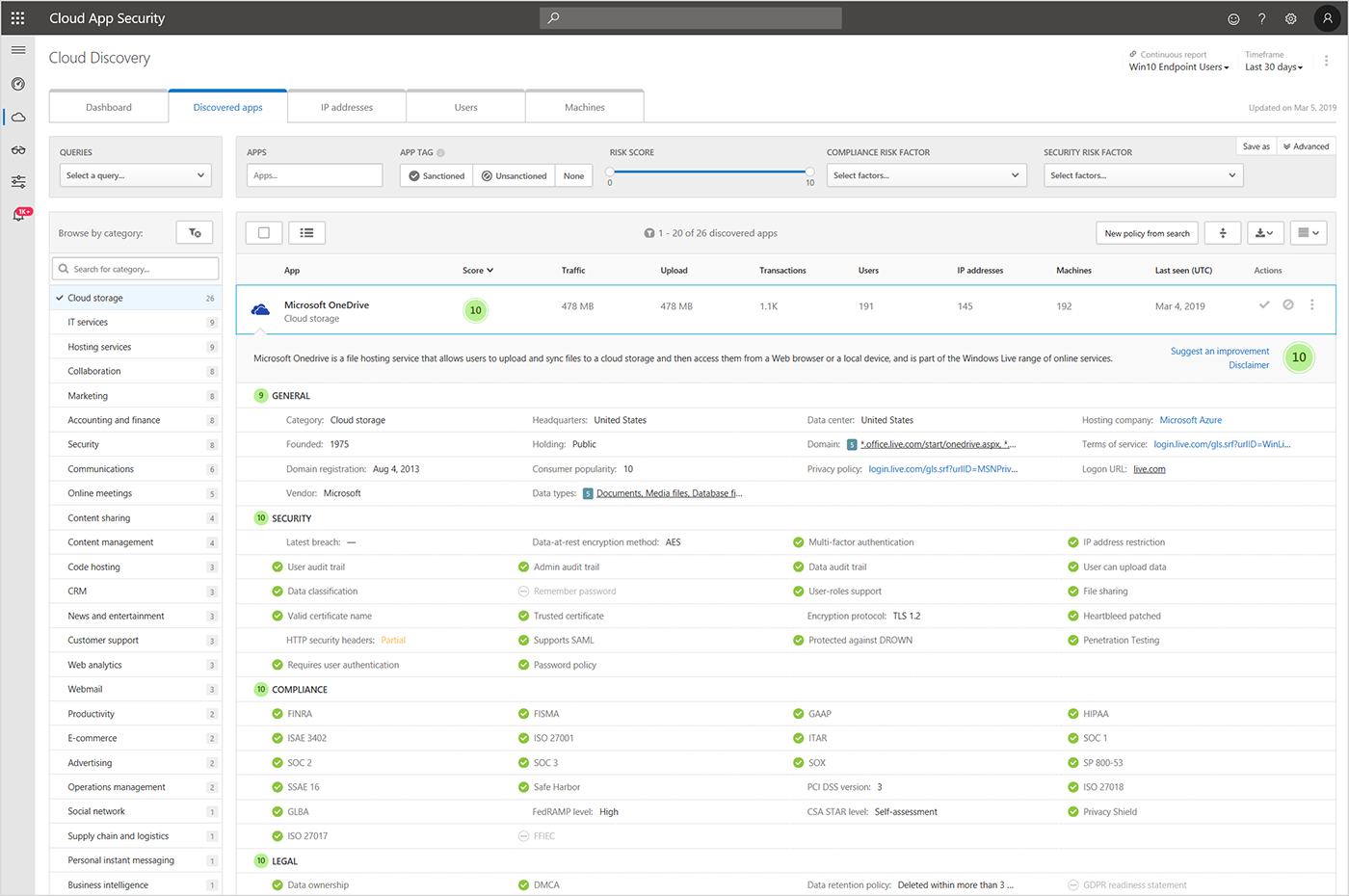

После настройки MCAS для сбора данных вы можете просматривать эти данные на панели управления Cloud Discovery. Панель управления Cloud Discovery предоставляет краткий обзор используемых приложений, их уровней риска и ваших открытых предупреждений (рисунок 3). Панель мониторинга настраивается в соответствии с потребностями вашей организации, например, определение основных пользователей или отказ от шумных приложений.

Рисунок 3. Панель управления Cloud Discovery предоставляет краткий обзор используемых приложений, их уровней риска и ваших открытых предупреждений.

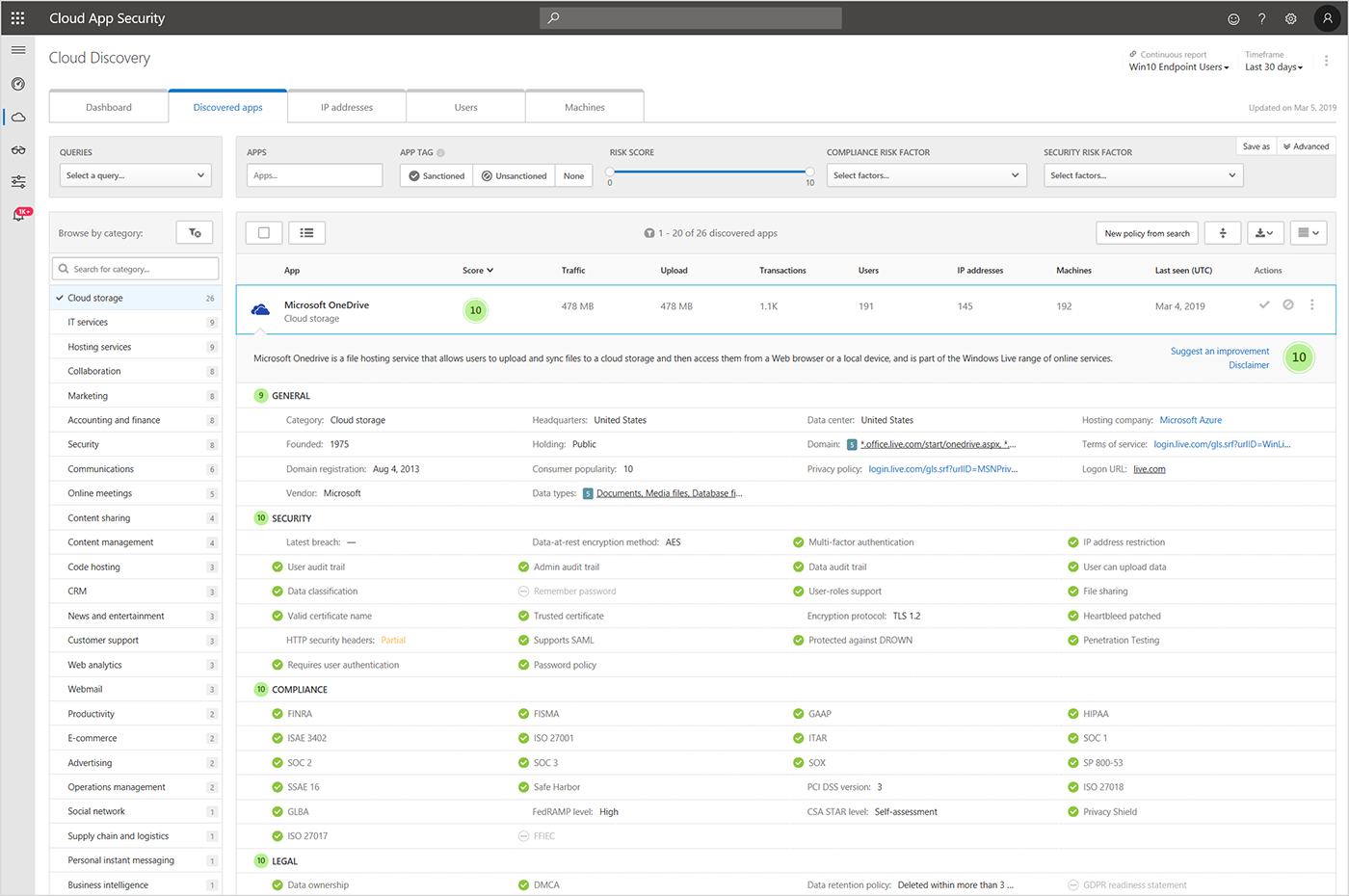

Отсюда вы также можете перейти к обнаруженным приложениям, IP-адресам, пользователям и машинам, чтобы понять, какие приложения используются в вашей организации. Данные и анализ рисков помогут решить, какие приложения вы желаете разрешить в своей организации, а какие -заблокируете (рисунок 4).

Рисунок 4. Подробное описание с детальным обзором использования и факторов риска приложения.

Узнайте больше

Читайте нашу следующую публикацию «Шаг 8. Защита ваших документов и электронной почты», где мы обсудим, как обнаруживать, классифицировать и маркировать информацию с помощью Azure Information Protection, а также как защитить почтовые ящики, онлайн-хранилище и приложения с помощью Office 365 Advanced Threat Protection.