Шаг 8. Защитите ваши документы и электронную почту: топ 10 действий для защиты вашей среды

active directory, advanced threat protection, exchange online protection, защита ит-инфраструктуры, информационная безопасность, персональные данные

В серии публикаций «Топ 10 действий для защиты вашей среды» описаны основные шаги, которые вы можете предпринять, инвестируя средства в решения для обеспечения безопасности от Microsoft 365. В статье «Шаг 8. Обеспечение защиты ваших документов и электронной почты» вы узнаете, как развернуть Azure Information Protection, как использовать Office 365 Advanced Threat Protection (ATP) и Exchange Online Protection для защиты ваших документов и электронной почты.

Когда дело доходит до документов и электронной почты, следует учитывать два типа рисков. Первый риск связан с передачей конфиденциальной информации, часто непреднамеренно, другим лицам, которые не должны иметь к ней доступ внутри или за пределами вашей компании. Во-вторых, сотрудники вашей организации могут кликать на ссылки в фишинговых письмах, выдавая злоумышленникам свои учетные данные или открывая вложения, через которые распространяется вредоносное ПО. В этой статье рассматриваются способы защиты вашей компании от обоих типов рисков.

Azure Information Protection, которая является частью Microsoft Information Protection, помогает защитить вашу конфиденциальную информацию, где бы она ни хранилась или куда бы не перемещалась. Чтобы настроить Azure Information Protection, вам необходимо определить, где находится ваша конфиденциальная информация, классифицировать ее и сделать метки в зависимости от степени конфиденциальности, применить параметры защиты на основе политик, чтобы управлять доступом к информации и ее совместным использованием, а также постоянно отслеживать общий ландшафт конфиденциальных данных. Затем Office 365 Advanced Threat Protection (ATP) и Exchange Online Protection помогут вам защитить ваши почтовые ящики, файлы, онлайн-хранилище и приложения от сложных атак в режиме реального времени через настройки политик защиты от фишинга, включения безопасных ссылок (Safe Links) и настройки безопасных вложений (Safe Attachments).

Развертывание Azure Information Protection для защиты конфиденциальных документов и электронной почты.

В вашей организации сотни или тысячи пользователей могут создавать и обмениваться документами, а также ежедневно отправлять электронные письма. В большинстве файлов, возможно, не будет содержаться никакой конфиденциальной информации, однако те документы, в которых есть личная идентификационная информация, финансовые данные, сведения о здоровье или конфиденциальная информацию компании, могут подвергаться риску, а их кража нанесет вам серьезный репутационный, финансовый или юридический ущерб.

Вы можете защитить свои важные документы и электронную почту, установив правильные политики и элементы управления на период всего жизненного цикла защиты информации:

- Обнаружение: выявляйте конфиденциальные данные в приложениях и репозиториях.

- Классификация и маркировка: классифицируйте данные и применяйте метки в зависимости от уровня конфиденциальности.

- Защита: выполняйте действия по защите на основе политик, включая шифрование и ограничение доступа.

- Мониторинг и устранение неисправностей: получайте предупреждения, в которых отмечаются потенциальные проблемы или опасное поведение, и принимайте меры.

Вы можете загрузить Azure Information Protection – руководство по ускорению развертывания с более подробным описанием этих этапов и уроками от нашей группы инженеров. Читайте подробный обзор основных концепций и ресурсов.

Обнаружение

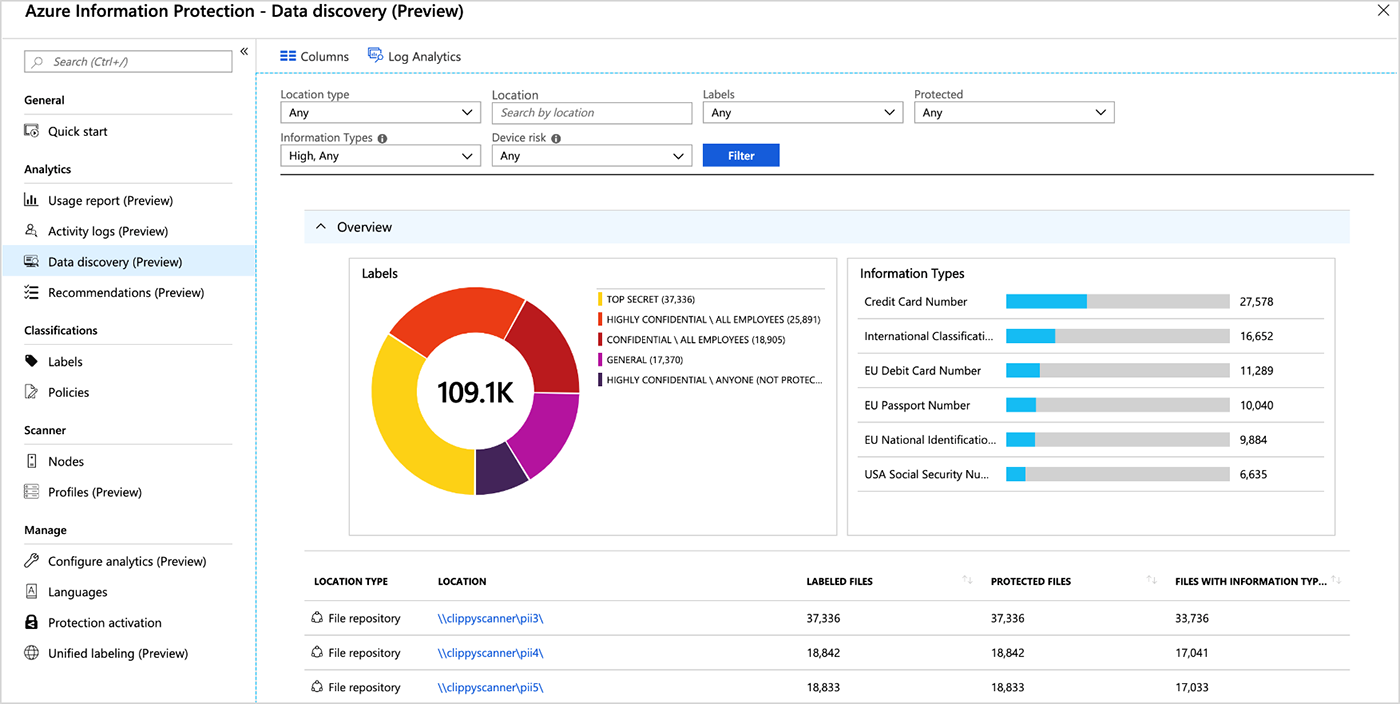

В данном подходе первый этап – это открытие. В процессе обнаружения вы получаете общее видение данных, существующих в вашей среде в настоящее время. Чтобы обнаружить данные на локальных файловых серверах, запустите сканер Azure Information Protection в режиме обнаружения. Он выдаст отчет с категоризацией данных, которые уже были помечены, и типы конфиденциальной информации, обнаруженные Azure Information Protection (рисунок 1).

Рисунок 1. Отчет сканера Azure Information Protection позволяет просматривать общий объем и распределение файлов с метками, а также типы обнаруженных конфиденциальных данных.

Как ранее обсуждалось в публикации «Шаг 7. Обнаружение теневого IT и контроль ваших облачных приложений», вы можете использовать Microsoft Cloud App Security для сканирования файлов в облачных репозиториях с целью обнаружения конфиденциальной информации. После того, как вы проверили данные в своих облачных и локальных репозиториях, вы переходите к этапу классификации и маркировки.

Классификация и присвоение меток

Классификация определяет конфиденциальность документа или электронного письма на основе его содержимого, а маркировка – это присвоение (автоматически или вручную) метки конфиденциальности, например, «Очень конфиденциально». Azure Information Protection предоставляет новым клиентам рекомендованную таксономию меток по умолчанию, которую можно подстроить под нужды вашей организации. Мы также предоставляем онлайн-пример нашей действующей сейчас таксономии, разработанной Microsoft за годы тестирования. Эту таксономию мы рекомендуем использовать тем организациям, в которых еще нет собственной. Если у вашей организации есть собственная таксономия или вы планируете ее создать, вы сможете легко изменить или подстроить имена меток по умолчанию в Azure Information Protection. Важно не усложнять вашу таксономию, поэтому ознакомьтесь с Azure Information Protection – руководством по развертыванию, которое поможет разработать свою собственную таксономию.

Метки на файлах сохраняются, даже когда файлы используются для общего доступа или перемещаются. Следовательно, перемещаемые документы остаются под защитой. Существует четыре способа присвоения меток:

- Применение вручную пользователями.

- Автоматическое применение меток по умолчанию ко всем новым документам.

- Рекомендации меток на основе обнаруженных данных.

- Присвоение меток автоматически на основе заранее заданной классификации и политик.

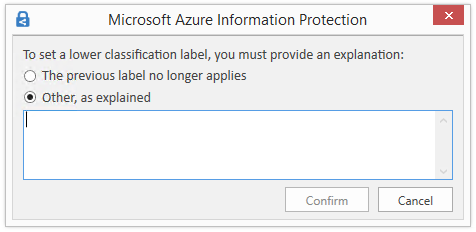

Если вы хотите, чтобы пользователи присваивали метки файлам вручную, вы можете упростить им задачу, автоматически применив метку по умолчанию ко всем новым документам. В нашей таксономии это будет метка «общие» (General). Метка по умолчанию «общие», которая не предусматривает шифрование, означает, что любой желающий может просматривать и редактировать документ, что может быть разумным базовым обозначением для множества документов в вашей организации. Когда пользователи имеют дело с более конфиденциальными данными, им следует подумать о применении метки более высокой степенью важности, например, «конфиденциально». Мы рекомендуем вам включить параметр политики Azure Information Protection, который требует от пользователей обосновать и объяснить причины, по которым они снижают уровень классификации или вовсе удаляют метку (рисунок 2).

Рисунок 2. Вы можете потребовать от пользователей обоснования действий, если они понижают классификационную метку.

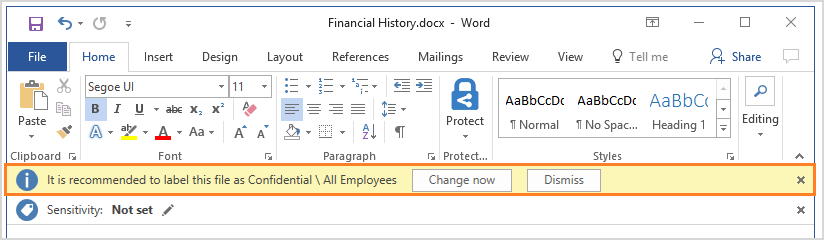

Включите рекомендуемые метки в Azure Information Protection, чтобы пользователи получили рекомендации для маркировки документов на основе содержимого (рисунок 3). Эти рекомендации создаются на определенных вами условиях. Например, если Azure Information Protection обнаруживает номера кредитных карт в документе, вы можете определить политики, которые рекомендуют пользователю применить к нему метку «конфиденциально».

Рисунок 3. Azure Information Protection можно настроить так, чтобы он рекомендовал метки на основе информации, обнаруженной в документе.

Вы также можете определить условия, при которых соответствующая метка будет применяться автоматически без участия пользователя, а также настроить сканер Azure Information Protection и Microsoft Cloud App Security для сканирования, классификации и маркировки документов, уже сохраненных локально и в облачные репозитории соответственно.

Защита

Существует целый ряд мер по обеспечению защиты с использованием меток конфиденциальности, которые можно применить к документам и электронным письмам, в том числе: шифрование, ограничение прав или визуальная маркировка (например, верхних или нижних колонтитулов). Чтобы зашифровать файлы с применением классификационной метки, вам необходимо настроить права использования в зависимости от роли. В Azure Information Protection есть следующие предопределенные роли:

- Зритель: пользователям разрешается только просматривать данные и больше ничего.

- Рецензент: пользователям разрешается редактировать данные, но нельзя копировать информацию или изменять применяемую защиту.

- Соавтор: пользователям разрешается редактировать данные и копировать информацию, но нельзя изменять установленные параметры защиты.

- Совладелец: пользователям открыт полный доступ (Full Control), что разрешает копировать, изменять / удалять защиту и изменять метку Azure Information Protection.

Вам нужно будет определить тип действующей защиты тип пользователей, которым будет разрешен доступ к определенным видам контента. Мы рекомендуем использовать дополнительные метки для определения аудитории контента и прав использования для этой аудитории. В руководстве по ускорению развертывания Azure Information Protection вся концепция описана более детально, с советами по применению в вашей организации.

Мониторинг и исправление

Azure Information Protection Analytics предоставляет инструменты для анализа состояния вашей конфиденциальной информации. В том числе показан весь объем помеченных и защищенных файлов и сообщений электронной почты, через какие приложения присваиваются метки, расположение конфиденциальных файлов и тип обнаруженных данных ( Рисунок 4). Мы рекомендуем использовать панели мониторинга Azure Information Protection Analytics для просмотра подробных сведений о действиях по защите информации. Здесь представлены обширные данные об использовании и активности, но нужно потратиться на подписку Azure за дополнительную плату в зависимости от использования.

С помощью данных в отчетах вы сможете усовершенствовать действующую политику для маркировки и обеспечения защиты документов, а также выявить потенциально опасное поведение или чрезмерную открытость для общего доступа. Планируйте регулярный пересмотр своих политик Azure Information Protection, чтобы оптимизировать их под ваших пользователей и потребности в хранении данных.

Развертывание Office 365 ATP

Злоумышленники продолжают использовать электронную почту как основной метод первичного доступа к вашей организации. Фишинговые и вредоносные кампании стали еще более изощренными. Выросли риски того, что один или несколько ваших пользователей случайно предоставят свои учетные данные или кликнут на вложение, открывающее для хакеров доступ к данным компании. Настройте Office 365 ATP для защиты от сложных атак, таких как фишинг и вредоносное ПО нулевого дня.

Рисунок 4: Панель управления обнаружением данных предоставляет информацию о местонахождении конфиденциальных данных в вашей организации.

Для начала вам необходимо настроить следующие правила:

- Антифишинг

- Безопасные ссылки

- Безопасные вложения

Антифишинговые политики

Когда вы включаете защиту от фишинга в Office 365 ATP, к каждому входящему сообщению применяются модели машинного обучения, обученные обнаружению фишинговых сообщений. Антифишинговые политики предназначены для защиты от поддельной электронной почты, попыток хакеров выдать себя за других пользователей и от взлома учетных записей электронной почты. Кроме того, Office 365 ATP изучает, как каждый отдельный пользователь общается с другими пользователями внутри и за пределами организации, и строит карту этих отношений. Эта карта позволяет Office 365 ATP понять более детально изучить информацию, чтобы гарантировать подлинность сообщений от пользователей. Анти-фишинговые политики можно добавлять, редактировать и удалять в Office 365 Security & Compliance Center. В каждой организации в Office 365 установлена политика защиты от фишинга по умолчанию, которая применяется ко всем пользователям. Вы можете создавать настраиваемые политики защиты от фишинга, применимые к определенным пользователям, группам или доменам в вашей организации.

Политики безопасных ссылок

Когда пользователь кликает на ссылку в электронном письме или документе, Office 365 ATP Safe Links сканирует веб-сайт или анализирует репутацию ссылки и определяет, безопасна ли она или несет угрозу. В зависимости от настроек ATP Safe Links, ссылка будет открываться, пользователь получит предупреждение либо доступ к ссылке будет заблокирован.

Политика безопасных вложений

Office 365 ATP Safe Attachments сканирует вложения и файлы электронной почты в SharePoint Online, OneDrive for Business и Microsoft Teams, чтобы проверить, могут ли они быть вредоносными. Выявленный вредоносный файл блокируется, заменяется или доставляется в соответствии с настроенными политиками ATP Safe Attachments.

Политики ATP Safe Attachments можно настроить на:

- Блокировку электронных писем с вредоносными вложениями.

- Мгновенную доставку сообщений, пока вложение сканируется в фоновом режиме.

- Удаление обнаруженных вредоносных программ из электронных писем и уведомление пользователя.

Ознакомьтесь с нашими лучшими практиками по настройке Exchange Online Protection и получите дополнительные рекомендации по защите ваших пользователей от нежелательных электронных писем.

Узнайте больше

Читайте нашу следующую публикацию «Шаг 9. Защита вашей ОС», где предложены рекомендации по настройке Windows Defender Advanced Threat Protection для блокировки новых и возникающих угроз в Windows 10.