Развертывание и управление Cloud App Security в Office 365

cloud security, microsoft 365, office 365, tenant security

Прежде чем погрузиться в процесс реализации безопасности облачных приложений или управления ними, давайте поговорим о Cloud App Security в целом: что это такое и зачем это нужно? Это облачное решение от Microsoft, которое предоставляет информацию о подозрительных действиях ваших пользователей.

Вы можете генерировать сообщения электронной почты с другими пользователями и вносить некоторые коррективы на случай предупреждений системы безопасности в результате действий пользователя. Cloud App Security – это обязательное условие для безопасной работы, если вы ищите облачное приложение Office 365, чтобы защитить ваши данные и получить представление о ваших решениях безопасности, поскольку вам нужны такие решения, как брандмауэр или IPS. Последние не могут дать вам представление о том, что пользователи делают в облаке, как они получают доступ к данным или как они ими делятся с посторонними лицами вне компании.

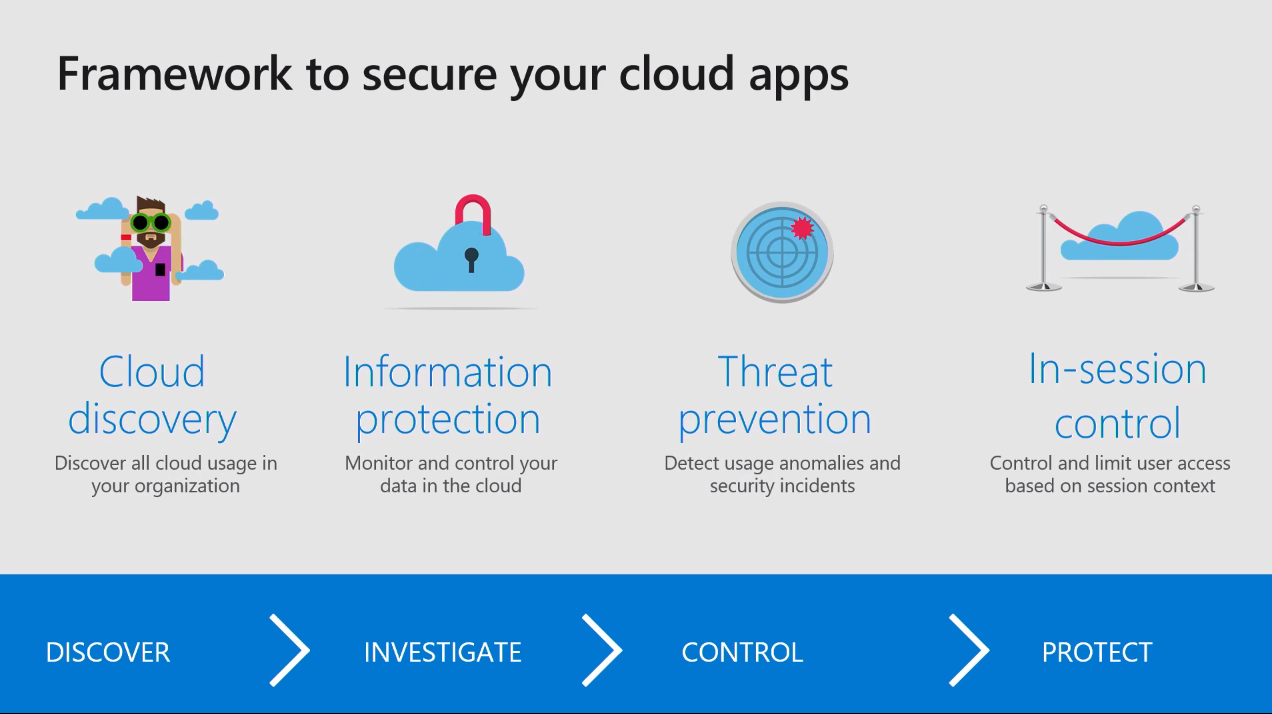

Cloud App Security – это готовая платформа, которая дает вам понимание действий пользователя. Вы можете получить представление о действиях сотрудников, изучив свою сеть. Можно обнаруживать активность, загружая на сервер данные своих конечных пользователей, журналы брандмауэра или журналы активности пользователей. Один из вариантов реализации – разовая загрузка с получением отчета на снимке, где будет показано использование вашими сотрудниками утвержденных или неутвержденный приложений.

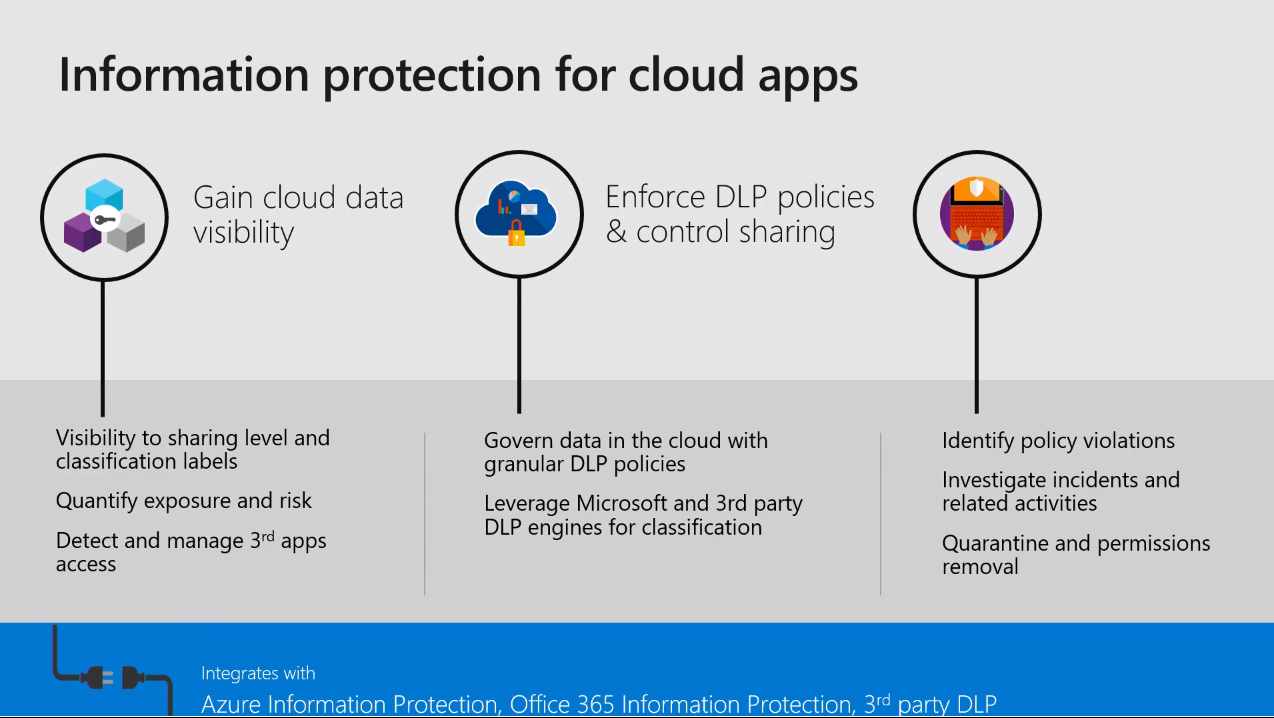

Теперь у вас есть инструмент защиты информации, на основе которого вы можете использовать политики DLP в Office 365 или политики защиты информации Azure. После этого можно применить политики обработки ваших данных в Office 365, в том числе возможность шифровать данные в облаке или блокировать доступ на основе политик DLP.

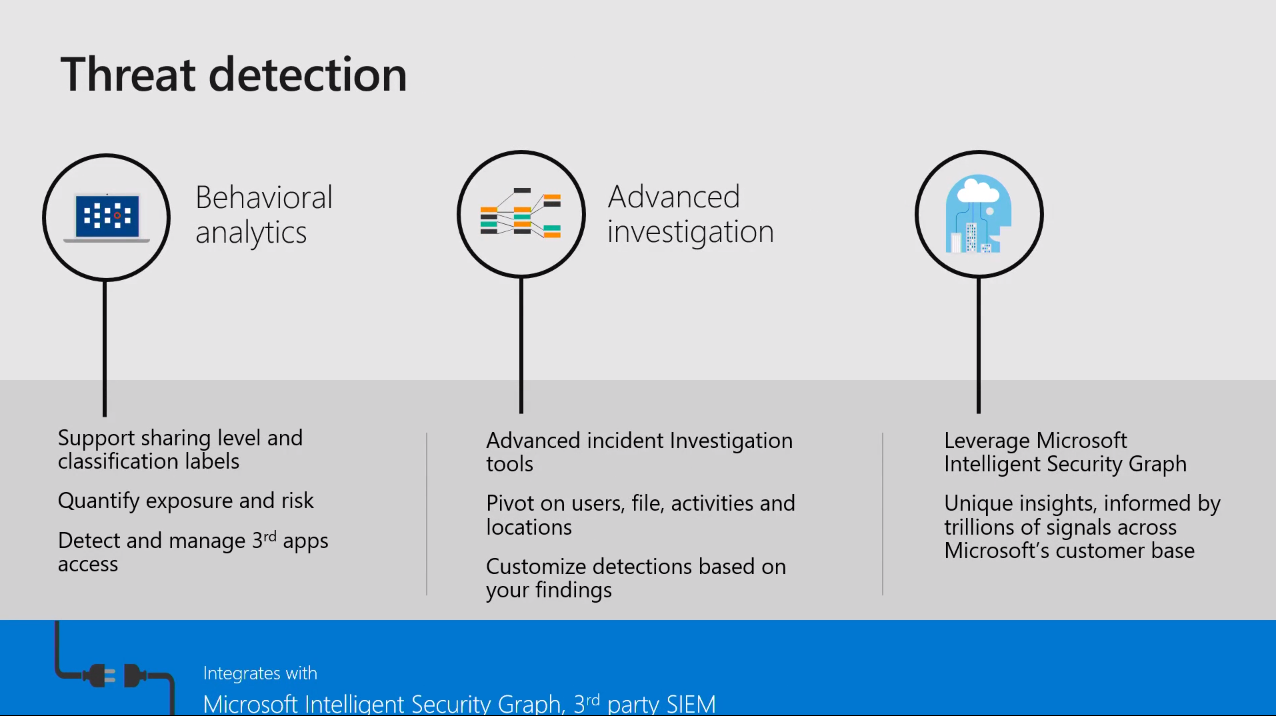

Третий этап – предотвращение угроз (Threat Prevention), когда вы фактически определяете действия в зависимости от поведения пользователей и решаете, какими будут меры предупреждения при таких действиях. Например, если пользователи пытаются загрузить данные с нерабочего устройства, какие действия следует предпринять, чтобы они не смогли загружать данные. Вы можете заблокировать учетные записи таких пользователей, инициировать повторный вход в приложение или выполнить процедуры безопасности, применимые в компании.

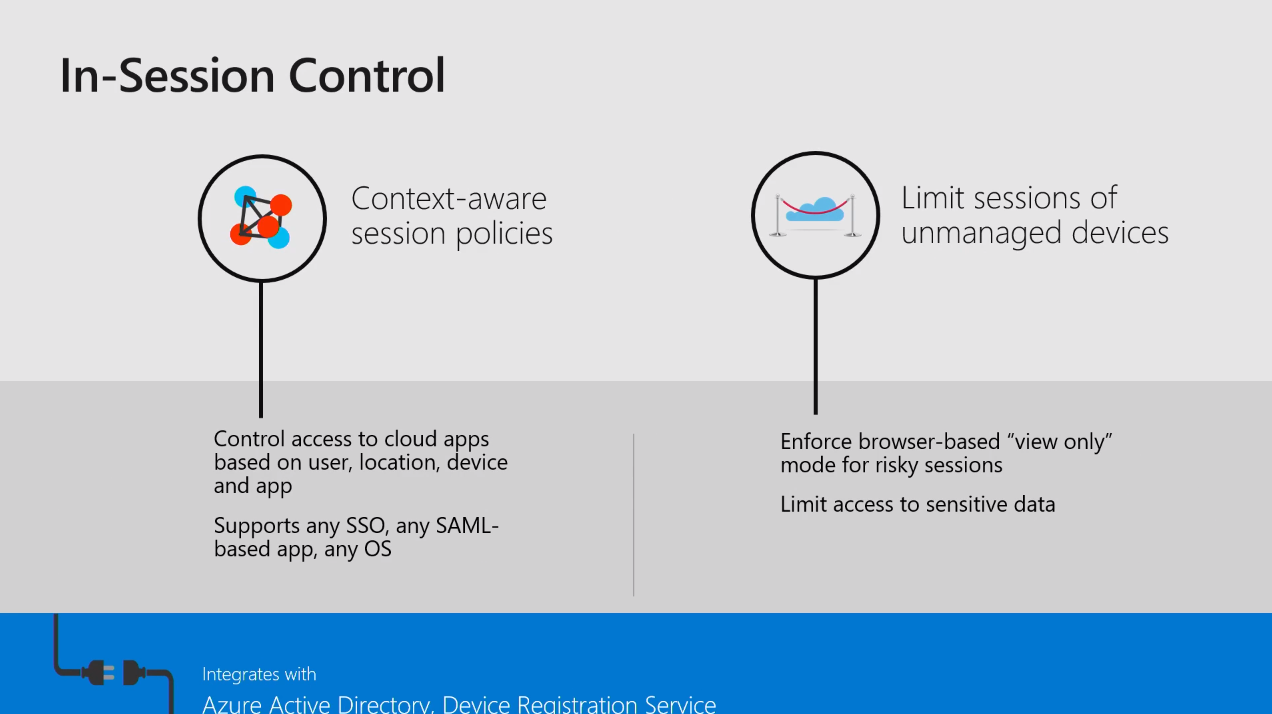

И последний этап – контроль во время сессии. Это новая функция в приложении, которая появилась в 2019 году. Это контроль во время сессии, когда пользователи должны выполнить определенные действия, если они пытаются что-то сделать в этих приложениях. Например, если я пытаюсь поделиться своими данными через OneDrive для бизнеса с другими лицами вне компании, вы можете назначить инспекционный контроль, чтобы все процессы регламентировались политиками компании, и чтобы я не мог делиться своими данными с третьими лицами.

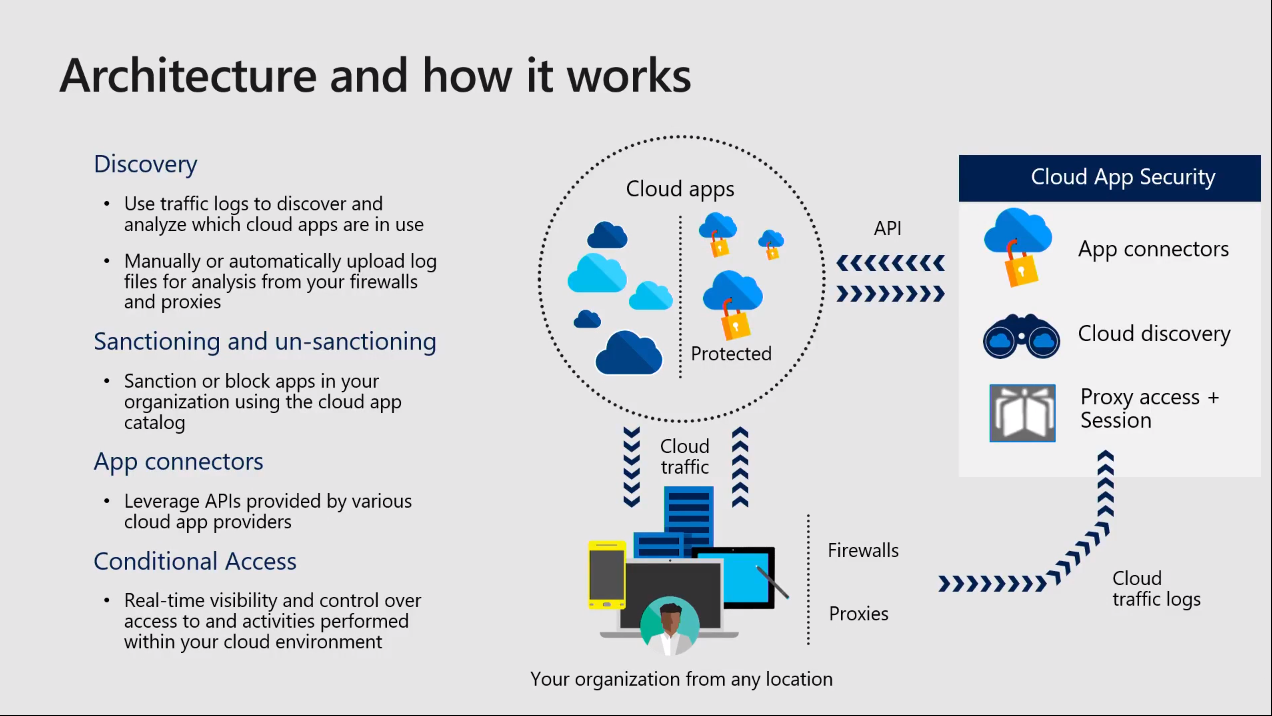

На самом первом этапе обеспечения безопасности облачных приложений архитектура Cloud App Security и суть его работы в том, что у вас действительно появляется компонент обнаружения, с помощью которого вы можете фактически отслеживать свою сеть, просматривая разрешенные и неутвержденные приложения. Вы можете получить конкретный отчет, загрузив журналы брандмауэра, либо разовый отчет в виде снимка, или выбрать следующий шаг – выполнить автоматические настройки журналов, чтобы журналы сами загружались в систему безопасности облачного приложения.

Мы настоятельно рекомендуем вам использовать автоматическую загрузку журналов брандмауэра в систему безопасности облачного приложения Office 365, чтобы вы могли непрерывно получать отчеты о действиях вашего конечного пользователя, а также информацию в вашей локальной сети.

Когда вы получите общую информацию для понимания, вы сможете перейти ко второму этапу: определение утвержденных и неутвержденных приложений. Согласно одному из недавних опросов, более 80% сотрудников признали, что для выполнения своих повседневных задач в общей инфраструктуре ПО они пользуются неутвержденными приложениями. Это означает, что около 80% пользователей вашей компании находятся в зоне риска. Они запускают неутвержденные приложения и с их помощью выполняют свои повседневные рабочие задачи. Это может стать причиной возникновения проблем с утечкой данных как у вас, так и у другой защищенной компании.

Следующий этап – коннектор приложений (App connector). В рамках Cloud App Security коннектор приложений использует API-интерфейсы на внутреннем интерфейсе, чтобы обеспечить интеграцию ваших сторонних приложений. Так вы сможете понять, как работает отдел продаж, или, если вы используете CRM либо сторонние приложения SaaS, вы можете интегрировать их с API с целью получения информации о действиях пользователей в сторонних приложениях.

Далее следует условный доступ (Conditional Access). Он также работает в рамках Azure Active Directory, где вы действительно можете применять политики условного доступа в отношении конечных пользователей. Этим вы обеспечите безопасность облачных приложений с учетом их действий. Вы можете повторно назначать пользователей или блокировать им доступ в зависимости от их действий. Еще один элемент Cloud App Security – контроль на основе политик компании (Policy-Based control), где вы можете контролировать конечных пользователей, когда они пытаются получить доступ к приложениям из определенного приложения неконтролируемой платформы. Вы можете применять рычаги контроля действий на основе пользовательских политик и ограничить сотрудника в его действиях на неутвержденном устройстве в отличие от разрешенных в организации устройств. Все это определяется политиками безопасности облачных приложений компании.

Для полного развертывания Cloud App Security нужно выполнить 4 основных шага. Для начала, нужно создать пробный тенант либо Cloud App Security может входить в пакет ПО согласно лицензии E5. Или, как вариант, вы можете просто подписаться на пробный тенант.

После настройки пробной версии тенанта вы сможете автоматически загружать журналы сетевого брандмауэра или загружать журналы вручную. Опять же, мы настоятельно рекомендуем вам настроить автоматическую загрузку журналов. Это можно сделать непосредственно через брандмауэры, либо у вас может быть локальный сервер, где сохраняются журналы со всех ваших устройств, и затем вы загружаете эти журналы в систему Cloud App Security в Office 365. Далее, когда вы загрузите журналы, вам нужно будет подключить ваши утвержденные приложения и заблокировать доступ к другим, неутвержденными приложениям.

У команды аналитиков Microsoft есть перечень из более 30 000 приложений, которые ранжируются согласно их требованиям к регулярности и мерам безопасности в отношении риска и не только.

Последнее – это настройка самих политик. По умолчанию, при включении Cloud App Security действует 10 изначально встроенных политик, а также настройки с очень слабым контролем поведения пользователей: вход через опасные пути или неожиданные переходы в небезопасные локации и прочее.

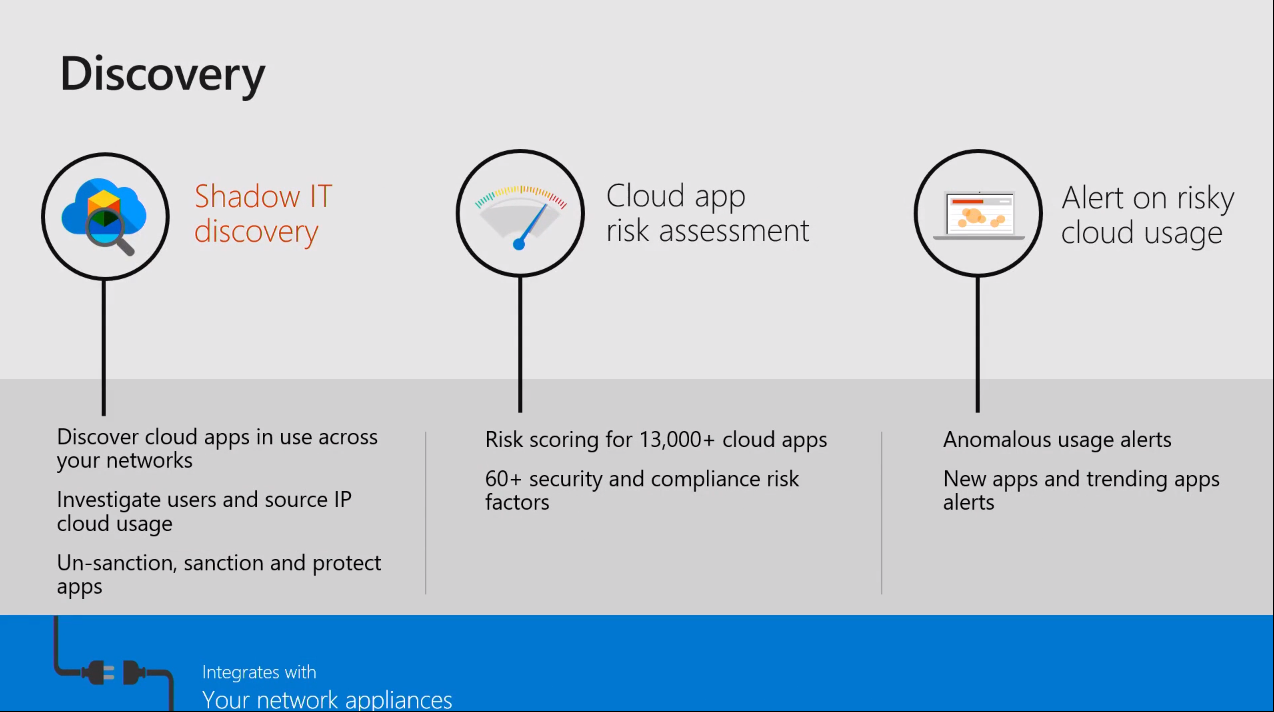

На этапе обнаружения угроз в облаке, в Cloud App Security определяются теневые ID, даются оценки риска для облачных приложений и приходят оповещения о возможных опасностях при использовании облака.

Обнаружение теневого IT – это выявление фактов использования конечными пользователями приложений с неутвержденным ID.

Говорят, что в каждой организации более 80% сотрудников пользуется неутвержденными ID приложениями для выполнения своих повседневных рабочих задач, подвергая открытые приложения вашей компании риску влияния чужих компаний со стороны.

Кроме этого, оценка рисков облачных приложений основана на контроле безопасности идентификаторов (ID) и выполнении нормативных требований компаний, а также включает некоторые политики от группы аналитиков Microsoft, которые обеспечивают доступ к каждому приложению с помощью более чем 60 дополнительных элементов управления от Microsoft. Это нужно для того, чтобы проверить: приложение безопасно или может нести угрозу для организации. Вы можете настроить эти конкретные элементы контроля в соответствии с вашими требованиями к безопасности и получить ранг и рейтинг приложения, независимо от того, может ли это приложение использоваться в организации или нет. Или, если использование приложения связано с рисками, вы регулируете в настройках, можно ли использовать это приложение в вашей организации.

И, наконец, последнее – оповещения (Alerts) о рискованных действиях. Фактически вы можете настроить оповещения в Cloud App Security в Azure, где ваши пользователи выполняют рискованные действия. Например, это может быть случайный переход куда-то, куда ранее был невозможен доступ. В течение 5 минут с момента такого перехода появляется оповещения о действиях пользователь. Или другой пример: загрузка из Sharepoint или OneDrive через IP-адрес, с которого ранее никогда не выполнялся вход в Office 365.

Следующее – это защита информации (Information protection). Как только обнаружилась угроза, и мы определили, что это (намеренные действия в попытка причинить вред или, скорее, просто попытки загрузить данные), вы можете автоматически применить определенные политики, чтобы защитить данные или пользователей. Можно использовать офисные политики DLP или политики защиты информации Azure, которыми вы ограничите загрузку данных с незащищенного устройства или из опасной сети, то есть из среды за пределами сети своей компании. Либо вы можете применить защиту информации Azure для шифрования данных в облаке, а также данных, которые загружаются на мое устройство.

Третья составляющая – это обнаружение угроз (Threat detection). Поэтому, как только я активирую политики, вступят в действие и политики защиты информации. Следующим этапом будет обеспечить все исправления для этих потоков. Таким образом, в сфере безопасности облачных приложений вы также можете использовать автоматическое исправление, настраивая политики и ответные действия. И эти действия могут выполняться согласно вашим настройкам. Вы можете указать, что, если пользователь пытается получить доступ к данным из опасного места, вы можете остановить его действия.

Контроль во время сессии. Это новый подход, который появился 8 месяцев назад. Во время контроля самого сеанса вы можете наблюдать за поведением пользователя и определить, имеет ли он доступ к определенному приложению.

Что вы должны предпринять в случае, когда пользователь выполняет какие-то опасные действия в приложении? Хотите ли вы заблокировать или временно ограничить его доступ к этому приложению? Эти действия можно выполнить с помощью интеграции с Azure Active Directory.

Следующий момент: как вы можете попробовать Cloud App Security. Можно перейти на веб-сайт Microsoft, в раздел, посвященный безопасности облачных приложений, зарегистрироваться для использования пробной версии и поэкспериментировать с безопасностью облачных приложений, внося изменения в настройки. Другой вариант: фактически обеспечить работу Cloud App Security как части лицензии Office 365 E5 или лицензий EMS.