Как обнаруживать атаки до того, как они нанесут вред

advanced threat protection, cloud security, microsoft 365, office 365 tenant

Мы с радостью начали публиковать серию сценариев для повышения безопасности и производительности вашего офиса 365, которые были разработаны инженерами Microsoft. Первый показывает, как обнаруживать атаки до того, как они нанесут вред.

Традиционно все меры безопасности всегда фокусировались на защите. Однако с такими решениями Microsoft Solutions, как EM + S, необходимо также обеспечить эффективное обнаружение и реакцию. ИТ-компании должны выбирать подход, при котором рассматриваются способы защиты, обнаружения и реагирования на угрозы.

Для удовлетворения требований этого сценария EM + S использует «Advanced Analys Analytics», Cloud App Security и «Azure Active Directory Premium» https://buymssoft.com/license/GN9-00002. Внедряя эти технологии, организации смогут:

- Обнаруживать или идентифицировать нестандартное поведение с помощью инновационной поведенческой аналитики и технологий обнаружения аномалий с использованием машинного обучения.

- Обнаруживать известные вредоносные атаки (например, Pass Hash, Pass the Ticket) и известные уязвимости безопасности.

- Фокусироваться на том, что важно: быстрая, ясная и актуальная информация об атаке.

- Выявлять аномалии и нарушения политик, которые могут указывать на угрозы безопасности.

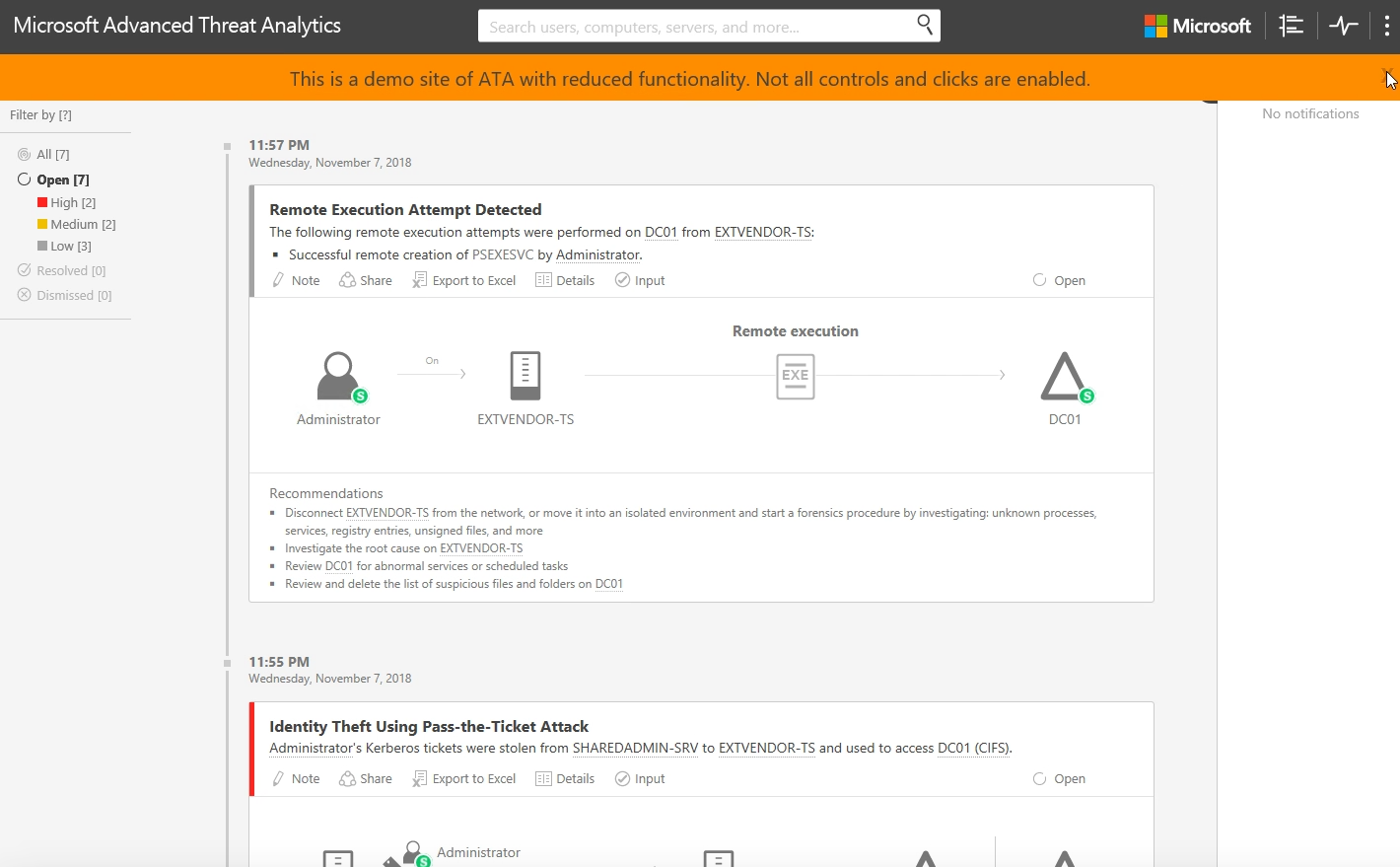

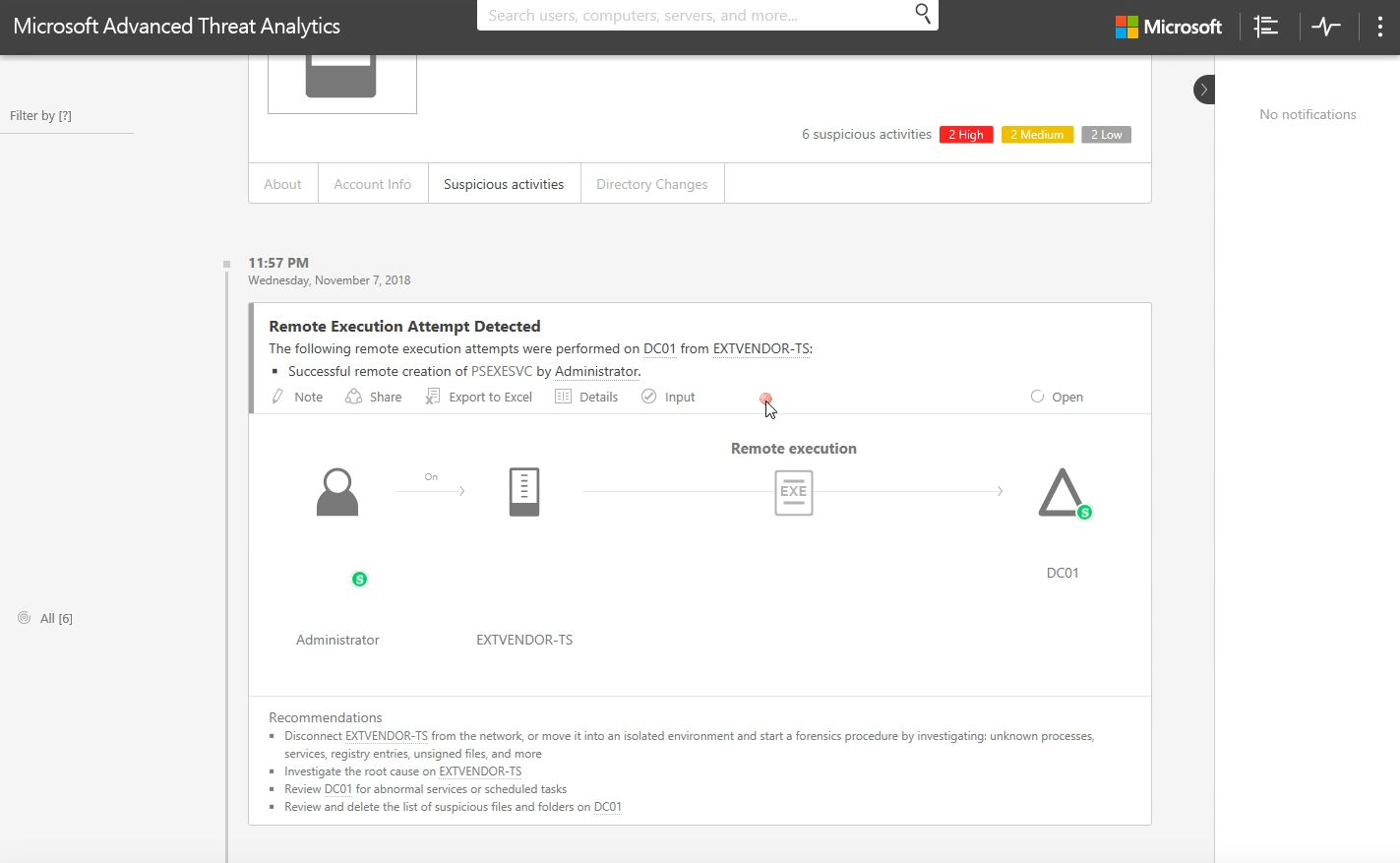

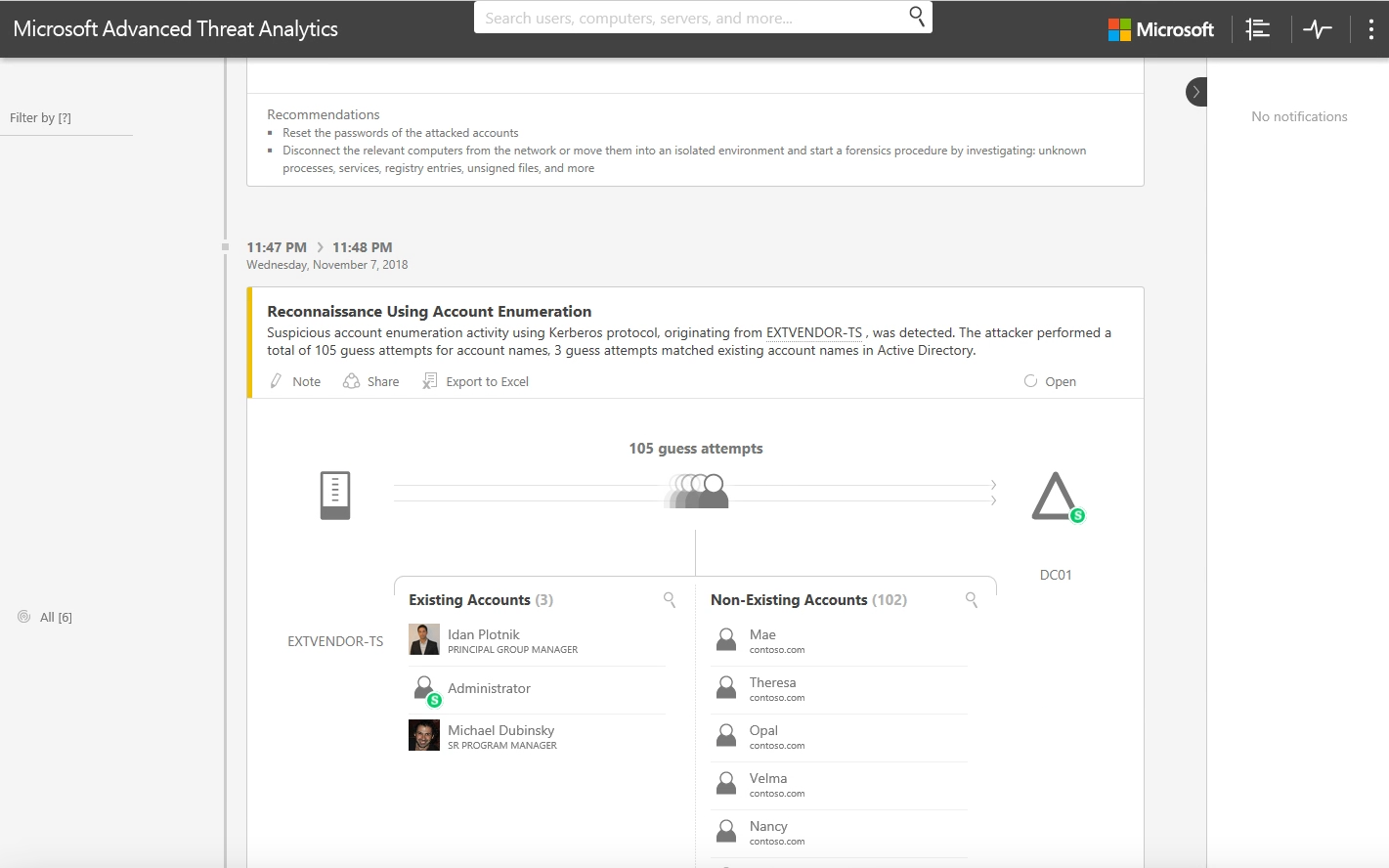

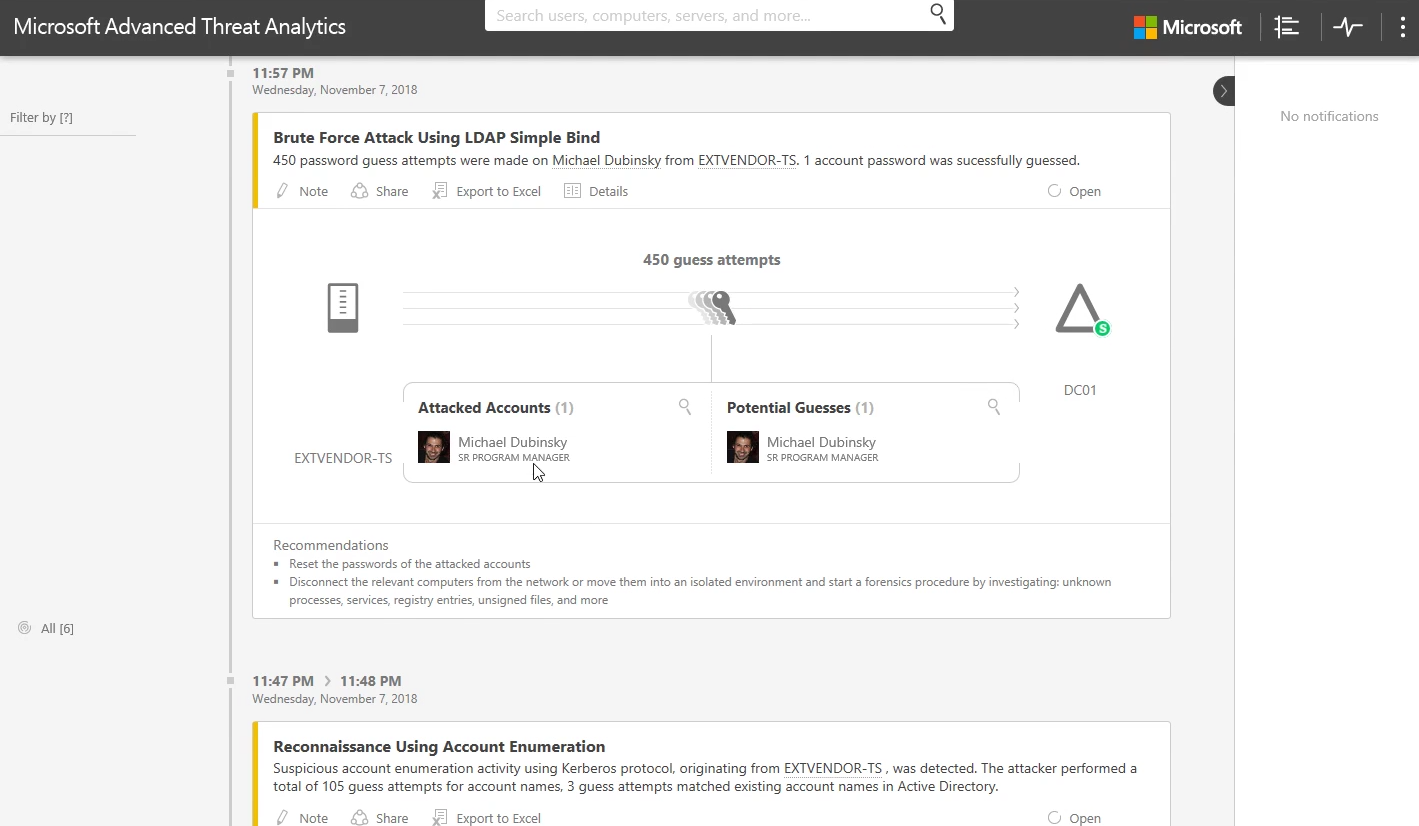

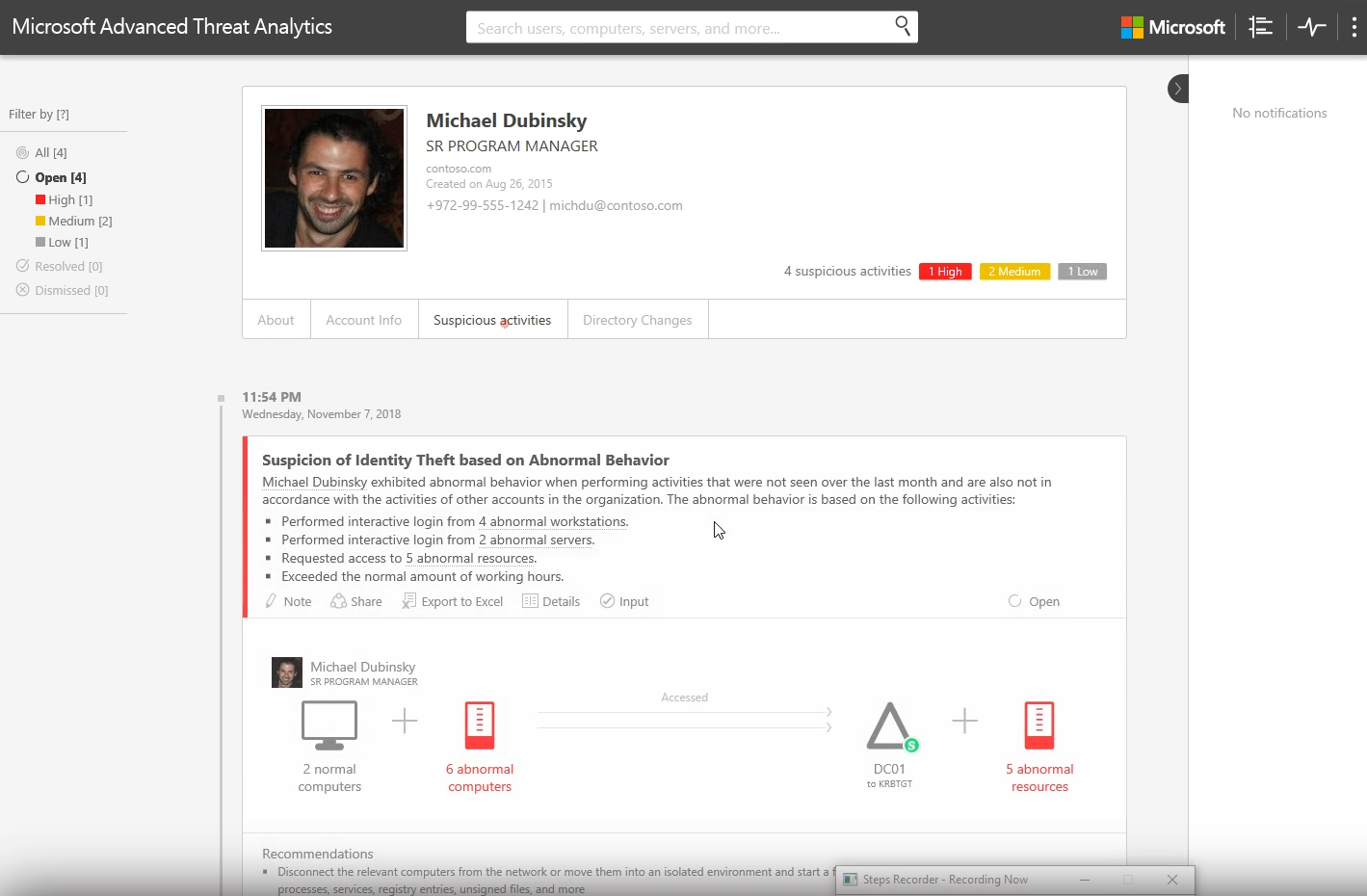

Когда вы открываете хронологию атак в ATA, вам виден подробный отчет с подозрительными действиями. Он показывает структуры, которые были вовлечены в это действие, и рекомендации:

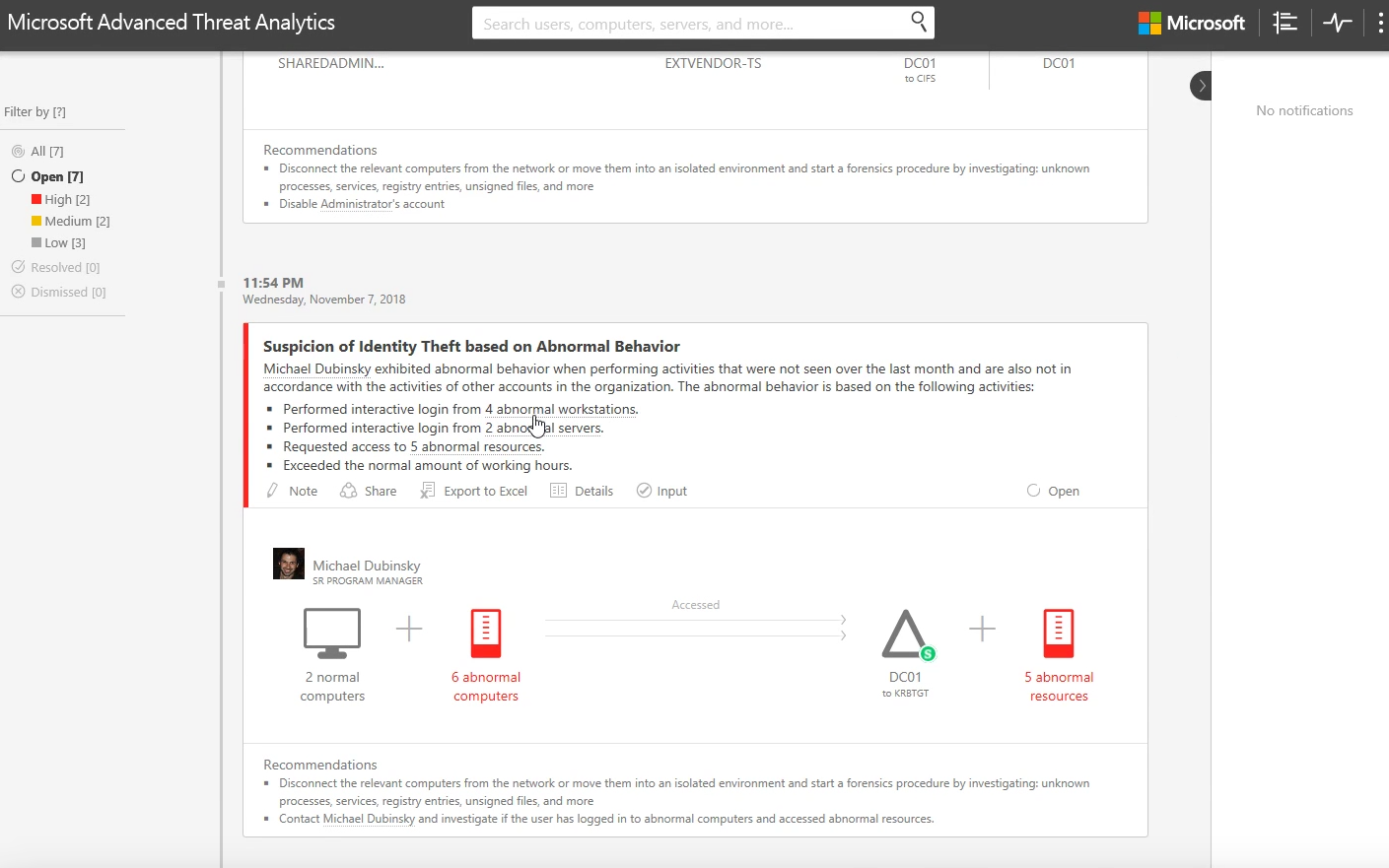

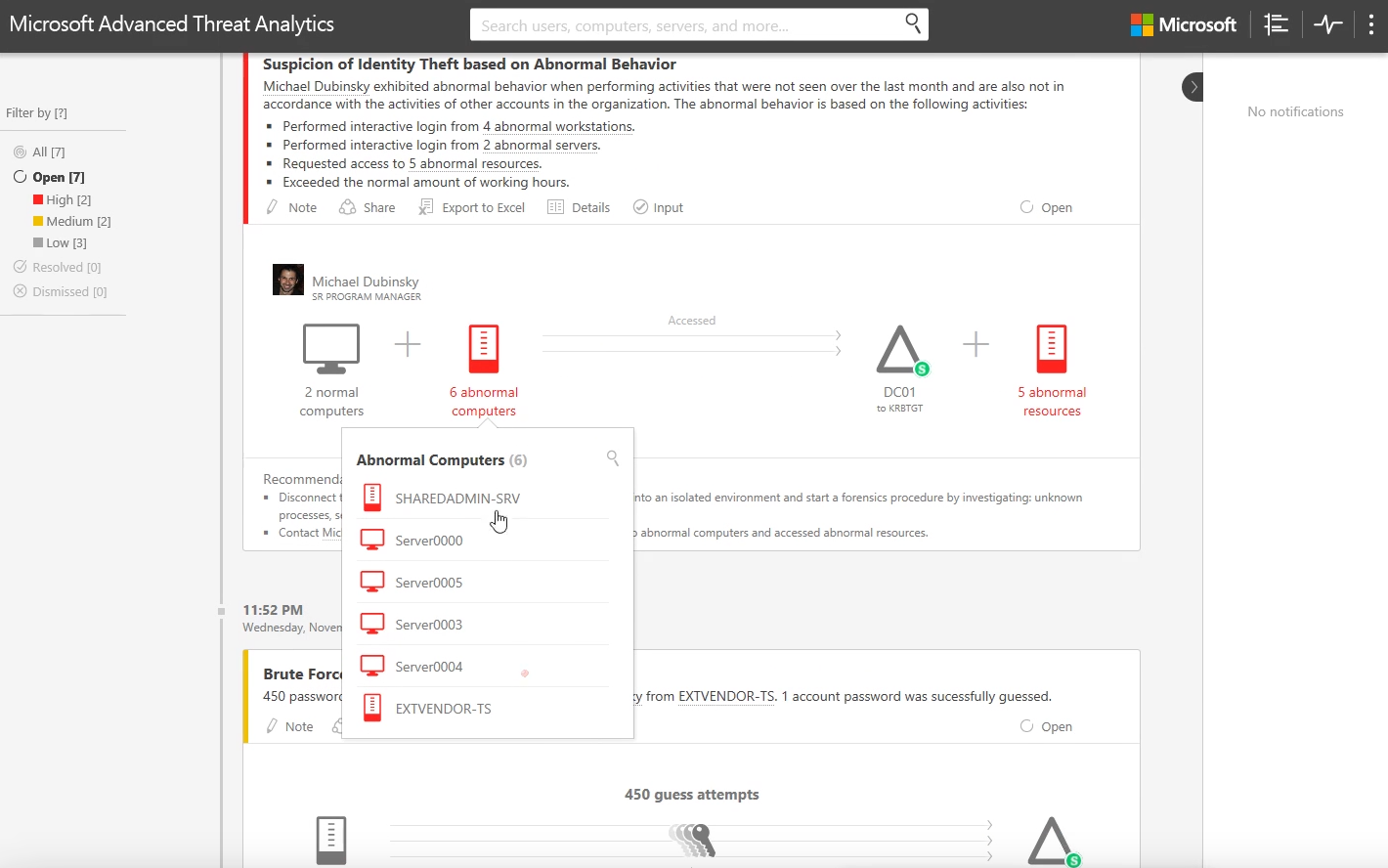

Давайте рассмотрим первоочередные проблемы, вызванные подозрением личности вора. Согласно приведенному здесь отчету, учетные данные пользователя Майкла Дубинского могли быть украдены и использованы для получения доступа к ресурсам, к которым Майкл обычно не имеет доступа. Давайте проследим последовательность событий, которые привели к краже личных данных Майкла:

Как и во многих случаях атак, все начинается с этапа разведки, когда мы можем заметить, что атакующий пытается угадать имена пользователей. В конечном счете, злоумышленнику (-ам) это удалось, и он угадал три разные учетные записи, включая учетную запись Майкла.

На следующем этапе атаки мы ясно наблюдаем, что злоумышленник пытается грубо атаковать аккаунт, в том числе угадывая пароль Майкла.

В конце концов аккаунт Майкла был взломан. Мы видим, что пользователь ведет себя необычно. С учетом списка предупреждений, которые мы получали до этого, мы имеем достаточно доказательств для вывода, что учетные данные этого пользователя скомпрометированы.

Как вы можете заметить, в этом случае атака была обнаружена ATA с помощью данных, предоставленных сторонним решением SIEM. Оно настроено на пересылку событий безопасности Windows в ATA. Стороннее программное обеспечение уже собирало информацию по этим событиям, поэтому не потребовалось никаких дополнительных настроек, кроме включения пересылки событий.

Все алгоритмы обнаружения ATA работают по принципам самообучения. Это позволяет обнаруживать подозрительные действия с первой минуты их развертывания без надобности настраивать или изменять правила базовых показателей или пороговых значений. Вы просто подключаете его и выключаете. Вы также можете настроить ATA для отправки события в систему SIEM при каждой подозрительной активности со ссылкой на конкретное событие в хронологии атак.

Таким образом, в своем механизме детерминированности и обнаружения ATA использует машинное обучение, чтобы установить понимание нормальных моделей поведения как для пользователей, так и для объектов. Это уникальная возможность, которая обеспечивает своевременные и точные оповещения одновременно по широкому ряду направлений атак.

Также мы выполняем бесплатную оценку безопасности Office 365 . Мы поможем вам оценить, насколько защищен ваш бизнес на самом деле, и подобрать решение, которое поможет упростить процесс обеспечения безопасности и снизить затраты, получая необходимую защиту.