Откройте для себя возможности сетевой безопасности с нулевым доверием вместе с Microsoft 365

cloud security, microsoft 365

Не так давно мы уже обсуждали тему сетевой безопасности с нулевым доверием. Однако на прошедшей недавно конференции Security and Compliance Virtual Conference эксперты много говорили об архитектуре с нулевым доверием в среде Microsoft 365. Мы решили поделиться несколькими самыми интересными тезисами этой конференции.

Понятие «нулевое доверие» было предложено Джоном Киндервагом еще в 2010 году. В последнее время выросла популярность и интерес к этому понятию в индустрии безопасности. В основном – из-за частых утечек данных, что характерно для многих организаций. Эти взломы безопасности доказали, что у традиционных архитектур периметра сети есть серьезные недостатки, и они просто уже не работают в современном мире прогрессивной мобильности рабочей силы, перехода к облачным сервисам и модели BYOD.

Суть концепции нулевого доверия в том, чтобы каждый раз при обращении к ресурсу можно было оценить, насколько надежен доступ или запрос.

Когда мы рассматриваем Zero Trust, это больше касается нулевого доверия в сети, где:

- Все ваши активы доступны в открытом Интернете (потому что именно так это выглядит в реальной жизни).

- Вы _ допускаете возможность нарушения безопасности_, предполагая, что кто-то уже находится в сети, и вам необходимо настроить политики и элементы управления, чтобы избежать утечек данных.

- Унаследованного доверия нет, и вы всегда должны верифицировать данные.

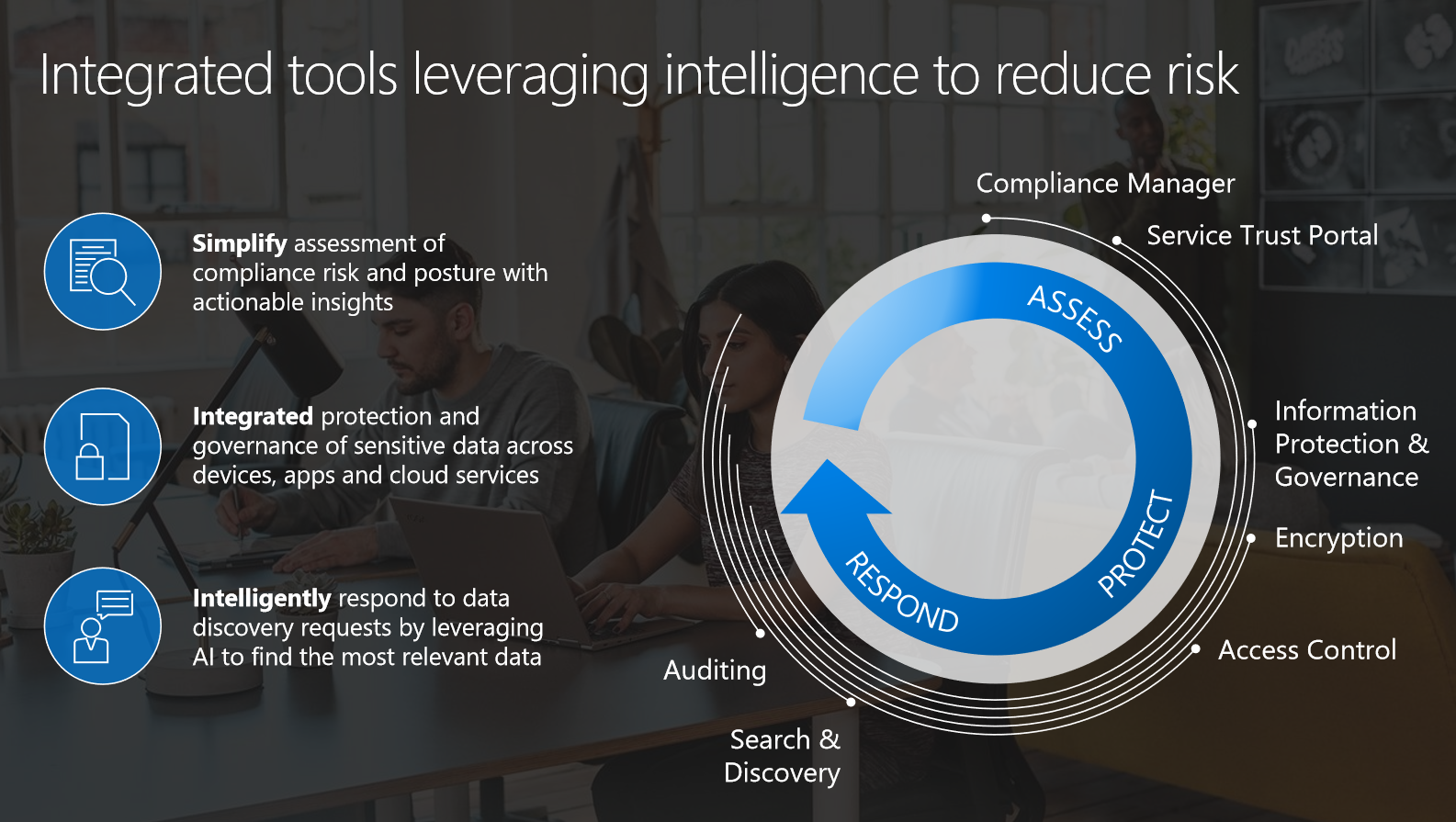

Сегодня организации подключены к различным сложным экосистемам. У многих развита обширная локальная инфраструктура. Организации используют облачные сервисы, взаимодействуют с широким кругом партнеров с доступом к своей сети, могут использовать устройства IoT для управления зданиями и инфраструктурой, промышленные системы контроля, имеют дело с цепочками поставок что касается операций в сегменте B2B. Для реализации всего этого нужен комплексный подход к интегрированной защите и управлению конфиденциальными данными на устройствах, приложениях и облачных сервисах. Вот, что может предложить Microsoft:

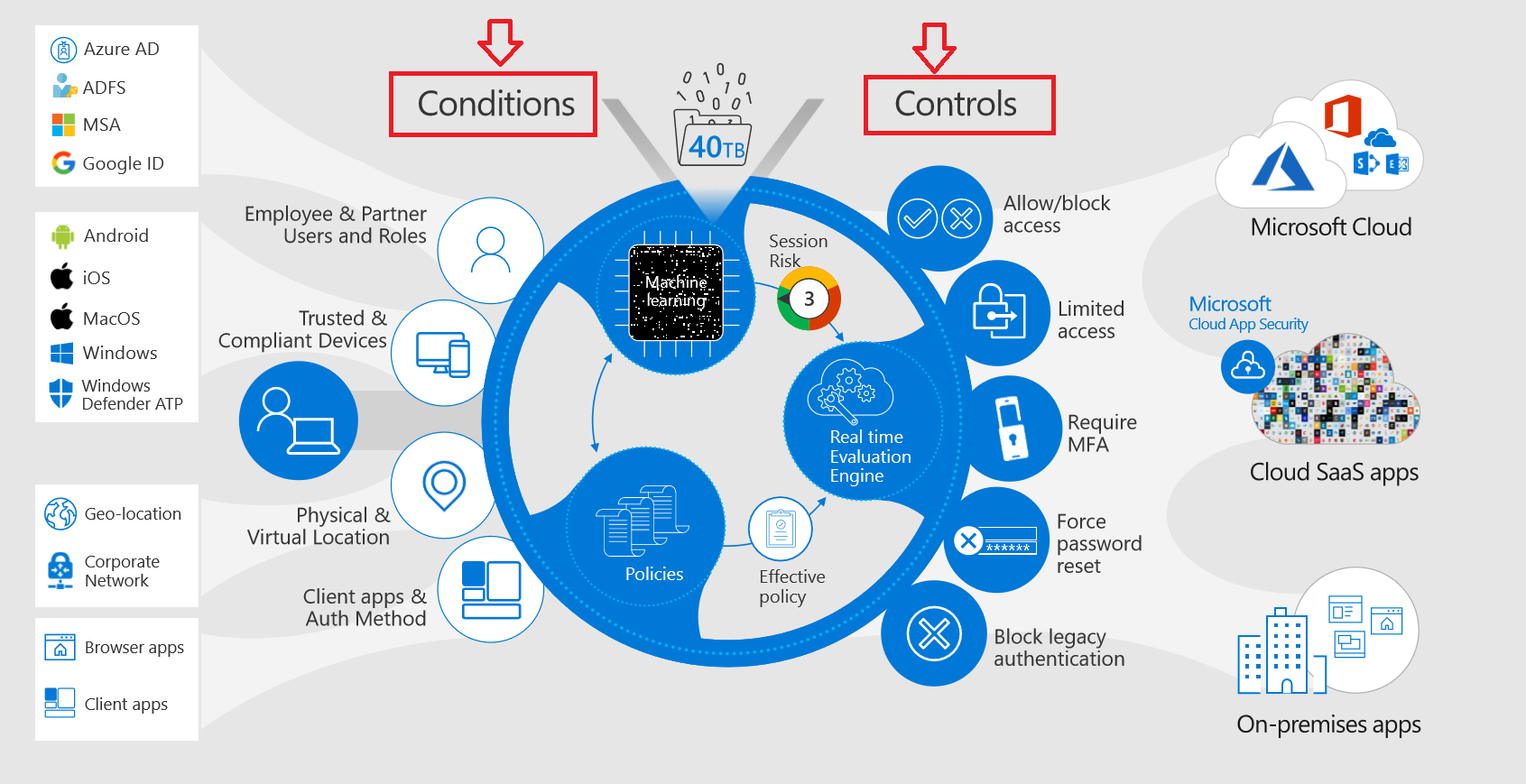

Концепция нулевого доверия здесь основана на идентичности и условном доступе. Создавая политику, вы можете использовать различные условия, при которых реализуются элементы управления, которые, в свою очередь, определяют доступ к данным. Например, ваша компания сможет определять некие условия, в зависимости от того, какие пользователи пытаются войти в систему, какими приложениями и какими устройствами они пользуются, в какой части мира происходят попытки входа.

Давайте отдельно рассмотрим, как работает нулевое доверие с точки зрения администраторов, настройки политик и точки зрения пользователей, выполняющих свою работу. В конце мы дадим несколько лучших практических советов.

С точки зрения администратора

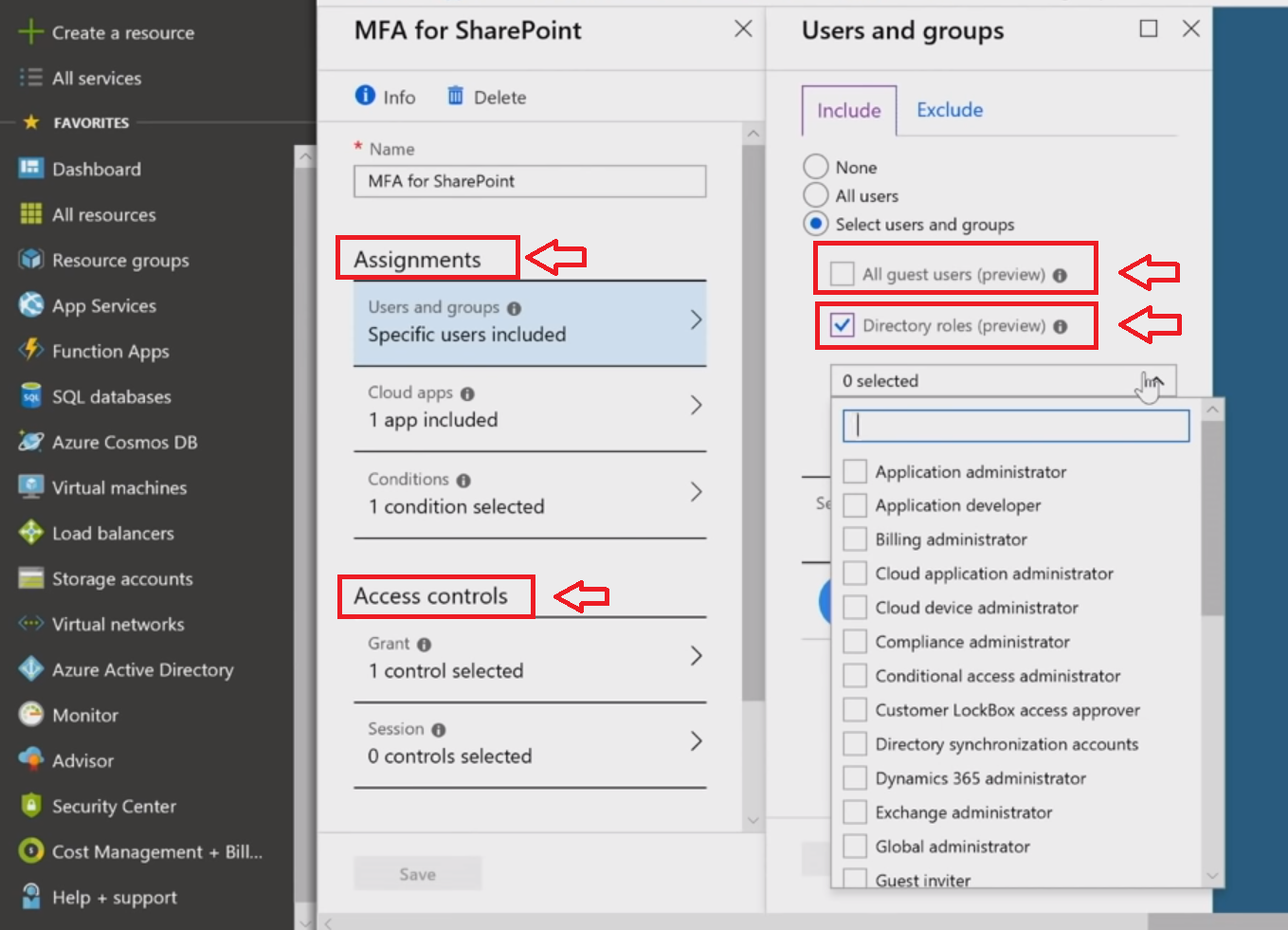

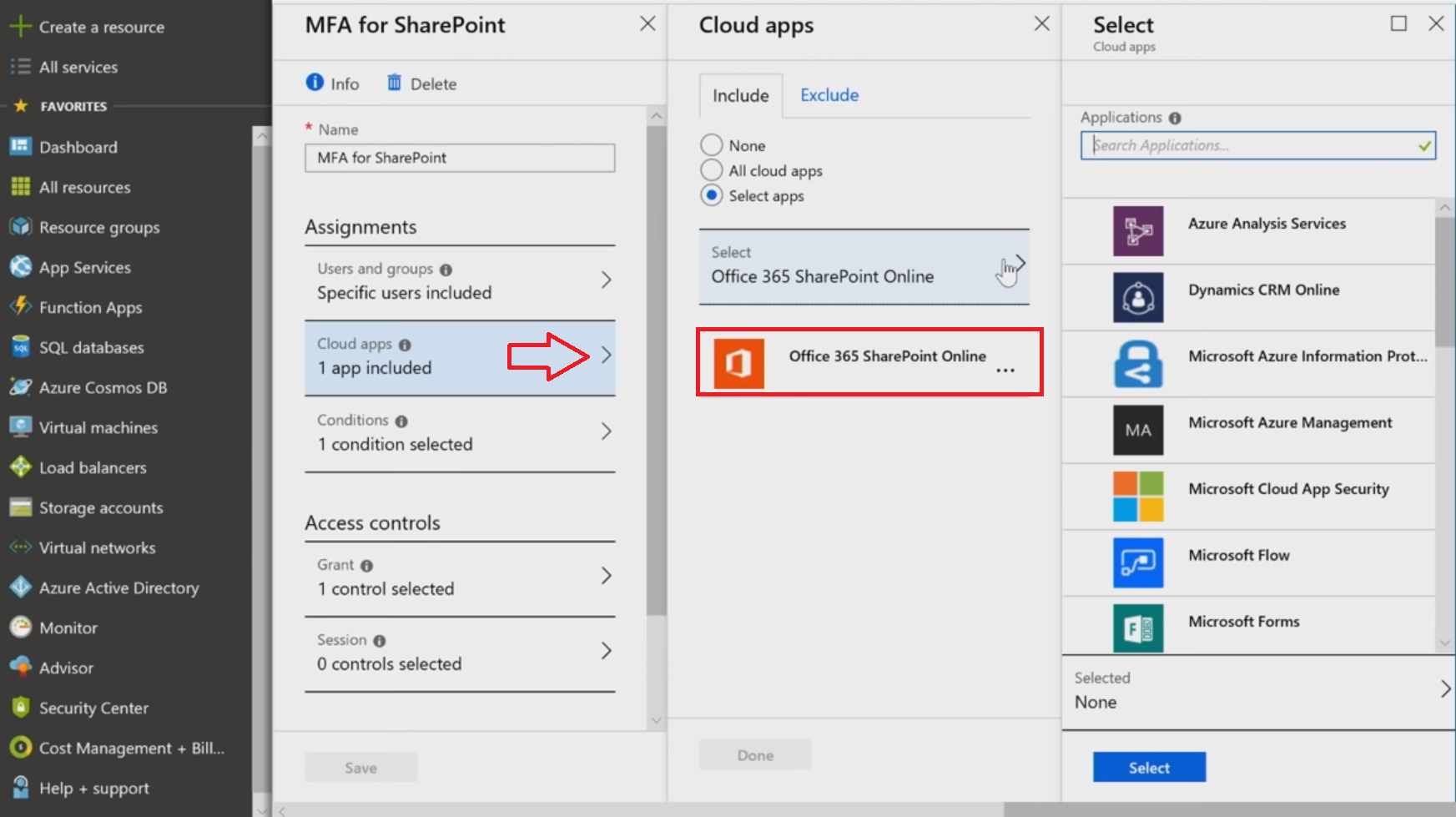

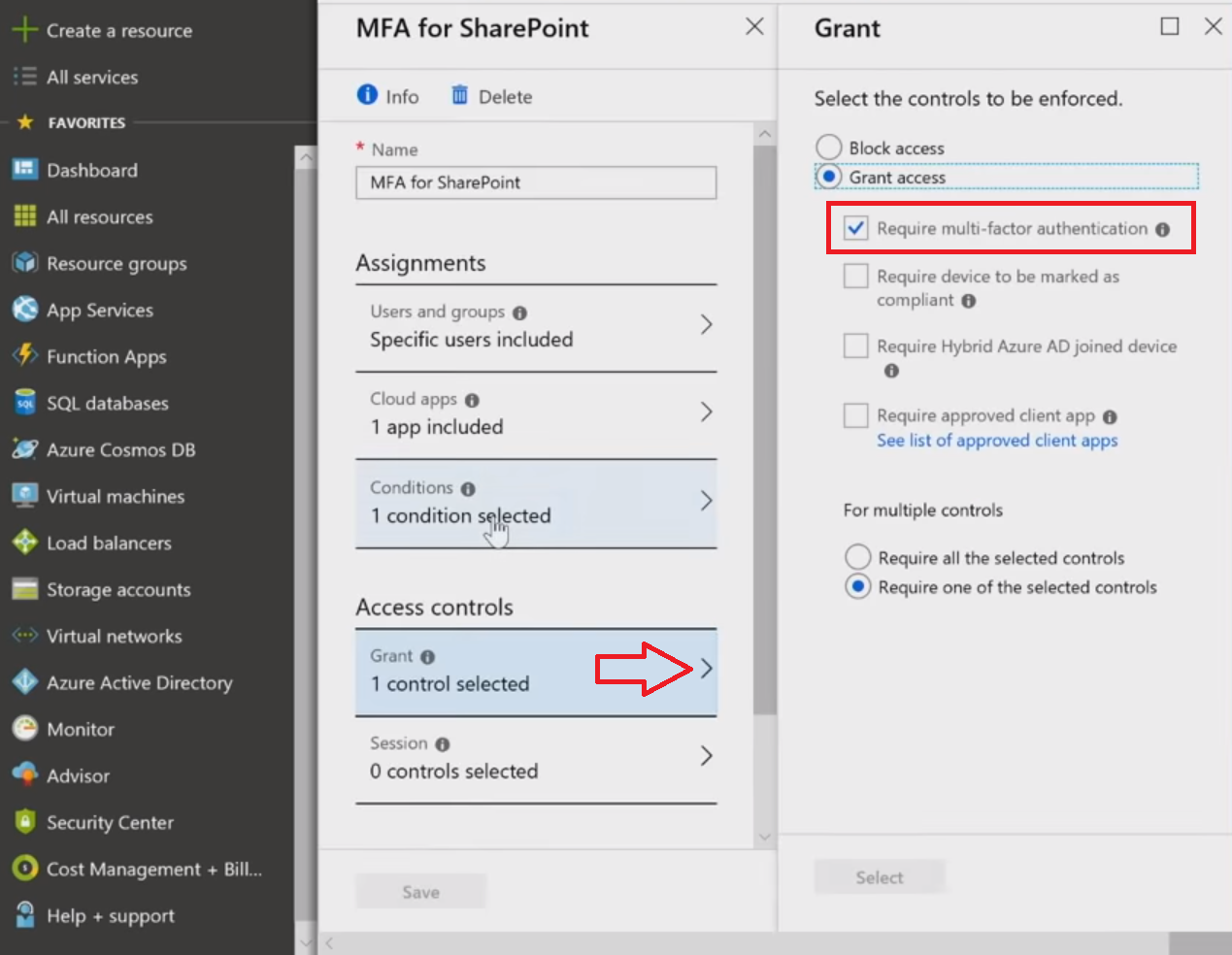

Основной портал для настройки условного доступа для администраторов – Azure Active Directory (AAD). В качестве примера, давайте установим MFA для каждого доступа к SharePoint. По сути, у вас есть два элемента: Назначения и Контроль доступа. Под Назначениями перечислены условия, и они являются селекторами для политики. Если эти условия соблюдены – AAD запустит политику.

К этим условиям Microsoft недавно добавил две интересные функции. Во-первых, теперь политики условного доступа могут назначаться ролями. Например, если вы хотите, чтобы на вашего администратора Exchange распространялись определенные политики – реализовать это стало гораздо проще. Еще одна новость: у вас будет полная поддержка B2B. Вы сможете предоставлять доступ деловым партнерам на условиях, которые вы сами пожелаете.

Каждое внутреннее и внешнее приложение, будь то продукт Microsoft, стороннее SaaS или ваши локальные приложения (подключенные через прокси приложений), может находиться под управлением условного доступа, создавая согласованную модель безопасности для всех рабочих нагрузок.

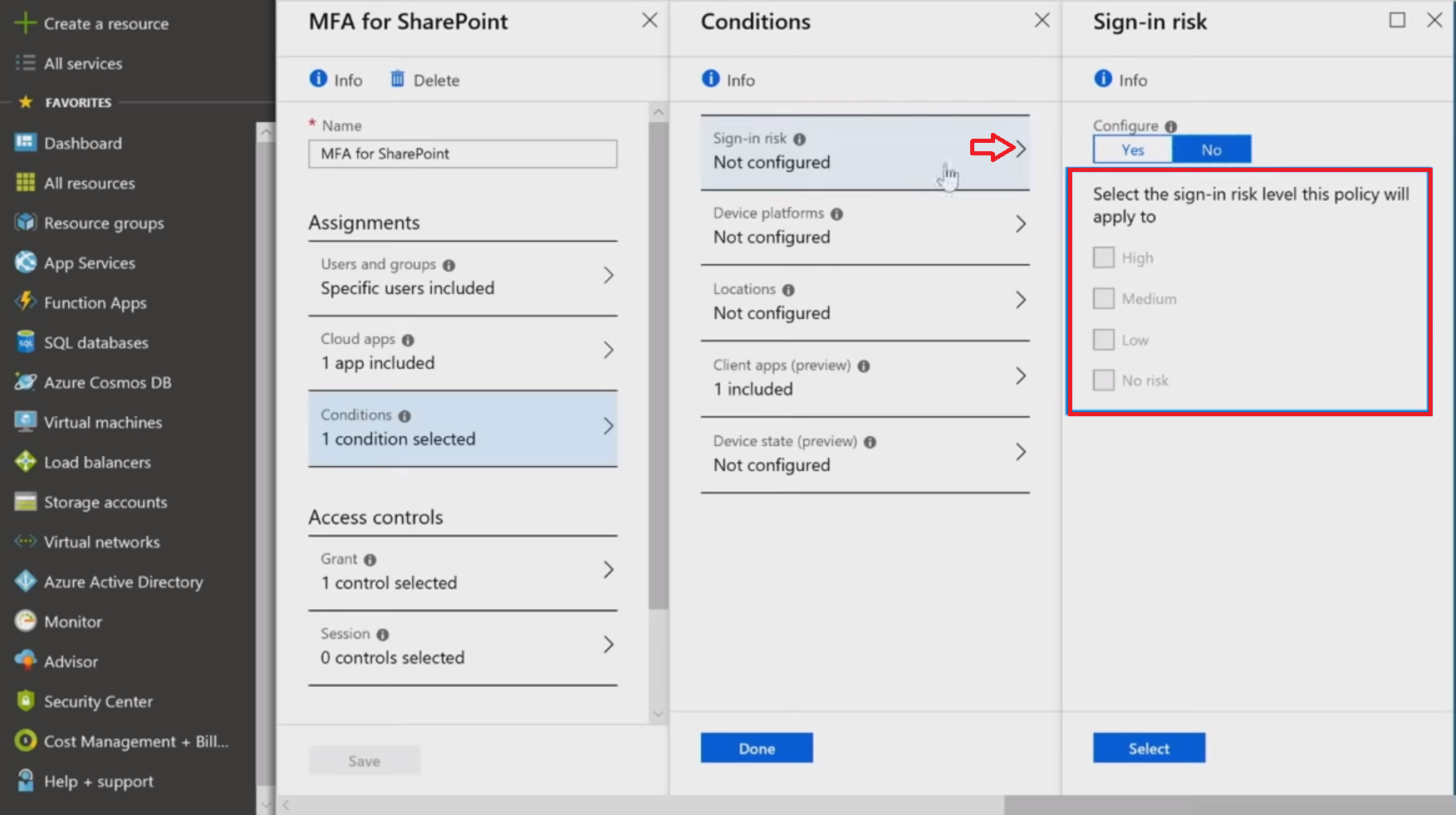

Ниже показана настройка риска входа в систему как селектора – чтобы включить эту политику, достаточно просто выбрать нужные уровни риска.

Теперь самое время рассмотреть элементы управления, применимые при активации определенных политик. В первом разделе элементов управления Grant (разрешение) вы выбираете дополнительные условия, которые пользователи должны будут выполнять (например, MFA) или иметь (например, поданную жалобу или подключенное устройство AAD), чтобы получить доступ.

В этом примере мы выберем MFA. Одно из второстепенных преимуществ MFA – если обнаруживается что-то рискованное, вы на шаг приближаетесь ко второму фактору аутентификации. Но если ситуация оценивается как достаточно безопасная, некоторые барьеры будут отключены. Например, если пользователи находятся в пределах диапазона знакомых для службы AAD IP-адресов, которым она доверяет (например, вашему собственному набору IP-адресов) и входят в систему через привычное место (к примеру, из своего дома), и постоянно с одного и того же устройства, AAD может фактически снизить некоторые второстепенные условия для входа, и при этом сохранить тот же уровень безопасности.

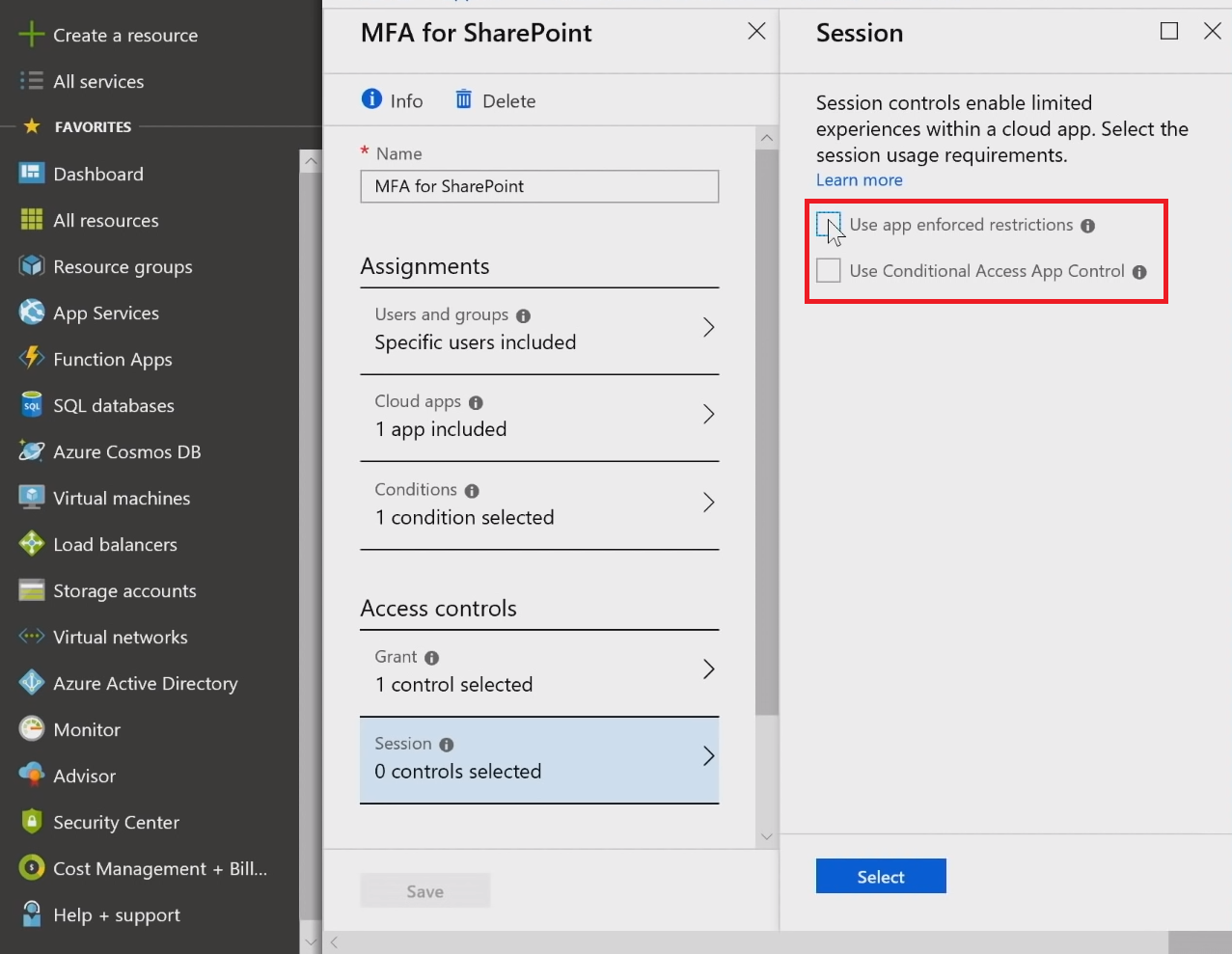

Разрешение доступа через управление разделом Grant – это лишь начало. Вы можете настроить систему так, чтобы она выполняла нижестоящие процессы с помощью элементов управления сеансом (Session controls). Выбирая опцию Использовать принудительные ограничения приложений, вы разрешаете приложениям предоставлять только ограниченные возможности при определенных условиях. Если служба AAD обнаружит что-то подозрительное во время сеанса, она передаст эту дополнительную информацию в облачное приложение, которое, в свою очередь, ограничит возможности для пользователя, запрещая загружать, распечатывать или синхронизировать файлы.

Управление приложениями с условным доступом позволяет вам привлечь Microsoft Cloud App Security (MCAS), получить некий полный прямой сигнал и выполнить аудит, одновременно отслеживая поведение пользователя в рассматриваемом приложении. Допустим, у вас есть пользователь, который находится под подозрением из-за необычного входа в систему. Например, вы захотели посмотреть, какие действия выполняет это потенциальный злоумышленник, буквально и фактически следуя за ним (ней). Это дает вам важнейшую информацию для принятия решений о вашей модели безопасности и необходимых дополнительных элементах управления. Благодаря этой функции, вы можете все проверять и контролировать, перенаправляя пользователя через обратный прокси-сервер MCAS (не в само приложение). Это позволяет вам просматривать и экспортировать журналы трафика.

Пользовательский опыт

Давайте с точки зрения пользователя рассмотрим политику условного доступа относительно устройств. Попытка выполнить вход с неуправляемого ненадежного персонального устройства приведет к вызову MFA и запрету на загрузку, печать или синхронизацию информации (для контроля потока данных).

Благодаря единому входу в систему (SSO) на управляемом устройстве в данной ситуации никаких проблем не возникнет. В вызове MFA не будет никакой необходимости. Таким образом, взаимодействие с пользователем улучшается, а контроллеры безопасности сохраняются, поскольку действия происходят в защищенной сертификатами среде, в которой мы обеспечиваем условный доступ относительно устройства.

Действие условного доступа и персональной безопасности не ограничивается только лишь входом в ваши приложения. Это можно применять и в отношении самих данных, используя Azure Information Protection (AIP). Метки могут выставляться автоматически или пользователем, который создает файл в Office и в сторонних приложениях. Благодаря этой классификации вы можете включать шифрование на уровне файлов. Доступ к информации будет разблокирован только при условии верной идентификации пользователя. Зашифрованные файлы могут храниться в любом месте (OneDrive, Dropbox, USB-ключ, электронная почта и т. д.), но для того, чтобы человек или система получили к ним доступ, необходимо ввести учетные данные для подтверждения личности.

Применение лучших практик

Блокировка устаревшей аутентификации

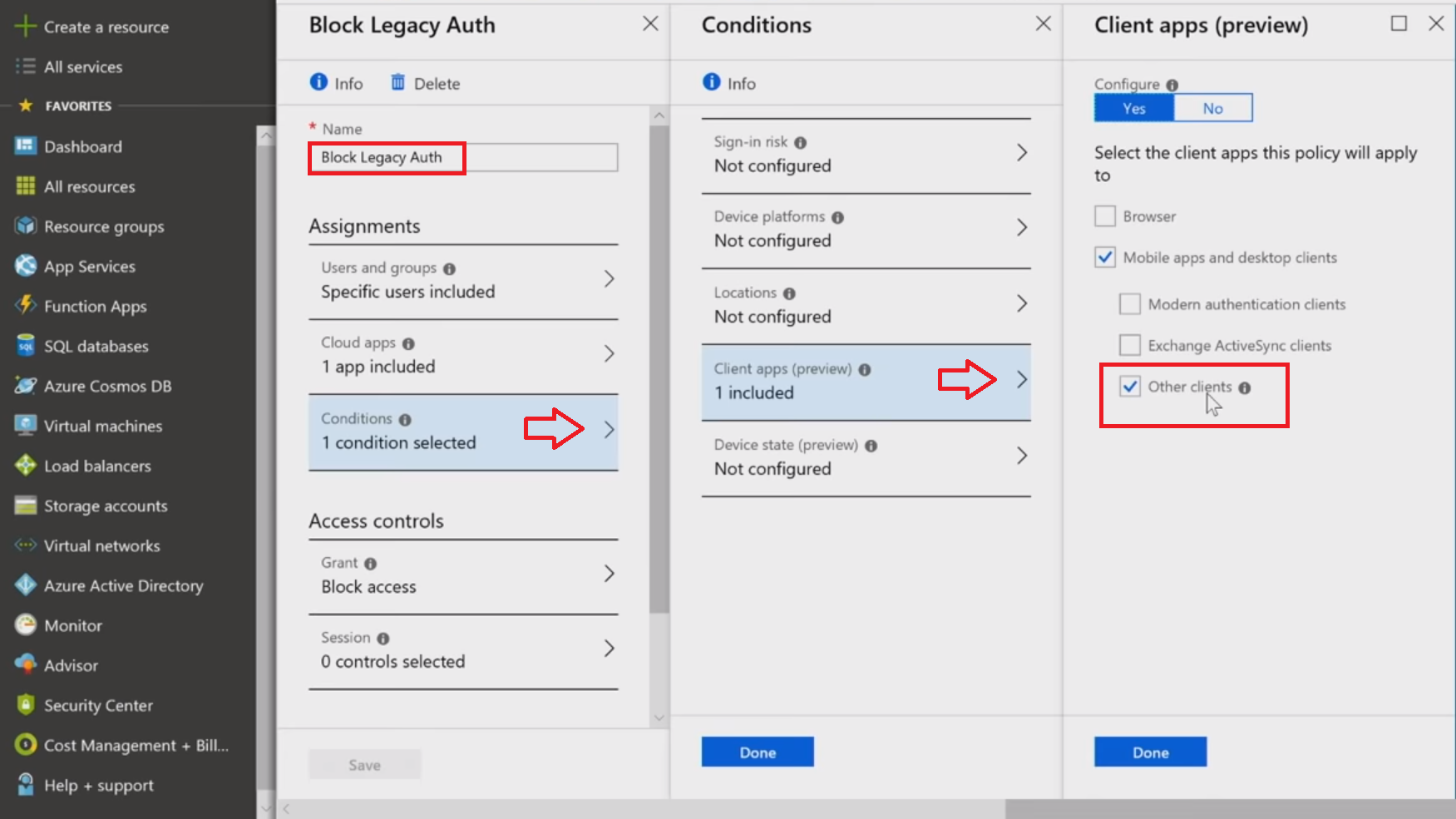

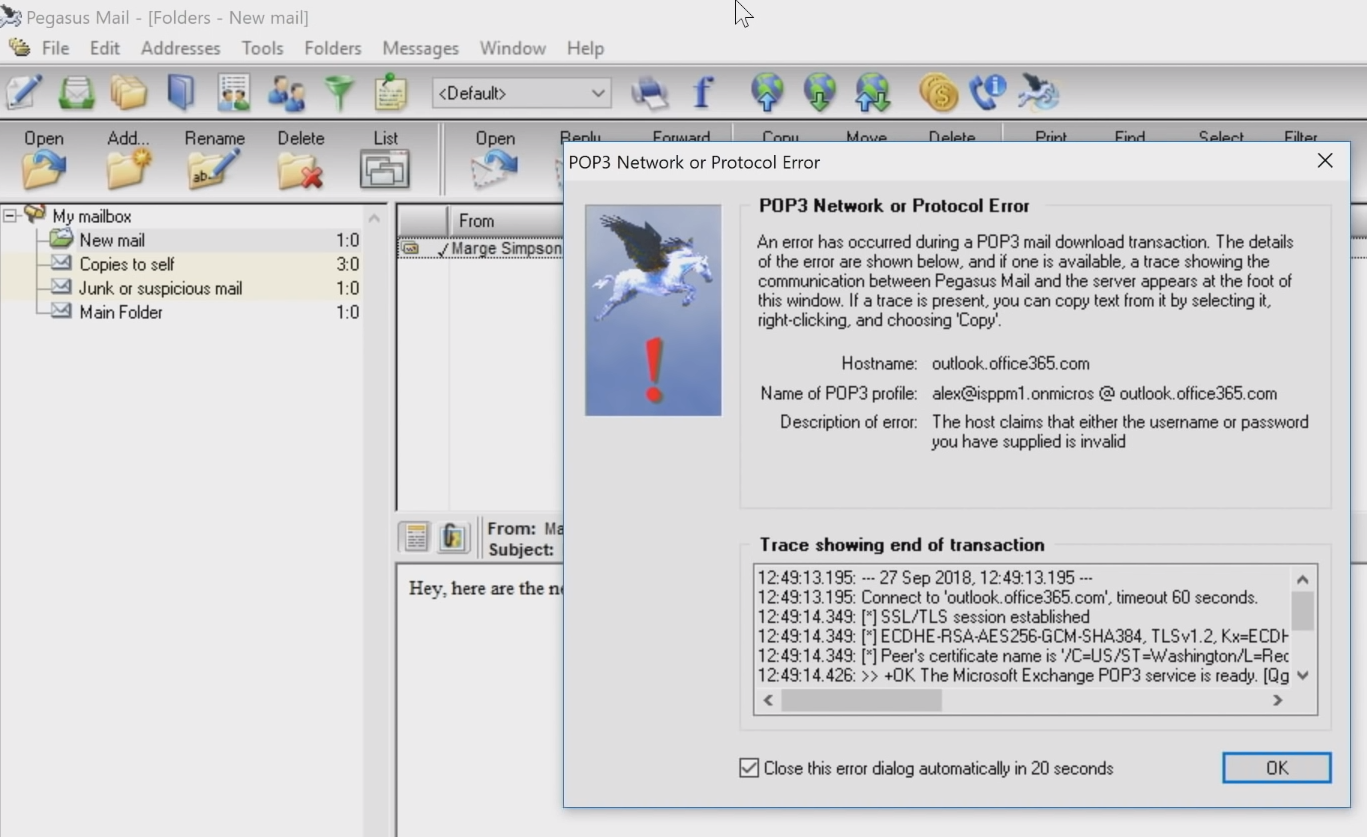

Эта возможность появилась недавно. С помощью блокировки можно исключить устаревшие протоколы, которые не позволяют выполнять задачу MFA и контролировать сеанс. Включение этой политики важно, поскольку злоумышленники используют инструменты, основанные на протоколах, таких как POP, IMAP, SMTP и т. д. Когда вы полностью прекращаете использование этих клиентов, вы исключаете все уязвимости, связанные сданными протоколами. Согласно статистическим данным от Microsoft, эта политика останавливает 66% компромиссов в вашей работе.

Если вы желаете скорее попробовать это на практике – найдите Условия _, затем _Клиентские приложения _ и выберите _Другие клиенты, чтобы не позволять каким-либо приложениям использовать устаревшие аутентификации.

Так будет выглядеть отказ во входе в систему из-за этой политики в случае с клиентом Pegasus.

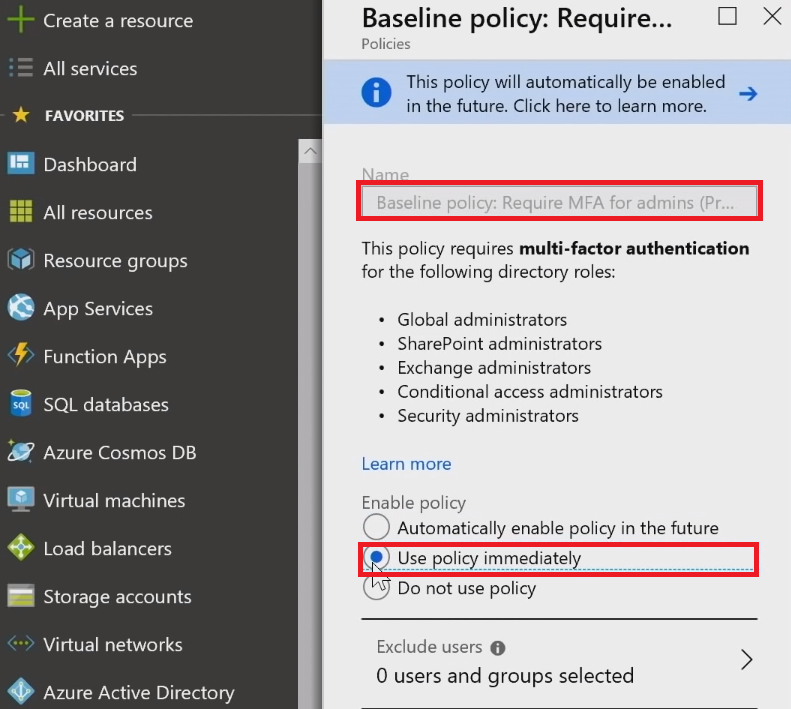

Требование MFA для администраторов

Опираясь на опыт расследования серьезных нарушений в прошлом, Microsoft создает набор базовых политик «под ключ». Вам остается только включить их. Сюда входит и настройка более защищенных учетных данных для администраторов.

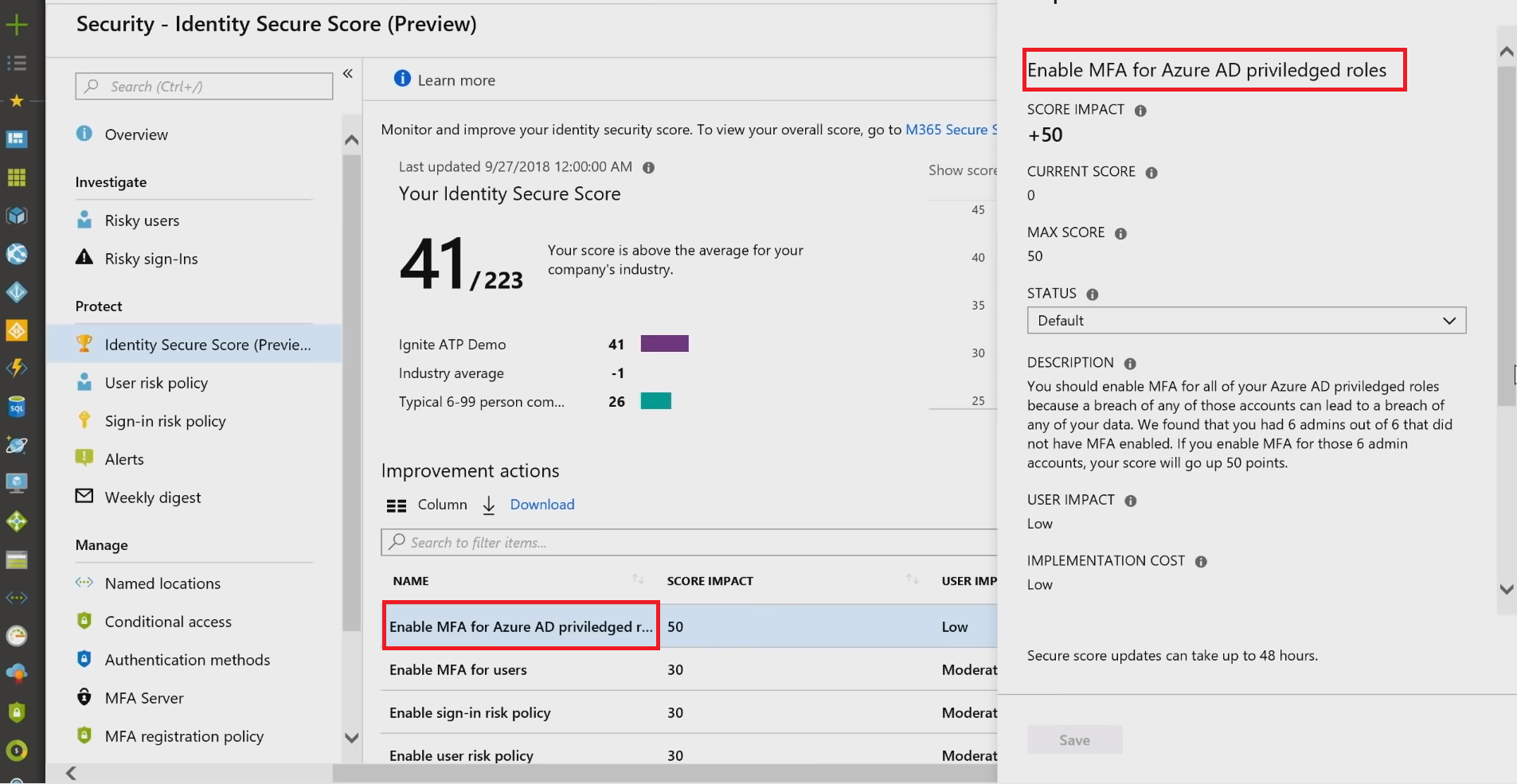

Оценка безопасности удостоверений

С использованием подхода нулевого доверия оценка безопасности удостоверений немного выросла в плане рекомендаций, применения лучших практик и способов создания очень безопасной среды.

Оценка безопасности уже давно использовалась Office 365, а позже – и в Microsoft 365. В конце концов, были определены конкретные места для разных ролей администратора: есть специальное место для удостоверений – для администратора удостоверений, специальное место для сети – для администратора сети и так далее. Оценка безопасности удостоверений (Identity Secure Score) – это то, к чему могут обращаться сотрудники по идентификации, чтобы увидеть, что оказывает наибольшее влияние на улучшение состояния безопасности, а затем строить план действий, полагаясь на эту информацию.

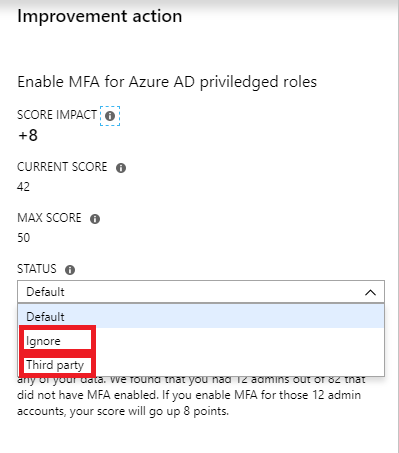

В основе действий по улучшению – включение MFA для привилегированных пользователей Azure AD. Нажав Enable MFA for Azure AD, вы увидите быстрое объяснение рекомендуемых действий, а внизу есть кнопка Начать, которая вернет вас обратно к этой базовой политике для ее включения. Если эта рекомендация включена сторонним приложением или вы хотите, чтобы она игнорировалась, так как она не относится к вашей среде, вы найдете такие опции в раскрывающемся списке Состояние (Status).

Выводы

Создание сети с нулевым доверием – это верный выбор способа достижения целей безопасности. Устанавливая условные ограничения доступа, вы расширяете горизонты производительности, поскольку сотрудники работают эффективно, а данные остаются под защитой от загрузки на локальный диск и от атак. MFA показывает эффективность в блокировке атак на основе идентификации на уровне 99,9%. Знание – это сила. Начните расширять возможности своей компании прямо сейчас!